摘要:設局者在得手後,往往會選擇在去中心化交易所混幣,並轉移到其他地址進行套現。受騙者在遭遇類似的騙局後,往往難以追回資金。自從Uniswap、1inch、dydx等DeFi協議給交互用戶發放空投獎勵以來,鏈上用戶們已經習慣了空投的存在,但一些來歷不明的空投,可能會掏空用戶的錢包。 9月10日,投資者阿…

設局者在得手後,往往會選擇在去中心化交易所混幣,並轉移到其他地址進行套現。受騙者在遭遇類似的騙局後,往往難以追回資金。

自從Uniswap、1inch、dydx等DeFi協議給交互用戶發放空投獎勵以來,鏈上用戶們已經習慣了空投的存在,但一些來歷不明的空投,可能會掏空用戶的錢包。

9月10日,投資者阿飛遭遇了一起空投騙局。他發現錢包中出現了75萬枚Zepe代幣,錢包顯示估值超過10萬美元。阿飛以為是天降橫財,當發現在去中心化交易所無法賣出後,他登陸代幣同名網址並進行了授權交易,但隨後他地址中的資產被轉移一空。

社交網絡中,還有多名用戶自曝落入了同一陷阱,有人因此損失高達7萬枚USDT。蜂巢財經查詢Zepe合約接受代幣的地址發現,其於近日轉出了16.5萬枚USDC以及13枚BNB,疑似贓款轉移。

實際上,近期類似的空投騙局頻發,許多用戶都發現錢包地址中出現了大量的不明代幣。區塊鏈安全機構PeckShield告訴蜂巢財經,這些代幣在常用的DEX中交易通常都會失敗,頁面會提示用戶去它的官網兌換,而後用戶在授權交易時,往往會授予智能合約轉走賬戶資產的權限,導致資產被盜。

PeckShield提示,用戶在進行鏈上協議交互時不要過度授權,同時應定期對不常用的Dapp取消授權,並註意防範欺詐者「換馬甲」,以避免遭受資產損失。

多用戶遭遇Zepe空投騙局錢包被掏空

9月8日,去中心化衍生品協議dYdX給早期用戶發放的空投開啟申領,隨著DYDX代幣漲至10美元上方,空投所有者們都獲得了可觀的收益。就在dYdX帶來的財富效應在社交網絡發酵時,一個以空投作餌的陷阱也悄然設下。

兩天后,投資者阿飛在社群中講述了他不幸掉落陷阱的遭遇。 9月10日,阿飛打開他的區塊鏈錢包時,意外發現其中多了75萬枚名為Zepe的代幣,錢包顯示這些代幣價值超過10萬美元。

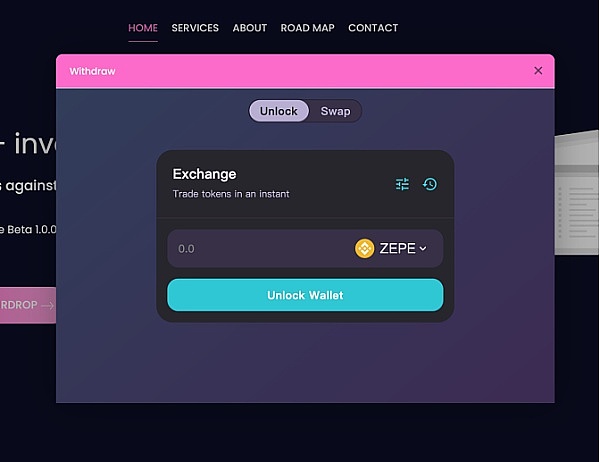

毫無戒備的阿飛打開了代幣關聯的網站並連接了錢包。據其他用戶描述,該代幣無法在去中心化交易平台賣出,但代幣關聯網站提供了一個類似Swap的兌換頁面,支持將Zepe.io兌換成BNB。阿飛稱,他鏈接錢包、點了授權交易後,沒有獲得任何代幣的同時,錢包中的數千枚CHESS代幣反而被轉走。發現代幣丟失後,阿飛才意識到陷入騙局。

Zepe.io的虛假兌換頁面

本以為這波空投是一筆意外之財,沒想到錢包卻被掏空了。在社交網絡中,多名用戶也自曝落入了同一個空投陷阱,有人稱被盜資產多達7萬USDT。據統計,此次設局者廣泛撒網,代幣空投到BSC、HECO、Matic等多個區塊鍊網絡上的大量地址中,許多用戶都反映收到了空投。

據區塊鏈安全機構Armors審查發現,該代幣對應合約未做代碼驗證,且所有授權與轉賬事務都執行失敗,而所有執行失敗的備註中都要求用戶到對應網站進行提取,一旦用戶登陸網站進行錢包授權,代幣就會被盜。

蜂巢財經通過區塊鏈瀏覽器查詢設局者接收代幣的地址發現,其於近日轉出了16.5萬枚USDC以及13枚BNB,疑似贓款轉移。

實際上,近期出現的空投騙局不止一起。許多投資者都曾反映區塊鏈錢包中出現大量來歷不明的代幣,這些代幣的普遍特徵是數目龐大,引人注目。如果用戶在嘗試賣出代幣過程中授權合約,就可能給予發幣方轉移錢包資金的權限,進而損失資產。

而設局者在得手後,往往會選擇在去中心化交易所混幣,並轉移到其他地址進行套現。受騙者在遭遇類似的騙局後,往往難以追回資金。

空投騙局不斷演化用戶需謹慎授權合約

由於區塊鍊是一個公開、透明的網絡,所有用戶的錢包地址雖然匿名,但完全公開在網絡上,任何人都可以向其中發送代幣。一般來說,接收代幣並不會導致錢包被盜,而如果用戶想要賣出該代幣,就可能在其中某一步因授權資產轉移權限或暴露私鑰而被作惡者掏空錢包。

事實上,類似騙局早在2019年就曾出現。當時,在Telegram流行過一個空投OMG代幣的騙術,騙子稱錢包中有ETH和OMG的用戶,可以按照錢包餘額中ETH 1:32、OMG 1:0.3的比例領取OMG免費空投,許多人動了心。

當用戶按照提示的步驟打開空投領取網站時,頁面要求用戶輸入以太坊錢包地址和余額,這一步操作並不會導致資產被盜。但隨後,頁面會提示用戶輸入以太坊錢包的私鑰,以便證明這個錢包歸本人所有。頁面還提示,「這是安全的,我們不會使用、存儲或收集您的個人數據(例如私鑰),沒有人能夠訪問你的錢包。」結果,許多人在輸入了私鑰後,錢包裡的資產很快被轉移一空。很顯然,這是一個徹頭徹尾的騙局。

虛假空投網站要求用戶輸入私鑰

如今,隨著DeFi的發展,越來越多用戶開始使用鏈上錢包,想要自己保管資產。老玩家已經知道「私鑰暴露意味著不再擁有錢包的唯一控制權」的常識,因此,要求用戶輸入私鑰的騙局已不再常見。然而,作惡者並沒有消失,反而升級演化出多種騙術,讓新老用戶們防不勝防。

不久前,有部分用戶遭遇了虛假錢包騙局。騙子首先會仿照用戶常見的錢包製作一個偽去中心化的錢包,當用戶下載並導入私鑰後,就會洩露私鑰信息。還有人在社群以高價收幣為誘餌誘惑用戶轉賬,當用戶掃描其提供的錢包二維碼時,會跳轉至第三方網站,如果在該網站中發起轉賬並授權,就會導致賬戶被盜。

在多起地址資金被盜事件發生後,不少用戶都已經有了防範意識,通常不會洩露私鑰,在下載區塊鏈錢包及交易所時,也會到官網進行下載。但由於新用戶一批批進入區塊鏈,他們往往欠缺基礎技術知識,對代碼合約不甚了解,在參與DeFi項目或想要賣出空投代幣時,往往會授權陌生合約,如果作惡者在合約中做文章,用戶極可能損失地址中的所有資產。

那麼,騙子是如何通過合約轉移用戶資產的?

區塊鏈安全機構PeckShield告訴蜂巢財經,代幣授權操作主要分為兩步。第一步是授權交易,這一步操作是為了告知ERC-20 Token合約,將來目標合約地址可能會從授權錢包賬戶轉走一定數量的代幣;第二步是交易執行,當目標合約中的邏輯執行需要進行該代幣交易時,合約會主動觸發轉走用戶授權的代幣。

以Zepe.io空投騙局為例,詐騙者會先創建代幣並完成空投,並添加代幣到DEX中增加流動性,使代幣具有價值。一些用戶看到賬戶中出現了「有價值」的空投幣後,就想去DEX進行兌換,而這一步的授權交易通常都會失敗,但失敗後會有error提示用戶去它的官網兌換,陷阱就在此時出現,當用戶在指定頁面授權交易後,其賬戶中的價值幣就會被轉走。

PeckShield表示,類似的空投騙局有一個主要的共同特徵,即代幣名字大多是網站地址,如ShibaDrop.io、AirStack.net、BNBw.me等,當用戶接收到類似的代幣,就需要加以防範。該安全機構提示,用戶在進行鏈上協議交互時不要過度授權,比如授權代幣交易時可以設置指定數量而不要設置最大數量。同時,用戶應定期對不常用的Dapp取消授權,並註意防範欺詐者「換馬甲」。

對於鏈上用戶來說,區塊鍊網絡是一個相對自由但也充斥風險的世界。用戶需切記掌管好私鑰,避免因貪婪輕易授權陌生合約造成資產損失。記住,「天上不會掉餡餅」這句老話在區塊鏈世界裡同樣適用。