摘要:Tornado.Cash 等混幣服務系統、閃兌平台以及一些免KYC 的中心化機構,目前都是洗錢的重災區。近期,區塊鏈安全事件頻發,無論是DeFi、跨鏈橋、NFT 還是交易所,都損失慘重。除了對事件發生的原因進行技術分析以警示,我們也應將視線看向被盜資產方面。加密貨幣的匿名屬性,使其難免被用於洗…

Tornado.Cash 等混幣服務系統、閃兌平台以及一些免KYC 的中心化機構,目前都是洗錢的重災區。

近期,區塊鏈安全事件頻發,無論是DeFi、跨鏈橋、NFT 還是交易所,都損失慘重。除了對事件發生的原因進行技術分析以警示,我們也應將視線看向被盜資產方面。加密貨幣的匿名屬性,使其難免被用於洗錢和資產轉移,隨著各國政策的更新與完善,擁抱監管與合規必是未來的一個趨勢,因此,對被盜資產流向及攻擊者洗幣手法進行分析、對鏈上動態進行實時監測顯得尤為重要。

慢霧AML 團隊利用旗下MistTrack 反洗錢追踪系統,以近期發生的其中兩個事件為例,通過剖析攻擊者的洗幣手法及資產的流向來窺見一二。

XSURGE 攻擊事件

概述

2021 年8 月17 日3:13 AM,XSURGE 官方發布關於SurgeBNB 漏洞的聲明,稱由於SurgeBNB 合約不可更改且已被放棄,因此無法修補該漏洞,但強烈建議用戶盡快移出SurgereBNB,該漏洞隨時可能被攻擊者觸發。

不幸的是,在3:59 AM,官方就表示遭遇攻擊。

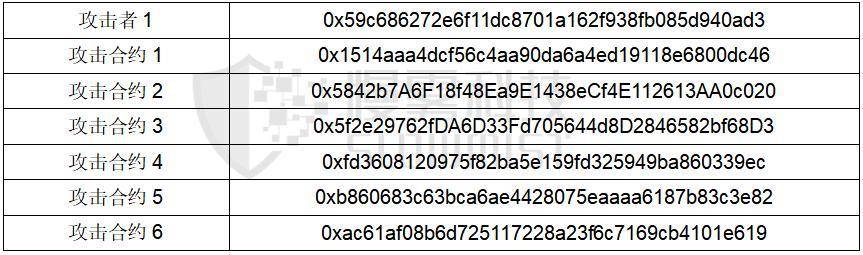

事件相關地址

通過比對相似合約,我們還發現了其他攻擊者信息。

資金流向分析

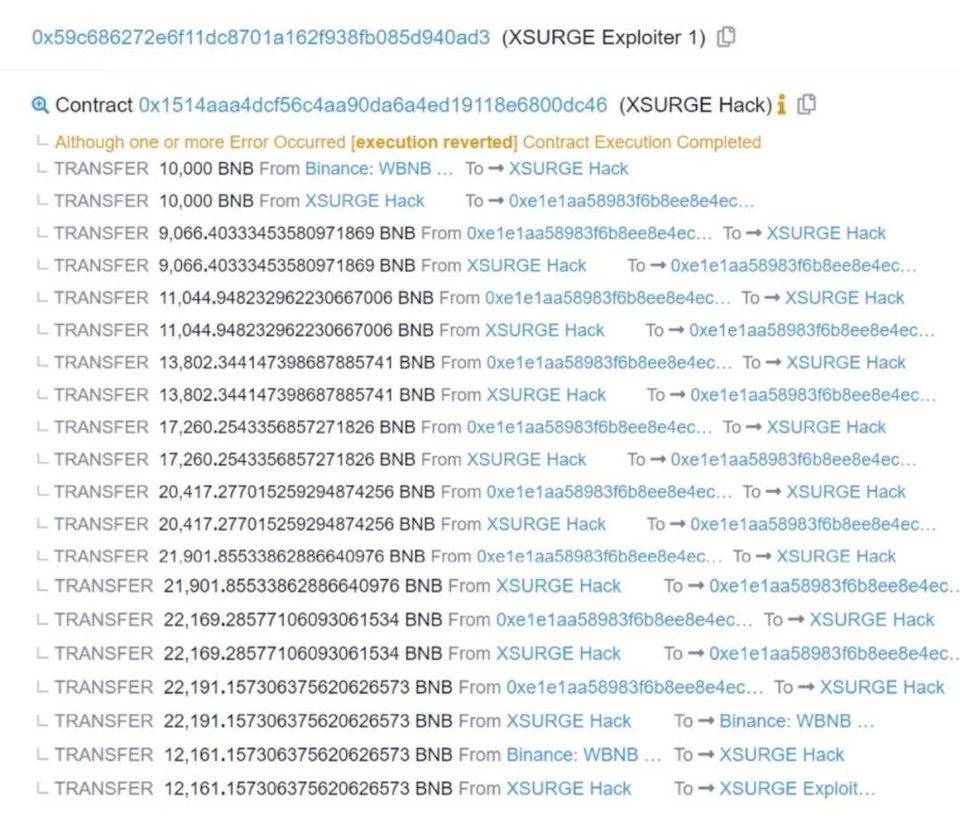

經過分析,本次事件是由於其合約的sell 函數導致了重入漏洞,也就是說攻擊者通過不斷買賣的操作,以更低的代幣價格獲取到了更多的SURGE 代幣。那攻擊者俱體是怎樣進行獲利並轉移資金的呢?

我們以攻擊者1 創建的合約為例來分析攻擊者的獲利過程。首先,8 月16 日19:39:29(UTC),攻擊者1 在幣安智能鏈(BSC) 創建了攻擊合約1,閃電貸借出10,000 BNB 後購買SURGE 代幣,多次以“賣出再買入”的方式來回交易,最後獲利12,161 BNB。接著分別創建了合約2-6,以同樣的方式獲利,最終攻擊者1 獲利13,112 BNB。

攻擊成功後,黑客並沒有持幣觀望等待時機,而是直接開始轉移資金,想洗錢獲利,經過兩層大的轉移,黑客輕而易舉地將資金轉移到了交易所:

第一層洗幣:將資金不等額分散到多個地址

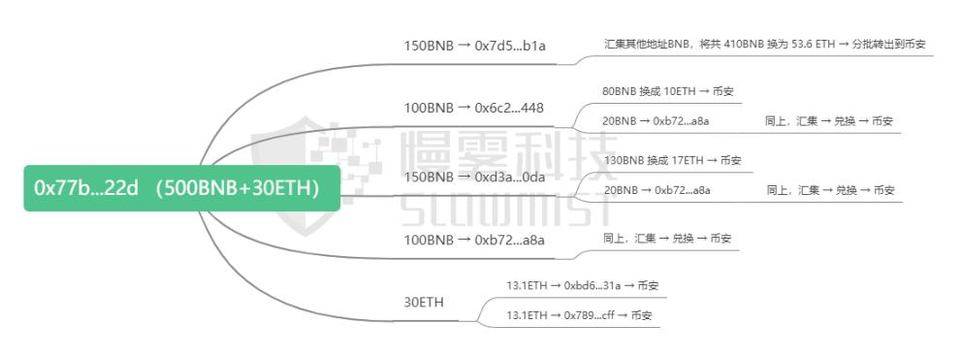

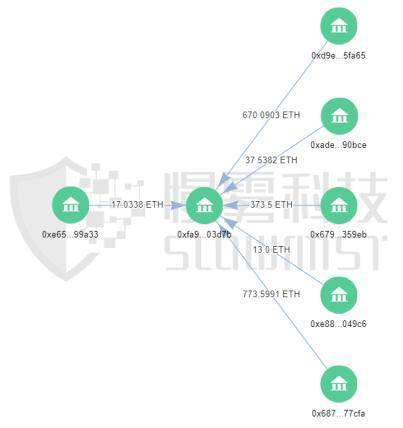

攻擊者先是將獲利的13,112 BNB 隨機分成了兩大部分,將一部分BNB 以不等的金額陸續轉出到不同地址,將另一部分BNB 先通過PancakeSwap、1inch 換成ETH 後再轉出到不同地址,最終13,112 BNB 被轉移到下圖的30 個不同地址。

第二層洗幣:將資金直接或分批兌換轉移

經過對30 個地址資金轉移的不斷分析,我們漸漸總結出了攻擊者的轉移方式主要有以下幾種:

1、將BNB 直接換成ETH,直接或分批轉到幣安。

2、部分BNB 換成ETH 轉到幣安,部分BNB 轉到其他地址,匯聚後一起換成ETH,再分批轉到幣安。以地址(0x77b…22d) 為例:

3、ETH 直接或分批分層轉到幣安

截至目前,13,112 BNB 均轉移至幣安。

思考:不難看出,該事件的攻擊者轉出資產的核心方式還是“兌換、匯集、分批、多層”,最終大部分資金都到了幣安交易所,但這並不意味著目前大部分被盜資產脫離攻擊者的控制,此刻就非常需要全球交易所以合規的方式聯合起來,阻斷攻擊者的黑資產變現行為。

StableMagnet 跑路事件

概述

北京時間6 月23 日凌晨,幣安智能鏈(BSC) 上穩定幣兌換自動做市商StableMagnet 捲走用戶2400 萬美元跑路。然而在事件發生前,部分用戶曾收到匿名組織發來的信件,信件中暗示StableMagnet 將Rug Pull,但用戶只是半信半疑沒有做出過多舉動。 2400 萬美元被帶走的同時,用戶的錢包也被洗劫,官方網站、電報群、推特全都“查無此人”。從震驚無措中緩過來的受害者們立刻聯絡起來,社區部分“科學家”們自發組建了核心調查組,聯合幣安的力量,展開了一場跌宕起伏的自救行動。

事件相關地址

項目方跑路地址:0x8bea99d414c9c50beb456c3c971e8936b151cb39

資金流向分析

經過分析,此次問題出在智能合約調用的底層函數庫,而項目方在底層函數庫SwapUtils Library 中植入了後門,一開始就為跑路做好了準備。收割資金,利用漏洞,捲走資金,一切就從下圖的交易開始了………

在這筆交易中,項目方帶走了超800 萬枚BSC-USD、超720 萬枚USDC 以及超700 萬枚BUSD。資金到手,項目方沒有過多停頓,立馬就開始轉移資金。

第一層洗幣:少部分兌換後,將資金等額分散到多個地址

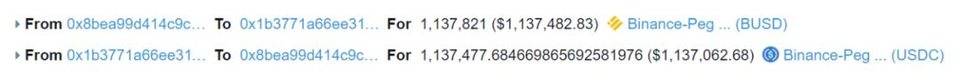

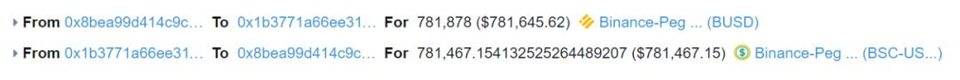

為了後續更統一方便地轉移,項目方先將1,137,821 BUSD 換成1,137,477 USDC,將781,878 BUSD 換成781,467 BSC-USD。

接著分別將BUSD、USDC、BSC-USD 等額分散到以下地址:

第二層洗幣:部分資金兌換後進行跨鏈並轉入混幣平台,部分資金直接轉入幣安

BUSD 部分

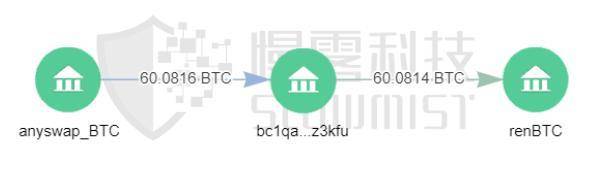

根據分析,上圖中的一部分BUSD 換成91 anyBTC 跨鏈到地址A(bc1…gp0)。

一部分BUSD 換成60 anyBTC 跨鏈到地址B(bc1…kfu)。

USDC 部分

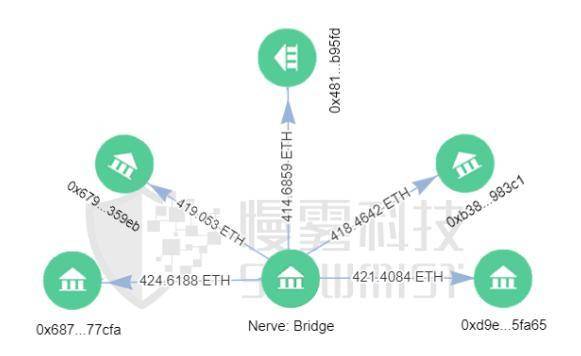

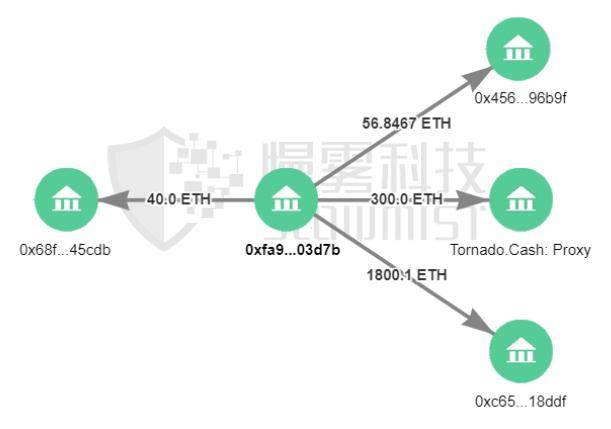

根據分析,上圖中的一部分USDC 兌換為anyETH,跨鏈到5 個以太坊地址。

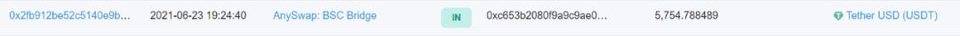

另一部分USDC 兌換為USDT,跨鏈到5 個以太坊地址。

接著,將ETH 都轉移到了地址C(0xfa9…d7b) 和地址D(0×456…b9f)。

而這兩個地址,少部分轉到了第一層表格中的地址,多數轉移到了Tornado.Cash。

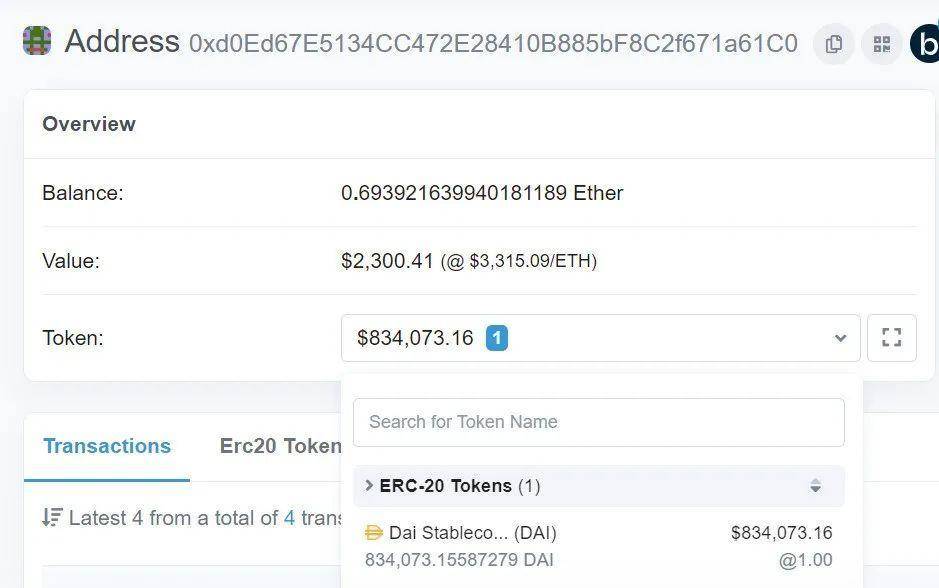

而USDT 被換成DAI,一部分停留在地址,一部分已轉到混幣平台Tornado.Cash。

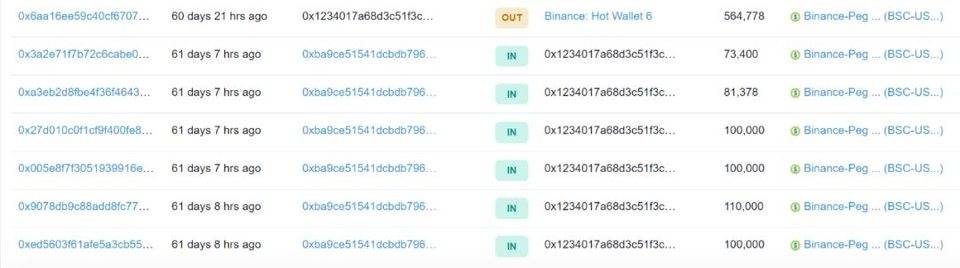

BSC-USD 部分

上圖中的BSC-USD 資金,皆分批轉到了幣安。

據了解,事件發生後幾天,幣安提供了嫌犯可能在香港的有效線索,社區調查者的線索也指向香港,但嫌犯在明知身份已洩露的情況下仍拒絕配合。受害者們只能將眼光轉向警方,好在分別於香港、英國實現了立案。正在焦灼之時,英國警方立即受理並對該事件展開行動,在社區與匿名組織給出的有效信息支持下,警方開啟了抓捕行動。值得慶幸的是,在社區與英國警方的聯合力量下,回收了90% 資產,並抓獲了部分嫌疑人,這也是DeFi 攻擊史上首次由警方發起鏈上退款的事件。

思考:不難看出,Tornado.Cash 等混幣服務系統、閃兌平台以及一些免KYC 的中心化機構,目前都是洗錢的重災區。另外,在該跑路事件中英國警方起到了非常重要的作用,每個平台應該將合規與安全監管重視起來,必要時與監管執法機構合作,打擊不法行為。

總結

經過上述分析,不難發現幣安似乎很受攻擊者的青睞。作為全球領先的加密貨幣交易所之一,幣安最近遭遇了多個國家的監管風波,8 月6 日,幣安CEO 趙長鵬在推特上表示,幣安將從被動合規轉向主動合規,隨後幣安上線了一系列擁抱合規的平台安全策略。監管的意義在某些攻擊事件中也不言而喻,例如Tether 對被盜的USDT 的凍結、慢霧聯合交易所對被盜資金的凍結。

在合規監管方面,慢霧發布了AML 系統,交易平台接入AML 系統後,一方面交易平台在收到相關盜幣資金時會收到提醒,另一方面可以更好地識別高風險賬戶,保持平台合規性,避免平台陷入涉及洗錢的境況。作為行業領先的安全公司,慢霧始終關注著每一件安全事件,當攻擊事件發生後,我們會迅速採集攻擊者相關的地址錄入到AML 系統,並進行持續監控與拉黑。目前,慢霧AML 系統旗下的惡意地址庫已涵蓋從暗網到全球數百個交易所的有關內容,包含BTC、ETH、EOS、XRP、TRX、USDT 等惡意錢包地址,數量已突破10 萬,可識別地址標籤近2 億, 為追踪黑客攻擊、洗幣行為提供了全面的情報支撐。

歡迎點擊 此 免費試用慢霧AML 系統,通過監測鏈上活動的實時動態,提高整個平台的風控安全與合規等級。