建議各大交易平台接入慢霧AML 系統,實現對鏈上異常資產的識別,保持合規性,避免平台陷入涉及洗錢的境況。

北京時間2021 年8 月19 日10:05,日本加密交易平台Liquid 稱其熱錢包遭到攻擊。從官方發布的報告來看,Liquid 交易平台上被盜幣種涉及BTC、ETH、ERC20 代幣、TRX、TRC20 代幣、XRP 等超70 種,幣種之多,數額之高,令人驚嘆。

慢霧AML 團隊利用旗下MistTrack 反洗錢追踪系統分析統計,Liquid 共計損失約9,135 萬美元(按事發當天價格計),包括約462 萬美元的BTC (107.5 枚)、3,216 萬美元的ETH (10,851.27 枚)、4,290 萬美元的ERC20 代幣、23 萬美元的TRX (2,600,933.17 枚)、160 萬美元的TRC20 (1,609,635.96 枚)、1,093 萬美元的XRP (11,508,516 枚)。 (按文章發布當天價格計)

慢霧AML 團隊全面追踪了各幣種的資金流向情況,也還原了攻擊者的洗幣手法,接下來分幾個部分向大家介紹。

BTC 部分

攻擊者相關地址

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件慢霧AML 團隊對被盜的BTC 進行全盤追踪後發現,攻擊者主要使用了“二分法(Peel Chain)”的洗幣手法。所謂“二分法”,是指地址A 將資金轉到地址B 和C,而轉移到地址B 的數額多數情況下是極小的,轉移到地址C 的數額佔大部分,地址C 又將資金轉到D (小額)和E (大額),依次類推,直至形成以很小的數額轉移到很多地址的情況。而這些地址上的數額,要么以二分法的方式繼續轉移,要么轉到交易平台,要么停留在地址,要么通過Wasabi 等混幣平台混幣後轉出。

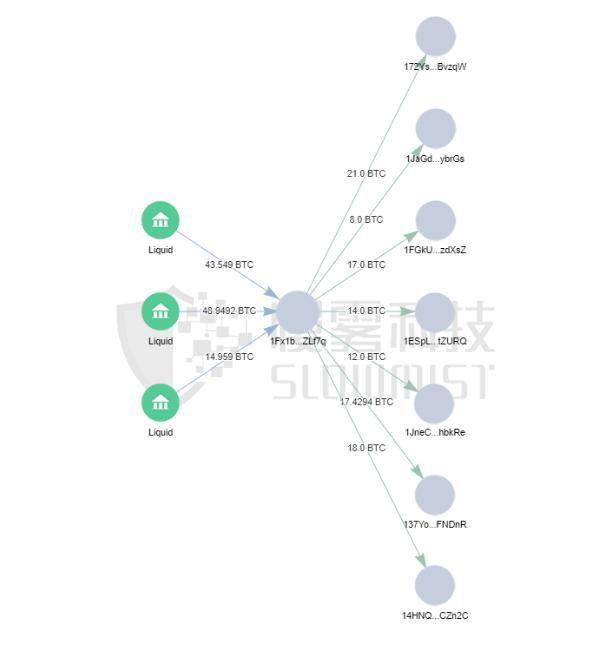

以攻擊者地址(1Fx…f7q)為例:

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件據MistTrack 反洗錢追踪系統顯示,共107.5 BTC 從Liquid 交易平台轉出到攻擊者地址(1Fx…f7q),再以8~21 不等的BTC 轉移到下表7 個地址。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件據MistTrack 反洗錢追踪系統顯示,共107.5 BTC 從Liquid 交易平台轉出到攻擊者地址(1Fx…f7q),再以8~21 不等的BTC 轉移到下表7 個地址。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件為了更直觀的展示,我們只截取了地址(1Ja…rGs)資金流向的一部分,讓大家更理解“二分法”洗幣。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件為了更直觀的展示,我們只截取了地址(1Ja…rGs)資金流向的一部分,讓大家更理解“二分法”洗幣。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件以圖中紅框的小額轉入地址為例繼續追踪,結果如下:

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件以圖中紅框的小額轉入地址為例繼續追踪,結果如下:

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件可以看到,攻擊者對該地址繼續使用了二分法,0.0027 BTC 停留在地址(1aB…yDD),而0.0143 BTC 轉移到Kraken 交易平台。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件可以看到,攻擊者對該地址繼續使用了二分法,0.0027 BTC 停留在地址(1aB…yDD),而0.0143 BTC 轉移到Kraken 交易平台。

攻擊者對其他BTC 地址也使用了類似的方法,這裡就不再重複講解。慢霧AML 團隊將對資金停留地址進行持續監控及標記,幫助客戶做出有效的事前防範,規避風險。

ETH 與ERC20 代幣部分

攻擊者相關地址

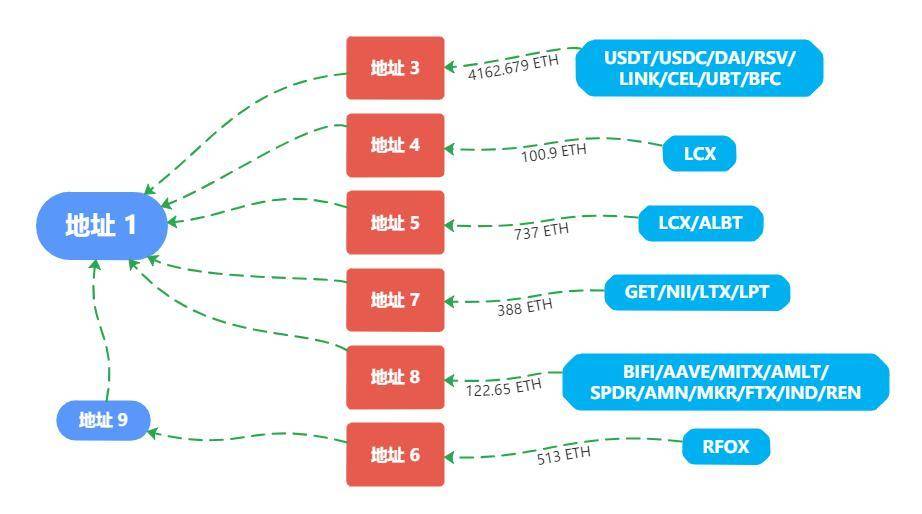

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件經過慢霧AML 團隊對上圖幾個地址的深度分析,總結了攻擊者對ETH/ERC20 代幣的幾個處理方式。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件經過慢霧AML 團隊對上圖幾個地址的深度分析,總結了攻擊者對ETH/ERC20 代幣的幾個處理方式。

1. 部分ERC20 代幣通過Uniswap、Balancer、SushiSwap、1inch 等平台將代幣兌換為ETH 後最終都轉到地址1。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件2. 部分ERC20 代幣直接轉到交易平台,部分ERC20 代幣直接轉到地址1 並停留。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件2. 部分ERC20 代幣直接轉到交易平台,部分ERC20 代幣直接轉到地址1 並停留。

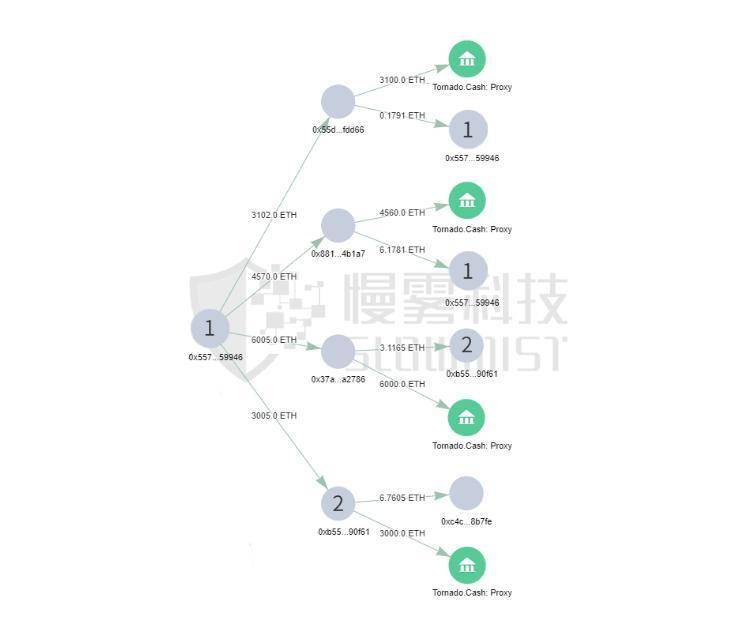

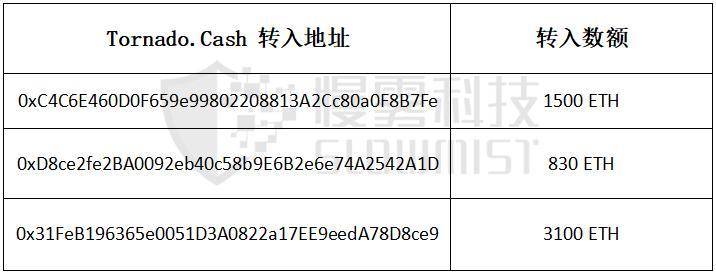

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件3. 攻擊者將地址1 上的ETH 不等額分散到多個地址,其中16,660 ETH 通過Tornado.Cash 轉出。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件3. 攻擊者將地址1 上的ETH 不等額分散到多個地址,其中16,660 ETH 通過Tornado.Cash 轉出。

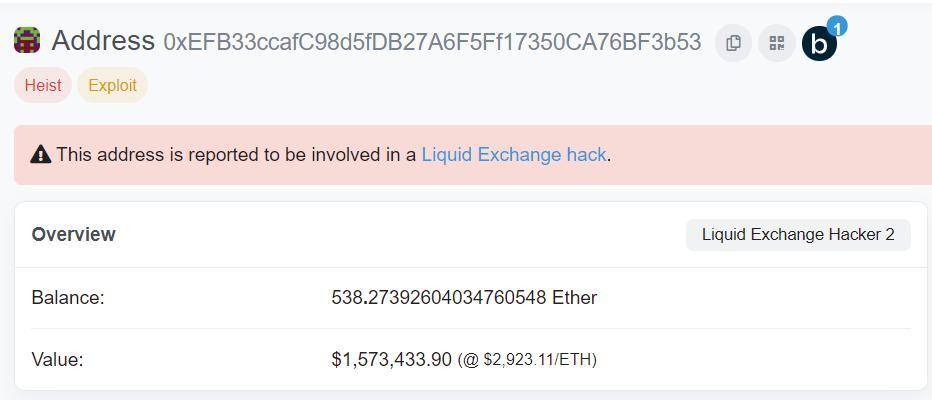

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件地址2 的538.27 ETH 仍握在攻擊者手裡,沒有異動。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件地址2 的538.27 ETH 仍握在攻擊者手裡,沒有異動。

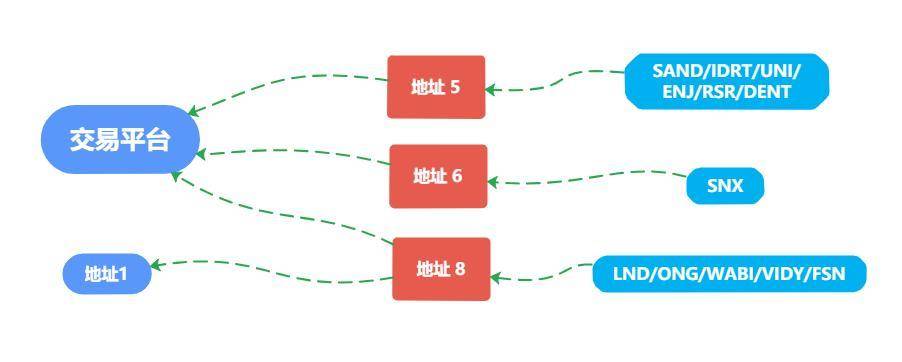

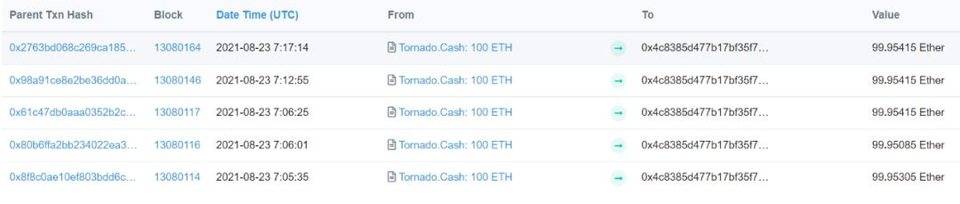

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件4. 攻擊者分三次將部分資金從Tornado.cash 轉出,分別將5,600 ETH 轉入6 個地址。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件4. 攻擊者分三次將部分資金從Tornado.cash 轉出,分別將5,600 ETH 轉入6 個地址。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件其中5,430 ETH 轉到不同的3 個地址。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件其中5,430 ETH 轉到不同的3 個地址。

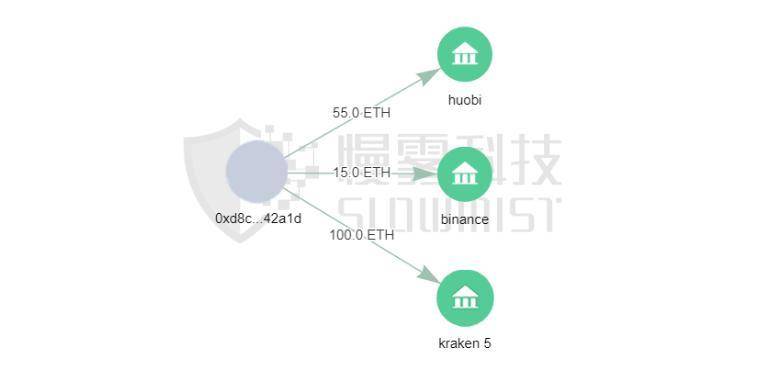

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件另外170 ETH 轉到不同的3 個交易平台。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件另外170 ETH 轉到不同的3 個交易平台。

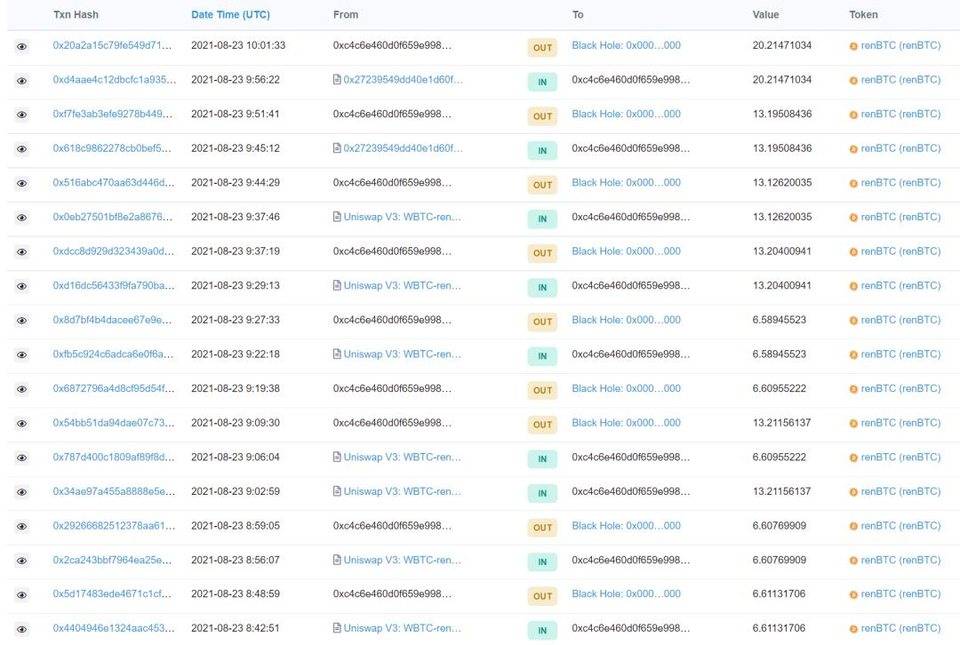

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件攻擊者接著將3 個地址的ETH 換成renBTC,以跨鏈的方式跨到BTC 鏈,再通過前文提及的類似的“二分法”將跨鏈後的BTC 轉移。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件攻擊者接著將3 個地址的ETH 換成renBTC,以跨鏈的方式跨到BTC 鏈,再通過前文提及的類似的“二分法”將跨鏈後的BTC 轉移。

以地址(0xC4C…7Fe)為例:

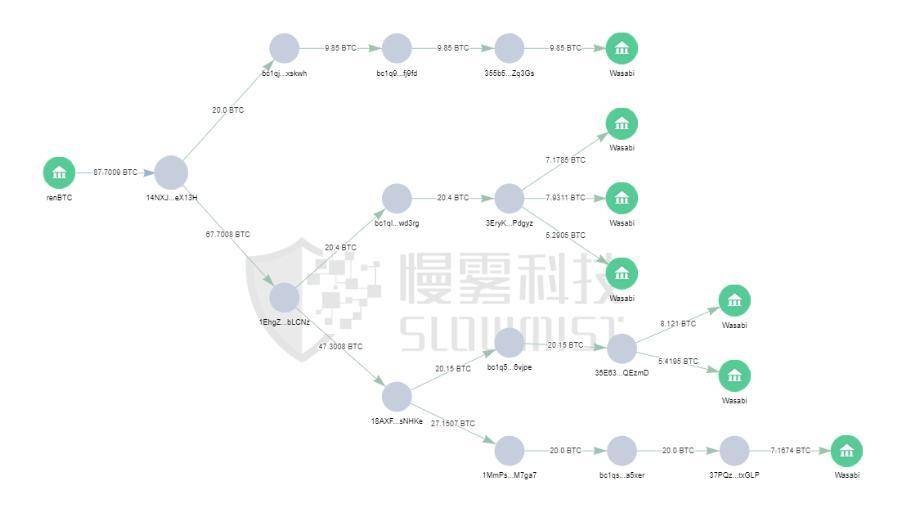

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件以跨鏈後的其中一個BTC 地址(14N…13H)為例。根據MistTrack 反洗錢追踪系統如下圖的顯示結果,該地址通過renBTC 轉入的87.7 BTC 均通過混幣平台Wasabi 轉出。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件以跨鏈後的其中一個BTC 地址(14N…13H)為例。根據MistTrack 反洗錢追踪系統如下圖的顯示結果,該地址通過renBTC 轉入的87.7 BTC 均通過混幣平台Wasabi 轉出。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件

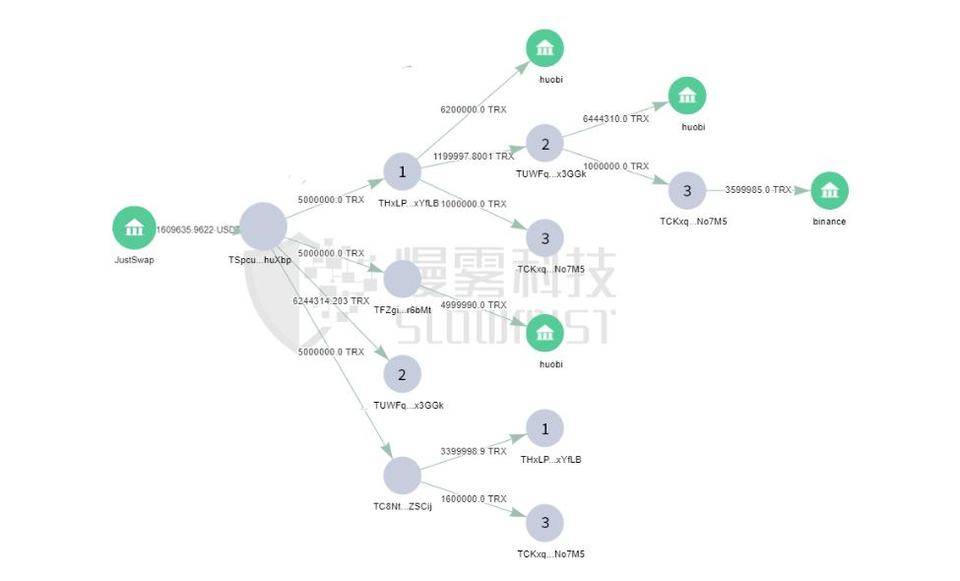

TRX/TRC20 部分

攻擊者地址

TSpcue3bDfZNTP1CutrRrDxRPeEvWhuXbp

資金流向分析

據MistTrack 反洗錢追踪系統分析顯示,攻擊者地址上的TRC20 兌換為TRX。 慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件再將所有的TRX 分別轉移到Huobi、Binance 交易平台。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件再將所有的TRX 分別轉移到Huobi、Binance 交易平台。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件

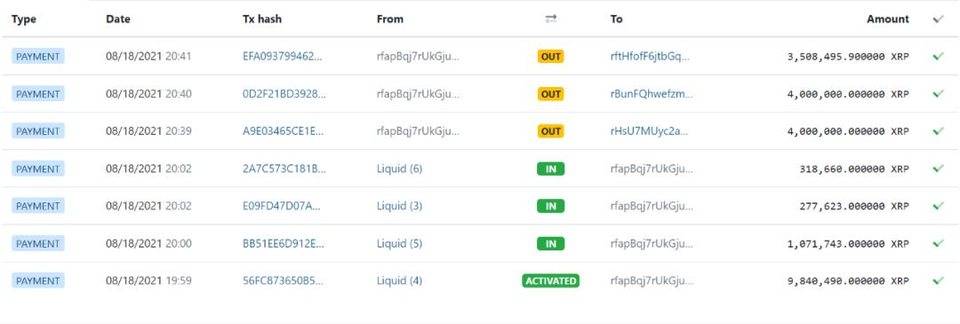

XRP 部分

攻擊者相關地址

rfapBqj7rUkGju7oHTwBwhEyXgwkEM4yby

資金流向分析

攻擊者將11,508,495 XRP 轉出到3 個地址。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件接著,攻擊者將3 個地址的XRP 分別轉到Binance、Huobi、Poloniex 交易所。

慢霧:复盤Liquid 交易平台被盜9000 多萬美元事件接著,攻擊者將3 個地址的XRP 分別轉到Binance、Huobi、Poloniex 交易所。

總結

本次Liquid 交易平台被盜安全事件中,攻擊者以迅雷不及掩耳之速就將一個交易平台內超70 種貨幣全部轉移,之後再通過換幣平台、混幣平台以及其他交易平台將資金順利洗出。

截止目前,大部分被盜資產還控制在攻擊者手中。 21,244,326.3 枚TRX 轉入交易平台,11,508,516 枚XRP 轉入交易平台,攻擊者以太坊地址2 (0xefb…b53 )存有538.27 ETH,以太坊地址1 (0x557…946)仍有8.9 ETH 以及價值近540 萬美元的多種ERC20 代幣, 慢霧AML 團隊將持續對異常資金地址進行實時監控與拉黑。

攻擊事件事關用戶的數字資產安全,隨著被盜數額越來越大,資產流動越來越頻繁, 加速合規化成了迫在眉睫的事情。慢霧AML 團隊建議各大交易平台接入慢霧AML 系統,在收到相關“臟幣”時會收到提醒,可以更好地識別高風險賬戶,避免平台陷入涉及洗錢的境況,擁抱監管與合規的大勢。

展開全文打開碳鏈價值APP 查看更多精彩資訊