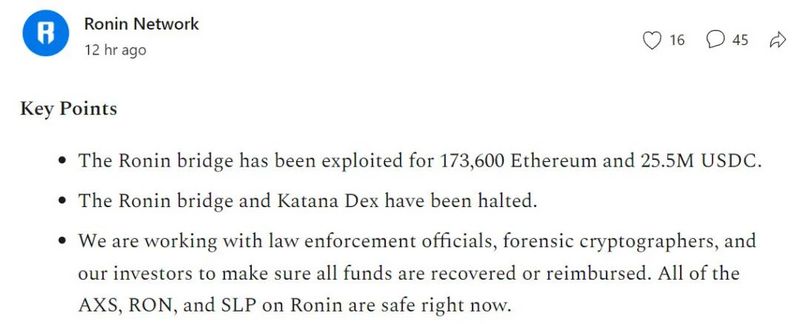

2022 年03 月29 日,Axie Infinity 側鏈Ronin Network 發布社區預警,Ronin Network 出現安全漏洞,Ronin Bridge 共17.36 萬枚 ETH 和2550 萬枚 USDC 被盜,損失超6.1 億美元。慢霧安全團隊第一時間介入分析,並將分析結果分享如下。

相關信息

Ronin 是以太坊的一個側鏈,專門為鏈遊龍頭Axie Infinity 而創建,它自稱是將朝著「NFT 遊戲最常用的以太坊側鏈」方向發展。據了解,Axie Infinity 的團隊Sky Mavis 想要一個可靠、快速且廉價的網絡,從而為遊戲的發展提供保障。他們需要一個以遊戲為先的擴容方案,它不僅要能經得起時間的考驗,還得滿足遊戲快速發展所帶來的大量需求。於是,Ronin 鏈便應運而生了。

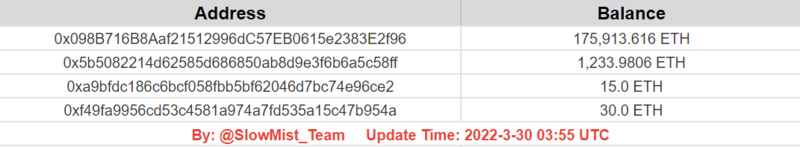

黑客地址:

0x098B716B8Aaf21512996dC57EB0615e2383E2f96

攻擊細節

據官方發布的信息,攻擊者使用被黑的私鑰來偽造提款,僅通過兩次交易就從Ronin bridge 中抽走了資金。值得注意的是,黑客事件早在3 月23 日就發生了,但官方據稱是在用戶報告無法從bridge 中提取5k ETH 後才發現這次攻擊。本次事件的損失甚至高於去年的PolyNetwork 被黑事件,後者也竊取了超過6 億美元。

事情背景可追溯到去年11 月,當時Sky Mavis 請求Axie DAO 幫助分發免費交易。由於用戶負載巨大,Axie DAO 將Sky Mavis 列入白名單,允許Sky Mavis 代表其簽署各種交易,該過程於12 月停止。但是,對白名單的訪問權限並未被撤銷,這就導致一旦攻擊者獲得了Sky Mavis 系統的訪問權限,就能夠通過gas-free RPC 從Axie DAO 驗證器進行簽名。 Sky Mavis 的Ronin 鏈目前由九個驗證節點組成,其中至少需要五個簽名來識別存款或取款事件。攻擊者通過gas-free RPC 節點發現了一個後門,最終攻擊者設法控制了五個私鑰,其中包括Sky Mavis 的四個Ronin 驗證器和一個由Axie DAO 運行的第三方驗證器。

MistTrack

在事件發生後,慢霧第一時間追踪分析並於北京時間3 月30 日凌晨1:09發聲。

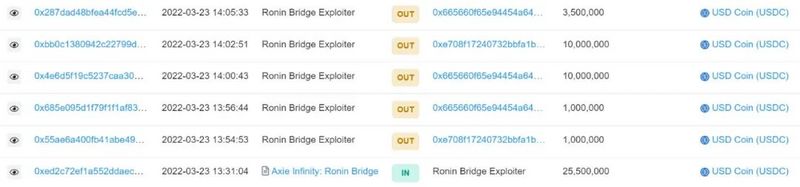

據慢霧MistTrack反洗錢追踪系統分析,黑客在3 月23 日就已獲利,並將獲利的2550 萬枚USDC 轉出,接著兌換為ETH。

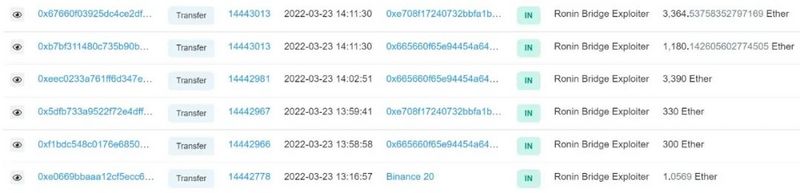

而在3 月28 日2:30:38,黑客才開始轉移資金。

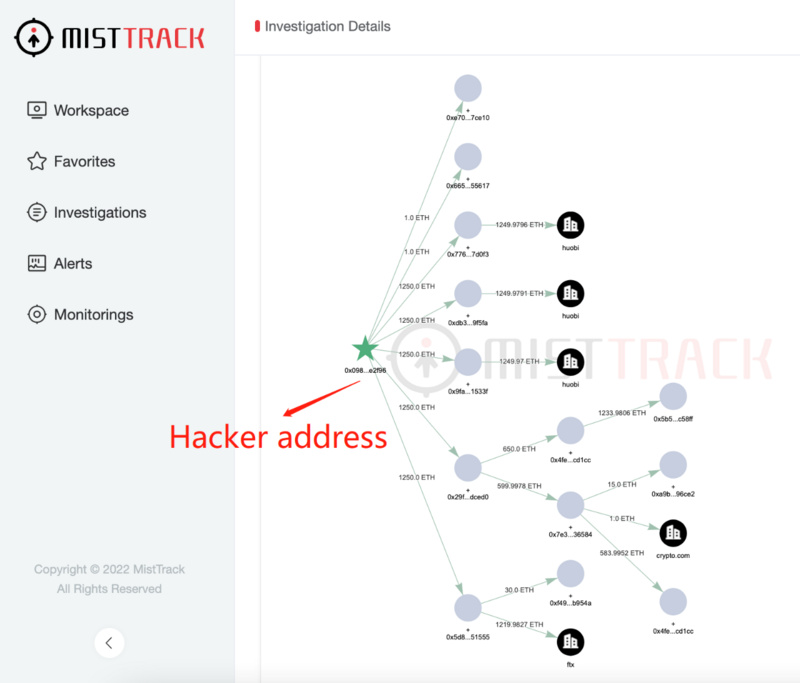

據慢霧MistTrack 分析,黑客首先將6250 ETH 分散轉移,並將1220 ETH 轉移到 FTX、1 ETH 轉到Crypto.com、3750 ETH 轉到Huobi。

值得注意的是,黑客發起攻擊資金來源是從Binance 提幣的1.0569 ETH。

目前,Huobi、Binance 創始人均發表了將全力支持Axie Infinity 的聲明,FTX 的CEO SBF 也在一封電子郵件中表示,將協助取證。

截止目前,仍有近18 萬枚ETH 停留在黑客地址。

目前黑客只將資金轉入了中心化平台,很多人都在討論黑客似乎只會盜幣,卻不會洗幣。儘管看起來是這樣,但這也是一種常見的簡單粗暴的洗幣手法,使用假KYC、代理IP、假設備信息等等。從慢霧目前獲取到的特殊情報來看,黑客並不“傻”,還挺狡猾,但追回還是有希望的,時間上需要多久就不確定了。當然,這也要看執法單位的決心如何了。

總結

本次攻擊事件主要原因在於Sky Mavis 系統被入侵,以及Axie DAO 白名單權限維護不當。同時我們不妨大膽推測下:是不是Sky Mavis 系統裡持有4 把驗證器的私鑰?攻擊者通過入侵Sky Mavis 系統獲得四個驗證節點權限,然後對惡意提款交易進行簽名,再利用 Axie DAO 對Sky Mavis 開放的白名單權限,攻擊者通過gas-free RPC 向Axie DAO 驗證器推送惡意提款交易獲得第五個驗證節點對惡意提款交易的簽名,進而通過 5/9 簽名驗證。

最後,在此引用安全鷺(Safeheron)的建議:

1、私鑰最好通過安全多方計算(MPC)消除單點風險;

2、私鑰分片分散到多台硬件隔離的芯片裡保護;

3、大資金操作應有更多的策略審批保護,保證資金異動第一時間由主要負責人獲悉並確認;

4、被盜實際發生時間是3 月23 日,項目方應加強服務和資金監控。

參考鏈接:

Ronin Network 官方分析

聲明:本內容為作者獨立觀點,不代表0x财经 立場,且不構成投資建議,請謹慎對待,如需報導或加入交流群,請聯繫微信:VOICE-V。

來源:慢霧科技原創