2017 年以來,Lazarus Group 從加密行業攻擊中獲利至少10 億美元。

原文標題:《起底朝鮮黑客組織Lazarus Group:Ronin、KuCoin 等多起行業事故幕後黑手,擅長社會工程》

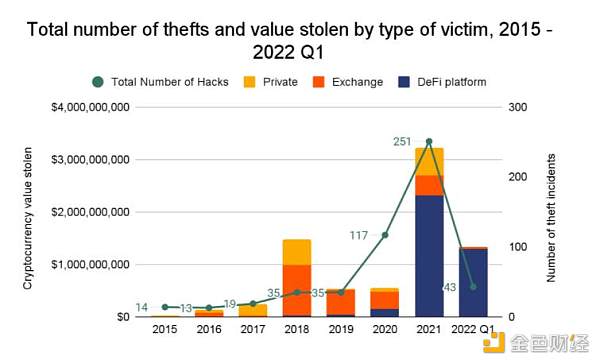

黑客攻擊如今已然成為加密生態中的常態化事件,據Chainalysis 2022 年Q1 報告顯示,黑客在2021 年盜取價值32 億美元的加密資產,但在2022 年前三個月,黑客從交易所、DeFi 協議和普通用戶盜取約13 億美元加密資產,其中97% 來自DeFi 協議。

而在一眾黑客組織中,又以朝鮮黑客組織Lazarus Group 近期最受關注。根據美國財政部報告,該組織正是損失高達6.2 億美元的Ronin 跨鏈橋被盜事件的幕後黑手,其以太坊地址已經納入美國製裁名單。此前,該組織被認為是Bithumb、KuCoin 等諸多加密貨幣交易所被盜事件的主導者,並且手法多為釣魚攻擊。

如今,Lazarus Group 儼然正在成為加密生態最具破壞性的黑客組織之一。那麼這個組織究竟是如何形成的?它們通常又是如何作案的?

Lazarus Group 簡介

據維基百科資料,Lazarus Group 成立於2007 年,隸屬於北韓人民軍總參謀部偵察總局第三局旗下的110 號研究中心,專門負責網絡戰。該組織從國內挑選最聰明的學生接受六年的特殊教育,培養其將各種類型的惡意軟件部署到計算機和服務器的能力,朝鮮國內的金日成大學、Kim Chaek 科技大學和Moranbong 大學提供相關教育。

該組織分為2 個部門,一個是大約1700 名成員的BlueNorOff(也稱為APT38),負責通過偽造SWIFT 訂單進行非法轉賬,專注於利用網絡漏洞謀取經濟利益或控制系統來實施金融網絡犯罪,此部門針對金融機構和加密貨幣交易所。另一個是大約1600 名成員的AndAriel,以韓國為攻擊目標。

已知Lazarus Group 最早的攻擊活動是2009 年其利用DDoS 技術來攻擊韓國政府的「特洛伊行動」。而最著名的一次是2014 年對索尼影業的攻擊,原因是索尼上映關於暗殺朝鮮領導人金正恩的喜劇。

該組織旗下機構BlueNorOff 的一次知名攻擊是2016 年的孟加拉國銀行攻擊案,他們試圖利用SWIFT 網絡從屬於孟加拉國中央銀行的紐約聯邦儲備銀行賬戶非法轉移近10 億美元。在完成了幾筆交易(2000 萬美元追踪到斯里蘭卡,8100 萬美元追踪到菲律賓)後,紐約聯邦儲備銀行以拼寫錯誤引起的懷疑為由阻止了其餘交易。

自2017 年以來,該組織開始對加密行業進行攻擊,並獲利至少達10 億美元。

Lazarus Group 加密攻擊事件

2017 年2 月從韓國交易所Bithumb 盜取700 萬美元的數字資產。

2017 年4 月從韓國交易所Youbit 盜取約4000 枚比特幣,12 月再次盜取其17% 數字資產,Youbit 申請破產。

2017 年12 月從加密貨幣雲挖礦市場Nicehash 盜取超過4500 枚比特幣。

2020 年9 月從KuCoin 交易所盜取價值約3 億美元的數字資產。

2022 年3 月攻擊Ronin 跨鏈橋,盜取17.36 萬個ETH 和2550 萬USDC 被盜,累計價值約6.2 億美元。

此外,許多加密項目方負責人或者KOL 也會成為Lazarus Group 的目標。 2022 年3 月22 日,Defiance Capital 創始人Arthur 在推特表示熱錢包被盜,包括17 枚azuki 和5 枚cloneX 在內的的60 枚NFT ,損失約170 萬美元。 Arthur 稱有證據表明幕後黑手是朝鮮支持的BlueNorOff 黑客組織,他們正在大力傷害加密行業。

面對外界的指控,朝鮮曾發表公告稱不是Lazarus Group 所為,但此後從不回應媒體的詢問。

攻擊特點

根據虎符智庫分析,Lazarus Group 通過網絡釣魚、惡意代碼、惡意軟件等手段盜取存儲在數字錢包的加密資產,主要有以下特點:

-

攻擊週期普遍較長,通常進行較長時間潛伏,並換不同方法誘使目標被入侵。

-

投遞的誘餌文件具有極強的迷惑性和誘惑性,導致目標無法甄別。

-

攻擊過程會利用系統破壞或勒索應用乾擾事件的分析。

-

利用SMB 協議漏洞或相關蠕蟲工具實現橫向移動和載荷投放。

-

每次攻擊使用工具集的源代碼都會修改,並且網安公司披露後也會及時修改源代碼。

Lazarus Group 最擅長的攻擊手段是濫用信任,利用目標對商業通信、同事內部聊天或者與外部交互的信任,向其發送惡意文件,並監控其日常操作伺機盜竊。在攻擊者意識到找到的目標是加密大戶後,會仔細觀察用戶數週或數月的活動軌跡,最後才制定盜竊方案。

2021 年1 月,谷歌安全團隊也曾表示發現Lazarus 長期潛伏在Twitter、LinkedIn、Telegram 等社交媒體,利用虛假身份偽裝成活躍的業內漏洞研究專家,博取業內信任從而對其他漏洞研究人員發動0day 攻擊。

據卡巴斯基的研究,今年BlueNoroff 組織喜歡跟踪和研究成功的加密貨幣初創公司,目標是與團隊管理層建立良好的個人互動關係並了解可能感興趣的主題,甚至會僱傭或偽裝成應聘者潛入公司,以便發起高質量的社會工程攻擊。

美國政府的一份報告,則進一步披露,入侵往往始於在各種通信平台上發送給加密貨幣公司員工的大量魚叉式網絡釣魚消息,這些員工通常從事系統管理或軟件開發/ IT 運營(DevOps)。這些消息通常模仿招聘工作並提供高薪工作以誘使收件人下載帶有惡意軟件的加密貨幣應用程序。

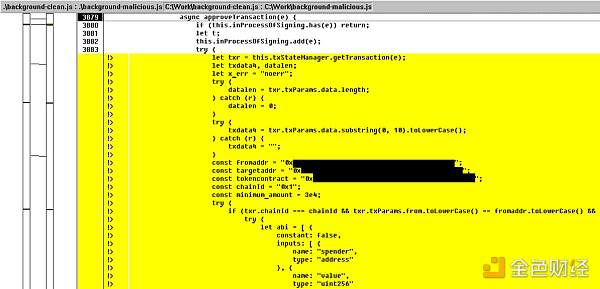

把惡意文件植入目標電腦之後,如果攻擊者意識到目標使用Metamask 拓展來管理加密錢包之後,會將擴展源從Web Store 更改為本地存儲,並將核心擴展組件(backgorund.js)替換為篡改版本。下面截圖顯示了受病毒感染的Metamask background.js 代碼,其中註入的代碼行以黃色顯示。在這種情況下,攻擊者設置了對特定發件人和收件人地址之間交易的監控,可以在發現大額轉賬時觸發通知。

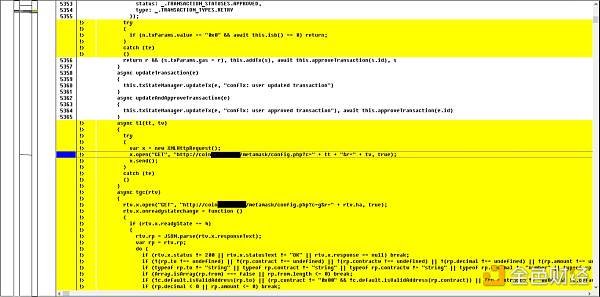

另外,如果攻擊者意識到目標用戶的加密貨幣是儲存在硬件錢包,會攔截交易過程並註入惡意邏輯。當用戶將資金轉移到另一個賬戶時,交易就會在硬件錢包上簽名。但是,鑑於該操作是由用戶主動發起,不會引起自身的懷疑,然而攻擊者不僅修改了收款人地址,還將轉賬數量拉到最大值。

這聽上去很簡單,但需要對Metamask 擴展插件進行徹底分析,該擴展包含超過6MB 的JavaScript 代碼(約170,000 行代碼),並實施代碼注入讓用戶使用擴展時按需重寫交易細節。

但是,攻擊者對Chrome 擴展的修改會留下痕跡。瀏覽器必須切換到開發者模式,並且Metamask 擴展是從本地目錄而不是在線商店安裝的。如果插件來自商店,Chrome 會對代碼強制執行數字簽名驗證並保證代碼完整性,攻擊者就無法完成攻擊過程。

如何應對

隨著加密生態規模的快速增長,Lazarus Group 對行業的威脅也在急劇增長。根據美國聯邦調查局(FBI)、美國網絡安全和基礎設施安全局(CISA)和美國財政部近日共同發布的聯合網絡安全諮詢(CSA),自2020 年以來,朝鮮支持的高級持續威脅(APT)就已開始針對區塊鍊和加密行業的各種組織,包括加密交易所、DeFi 協議、鏈遊、加密貿易公司、加密風投以及持有大量代幣和NFT 的個人所有者。這些組織可能會繼續利用加密貨幣技術公司、遊戲公司和交易所的漏洞來產生和洗錢以支持朝鮮政權。

為此,該報告提出的緩解措施包括應用縱深防禦安全策略、強制執行憑據要求和多因素身份驗證、在社交媒體和魚叉式釣魚中對用戶進行社交工程教育等。

今日,知名加密安全組織慢霧也針對該現象發布防范建議:建議行業從業人員隨時關注國內外各大威脅平台安全情報,做好自我排查,提高警惕;開發人員運行可執行程序之前,做好必要的安全檢查;做好零信任機制,可以有效降低這類威脅帶來的風險;建議Mac/Windows 實機運行的用戶保持安全軟件實時防護開啟,並隨時更新最新病毒庫。

在洗錢渠道方面,以太坊混幣協議Tornado Cash 近日也發推表示,該項目正在使用合規公司Chainalysis 開發的工具來阻止美國外國資產控制辦公室(OFAC) 批准的特定加密錢包地址訪問DApp,這似乎是在對Lazarus Group 的圍追堵截。

不過Tornado Cash 聯合創始人Roman Semenov 此後發推稱,封鎖僅適用於面向用戶的去中心化應用程序(dapp),而不適用於底層智能合約。也就是說,此舉更多地是像徵性行動,很難實質性影響資深黑客通過Tornado Cash 混幣。

總結

Lazarus Group 組織是有國家背景支持的頂尖黑客團伙,專注於針對特定目標進行長期的持續性網絡攻擊,以竊取資金和實現政治目的為出發點,是全球金融機構的最大威脅之一。

同時,此類組織對加密生態的攻擊也會間接導致加密貨幣市場成為朝鮮政權補充資金的便捷渠道,導致加密行業的進一步惡名化,影響其合規化與規範化進程。

為了應對Lazarus Group 等一系列黑客組織的攻擊以及維護健康的加密行業生態,加密項目需要在應對此類攻擊方面形成更加有效的預防機制,在代碼審計、內控、用戶教育、響應機制等層面均採取相應措施,盡可能保障用戶資產安全。

作為加密用戶,每個人也需要了解更多安全方面的知識,尤其是在保護個人隱私、鑑別釣魚鏈接等方面,鑑於Defiance Capital 創始人Arthur 這般資深用戶仍然被盜,任何人都不容忽視此類風險。

參考資料:

1、https://en.wikipedia.org/wiki/Lazarus_Group

2、https://blog.chainalysis.com/reports/2022-defi-hacks/

3、https://securelist.com/the-bluenoroff-cryptocurrency-hunt-is-still-on/105488/

4、https://cryptobriefing.com/north-korea-is-targeting-entire-crypto-space-top-vc-warns/