TRON 上沒有混幣器,黑客又是如何洗幣?

By:Lisa@慢霧AML 團隊

今天繼續我們的鏈上追踪科普系列。

大家都知道,在BTC 上,可以通過Wasabi 錢包等進行混幣,在Ethereum 上,可以通過Tornado.Cash 等進行混幣,而在TRON 上,似乎沒有可以進行混幣的工具。那黑客又是通過怎樣的方式進行洗幣呢?今天以一個真實受害者為案例,來看看這名黑客在TRON 上是怎樣洗幣的。

基礎知識

波場TRON 是一個基於區塊鏈的去中心化平台,旨在通過分佈式存儲技術構建一個免費的全球數字內容娛樂系統,並允許輕鬆且經濟高效地共享數字內容。由一家名為Tron Foundation 的新加坡非營利組織於2017 年9 月創立,它由首席執行官孫宇晨(Justin Sun) 領導。 TRX 是TRON 上賬戶的基本單位,也是所有基於TRC 標準代幣的天然橋樑代幣,貫穿於整個波場生態體系中。 2019年,泰達公司宣佈在波場上發行了基於TRC-20 協議的USDT,TRC20-USDT 誕生。

案例分析

該名找到我們的受害者是因為下載了假錢包App 導入私鑰而被盜,損失5,326,747 USDT,超530 萬美元。

黑客地址:

TDs3USWcG5ua4jkGNMGgNZrXrPgw8UMMCt

借助慢霧MistTrack反洗錢追踪系統,我們先對地址進行一個大概的特徵分析。

黑客

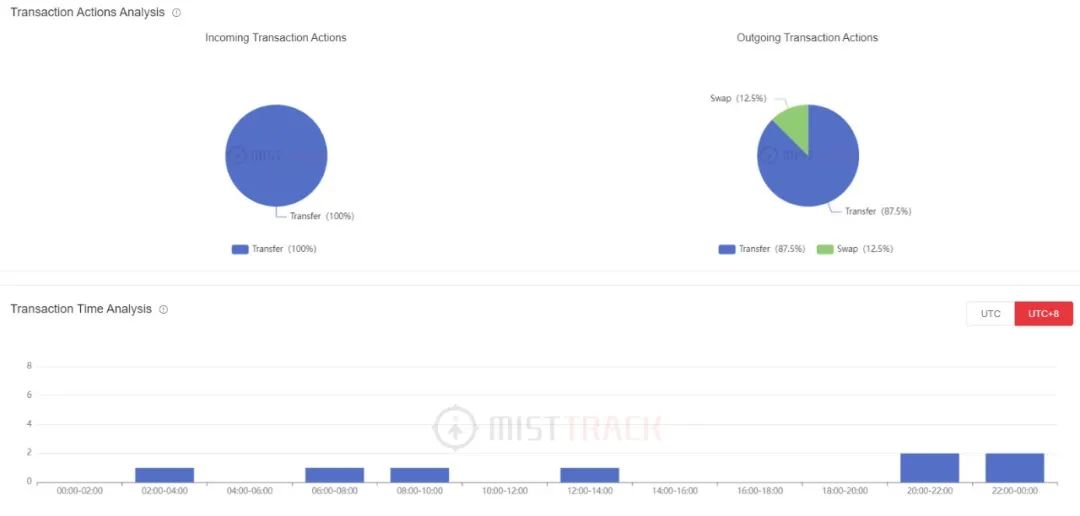

從展示結果來看,黑客的交易行為除了transfer 就是swap,看來黑客對兌換平台獨有青睞。同時,基於對黑客交易時間的分析也可以讓我們對黑客活躍時間段進行一些推斷。

Part I

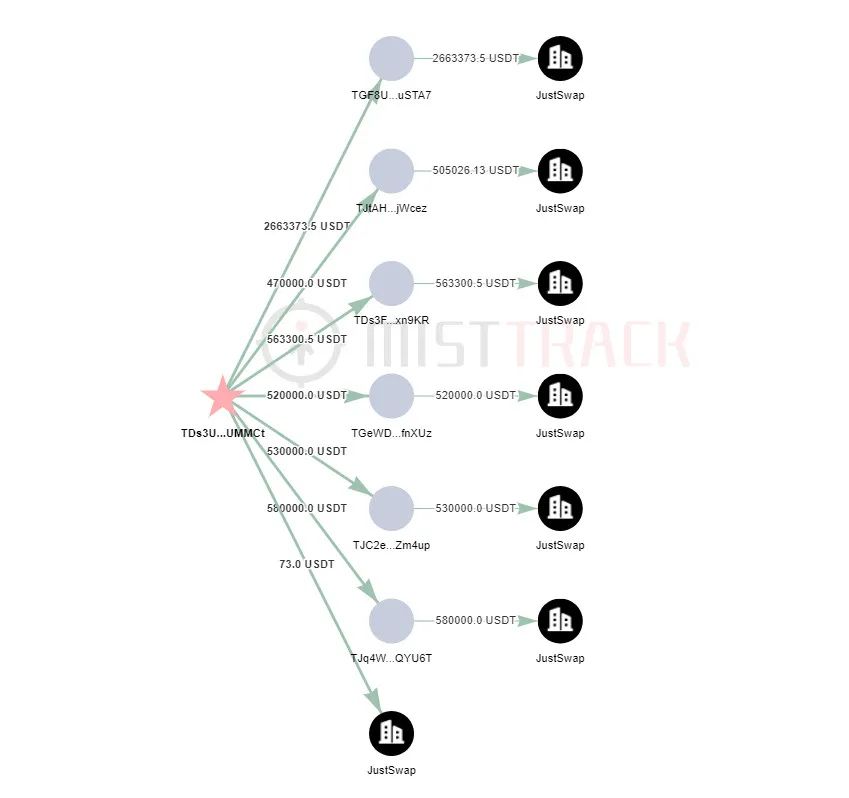

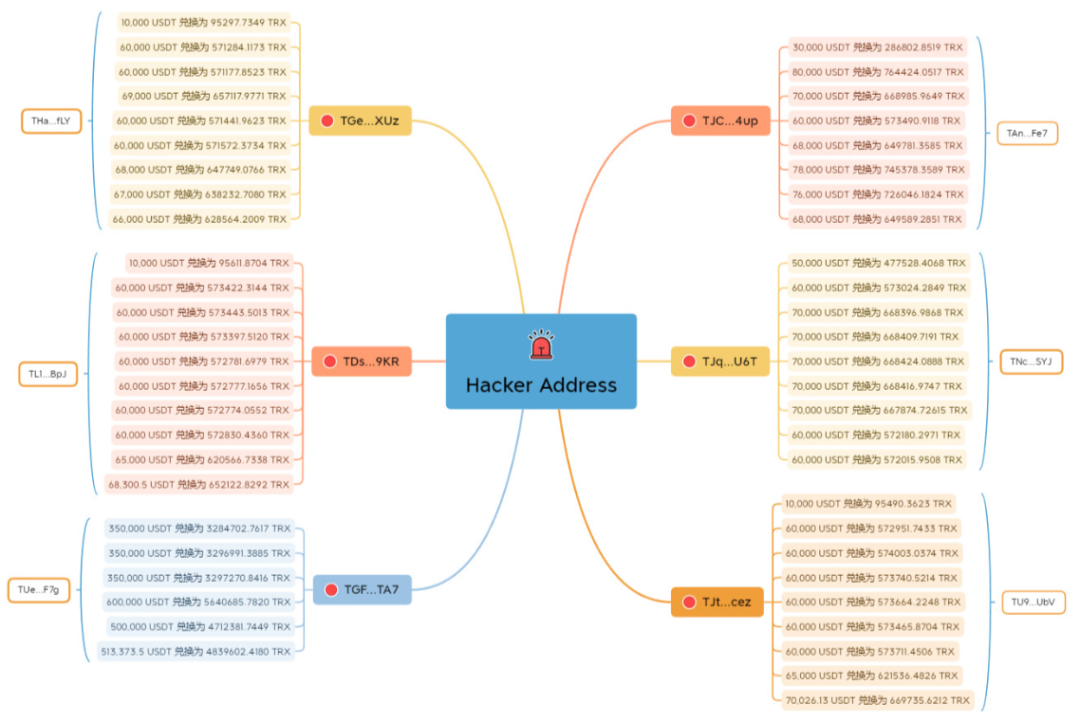

現在我們對資金進行深入分析:據慢霧MistTrack 反洗錢追踪系統分析,黑客將盜來的USDT 轉到了六個地址,並使用JustSwap(現已改名為SunSwap) 進行兌換。

黑客

黑客

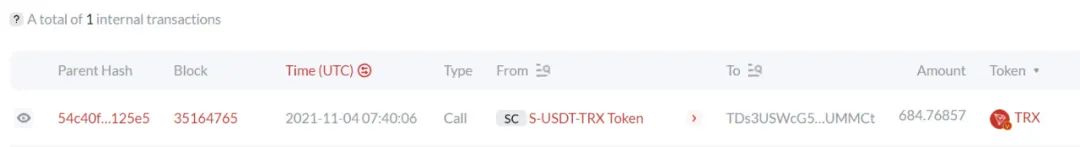

其中,黑客地址直接將73 USDT 換成了684.76 TRX。

黑客

黑客

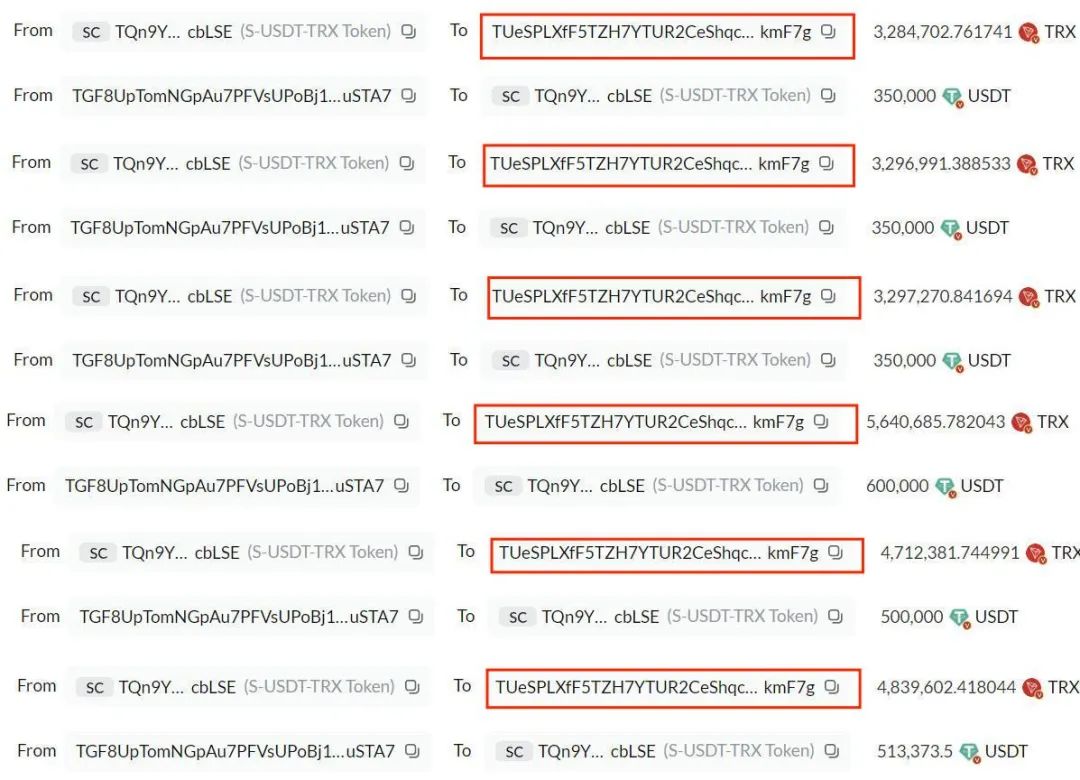

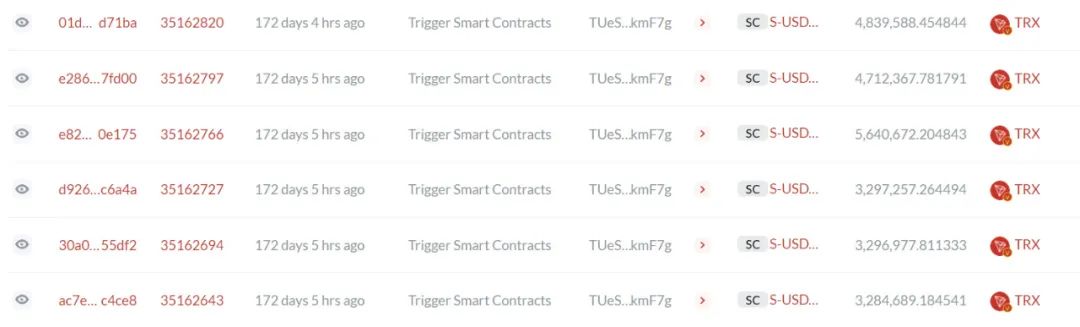

先來看六個地址之一的TGF…TA7。可以發現,該地址將共2,663,373.5 USDT 通過JustSwap 兌換為TRX 後,分六次轉到了同一個地址TUe…F7g。

黑客

黑客

其他五個地址同理,也是以同樣的方式,兌換後轉到了同一地址,如下圖:

黑客

黑客

Part II

繼續追踪上圖新的六個地址(最左側和最右側)。

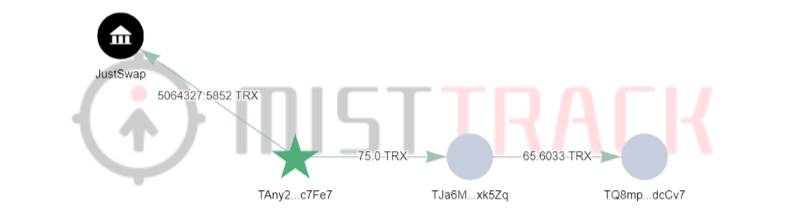

先看六個地址之一的TAn…Fe7:黑客只對75 TRX 進行轉移,轉到地址TJa…5Zq 後,最終轉移到地址TQ8…Cv7,目前仍留存57.4 TRX 未異動。

黑客

黑客

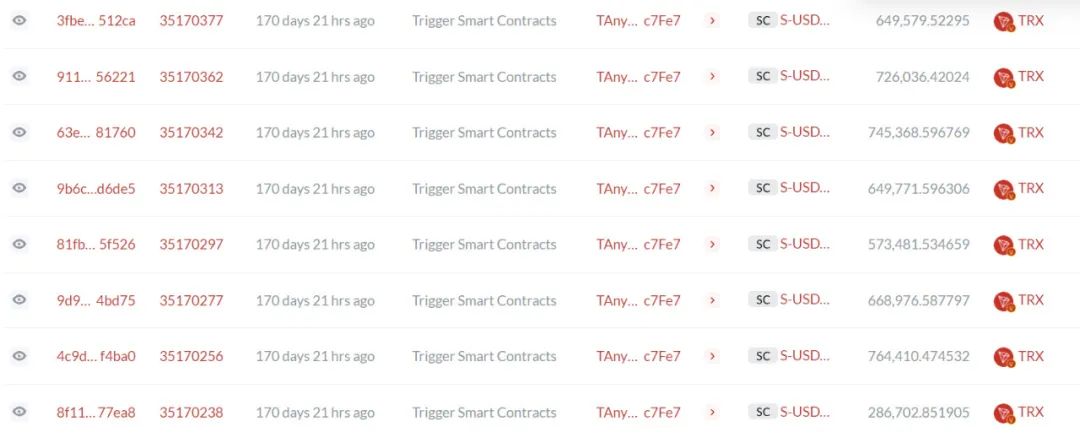

而剩下的5,064,327.58 TRX 則被轉移到JustSwap,兌換為526,850.6 USDT,並轉出到地址TJa…5Zq。

黑客

黑客

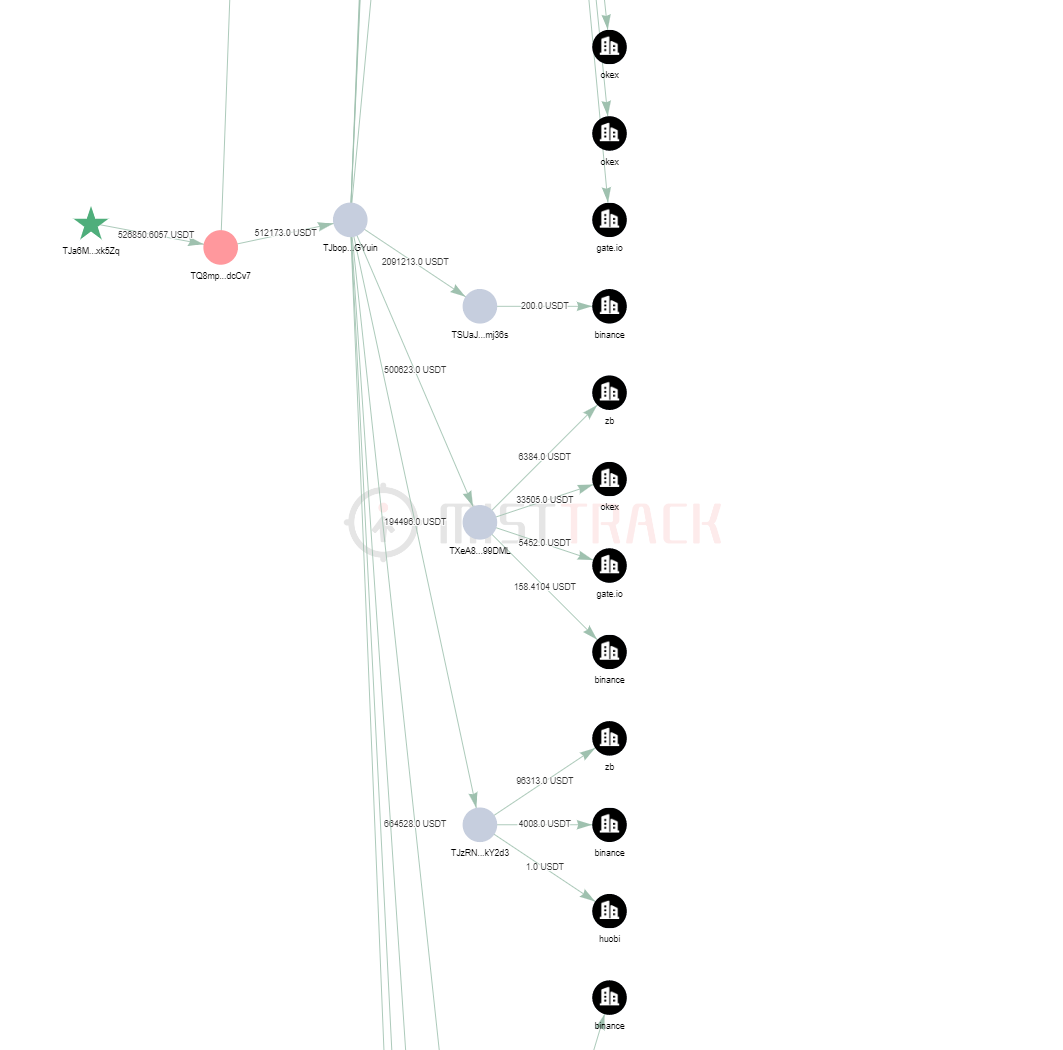

接著,地址TJa…5Zq 將USDT 轉到了與上面TRX 相同的地址TQ8…Cv7。而地址TQ8…Cv7 又將USDT 轉到了兩個新地址(終於不是JustSwap 了)。

黑客

黑客

對這兩個新地址,我們淺淺追踪了一層,發現到了“大地址”(資金量大+交易記錄多),篩選後發現轉到了Binance/Gateio/MEXC/ZB/Huobi/OKX 多個交易所地址,根據經驗和行為分析,很像是專業洗錢團伙。

黑客

黑客

Part III

在分析了PartII 的其中五個地址後,以為黑客就以上述相同的手法洗幣了,結果最後一個地址TUe…F7g,黑客小小的變換了下方式。

此時,黑客並沒有像之前將TRX 分多次兌換為USDT 且轉到同一地址,而是分多次兌換為USDT 後轉到了不同的六個地址。

黑客

黑客

但換湯不換藥,拿接收地址之一的TRo…2EN 舉例:該地址將USDT 又兌換為TRX,兌換了兩次都轉到了同一個地址TXQ…oZm,是不是和上面的操作有點類似?

接著地址TXQ…oZm 又把TRX 換成USDT 轉到TEC…41q(是的,又是JustSwap 兌換),最後將USDT 轉到了“大地址”。其他地址同理。

到目前,黑客將盜來的USDT 通過不斷地來回兌換,以躲避追踪。儘管黑客絞盡腦汁,但我們仍能通過涉及到的交易所地址對黑客賬戶進行一些溯源,這裡就不再贅述。

總結

本篇洗幣手法科普主要說明了黑客在TRON 上的其中一種洗幣手法,也是比較常見的一種手法,即通過JustSwap(即現在的SunSwap)不斷地將USDT 和TRX 來回兌換以混淆追踪,但雁過留痕,總是有跡可循的。

而想要快速整合數據並可視化展示結果,必然得借助工具。 MistTrack 積累了2 億多個地址標籤,能夠識別全球主流交易平台的各類錢包地址,包含上千個地址實體、十萬多個威脅情報數據和超九千萬個惡意地址,為加密貨幣交易平台、用戶個人等分析地址行為並追踪溯源提供了強有力的技術支撐,在反洗錢分析評估工作中起到至關重要的作用。

MistTrack (https://misttrack.io/) 近日已上線,歡迎免費註冊使用。

展開全文打開碳鏈價值APP 查看更多精彩資訊