今日,Ronin Network 黑客於北京時間15:32:25 轉出12595.3 枚以太坊至新地址(0x08723392ed15743cc38513c4925f5e6be5c17243)。至此,Ronin Network 被盜的17.36 萬枚以太坊已幾乎被全部轉出,原攻擊錢包僅剩餘約1.8 枚以太坊。

於3 月底發生的針對Ronin Network 的攻擊事件中,協議被盜金額達到了6.1 億美元,超過了去年Poly Network 的6 億美元成為DeFi 史上最大黑客攻擊事件。而攻擊者僅是將盜取的資金進行轉移和洗錢就操作了一月有餘。下面就來回顧一下這場「曠世大劫案」的贓款轉移以及事件進展。

3 月29 日,Axie Infinity 專用以太坊側鏈Ronin Network 在Twitter 上表示,當天早些時候發現Sky Mavis 的Ronin 驗證器節點和Axie DAO 驗證器節點於3 月23 日遭到攻擊,共損失了17.36 萬枚以太坊和2550 萬枚USDC。

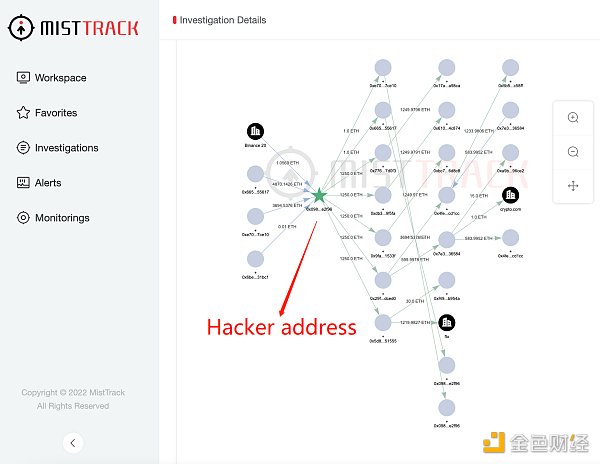

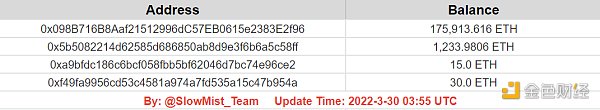

3 月30 日,慢霧發文稱,此次黑客攻擊的資金來源於幣安提幣,且已將2550 萬枚USDC 交易為6250 枚以太坊,並進行了分散轉移,其中1221 ETH 轉移到了FTX 和Crypto.com。

當日晚些時候,黑客再次向Huobi 轉入3750 枚以太坊。

4 月4 日,黑客從攻擊地址(0x098B716B8Aaf21512996dC57EB0615e2383E2f96)中將1000 枚以太坊轉入另一個地址(0xbc25d57412a04956CDD95AF07825C5C1F34d29eb),隨後將其中200 枚以太坊轉入Tornado Cash。

4 月5 日,黑客從攻擊地址向新地址(0xdf225c84a0eaeaaac20e6c1d369e94ee13b9df2a)轉入1526 枚以太坊,並分批轉入Tornado Cash。

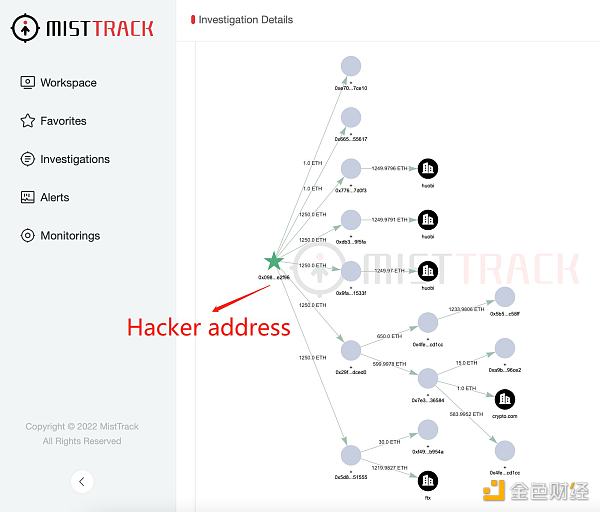

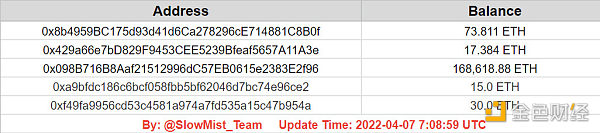

4 月6 日,慢霧發文表示,在UTC 時間3 月31 日17:49:06 至4 月6 日6:05:58 期間,黑客再度向Huobi 轉入1233.9811 枚以太坊,並總計向Tornado Cash 轉入4400 枚以太坊。

4 月7 日,慢霧發文表示,UTC 時間4 月6 日6:19:03 至4 月7 日7:08:59,Ronin Network 攻擊者將2800 枚以太坊轉入Tornado Cash。

4 月8 日,黑客通過中間地址(0x5b0431365ce1ab3693bea6f33ae67653dd30d8bd)將4800 枚以太坊轉入Tornado Cash。

4 月9 日,黑客向兩個地址(0x1361c1e18930483F4Aaf91f3a263937e4Fcc1f39、0xBCD78C2D608e7cEB3d25Bea30faE8a9D57033868)分別轉入3002.985 枚以及3102.6215 枚以太坊,隨後均轉入Tornado Cash。

4 月10 日,黑客向0x1361c1e18930483F4Aaf91f3a263937e4Fcc1f39 轉入3002 枚以太坊,隨後全部轉入Tornado Cash。

4 月12 日,黑客向新地址(0xb2369D20e7f0C46270b9F79ab26Fc62fadA356c7)轉入2941 枚以太坊,隨後轉入Tornado Cash。目前該地址仍剩餘約40 枚以太坊。

4 月13 日,黑客向新地址(0x77532dd2eb6e8eaf416f39c65f48cd2369782828)轉入3202 枚以太坊,隨後轉入Tornado Cash。

4 月14 日,黑客向新地址(0x1Bf53ce80FF2ed5711b8A2DB8f7EA5b38DA118d6)轉入3302.6 枚以太坊,隨後轉入Tornado Cash。

4 月15 日,據《華爾街日報》報導,美國財政部稱與朝鮮政府有關的犯罪集團Lazarus Group 是此次Ronin Network 被攻擊中加密貨幣地址的所有者。財政部發言人表示,任何與受制裁錢包進行交易的人都將面臨美國製裁的風險。

同日,PeckShield 在Twitter 上表示,目前黑客已經從攻擊地址中轉出約2.8 萬枚以太坊至Tornado Cash,佔總量的16%。錢包內還剩餘約147753 枚以太坊。

當天晚些時候,黑客再次向新地址(0xBc5639887283eaF1B8E966e0b2fa6998D2ec6404)轉入2900 枚以太坊,隨後轉入Tornado Cash。

4 月18 日,黑客向新地址(0x3cffd56b47b7b41c56258d9c7731abadc360e073)中轉入10129.9 枚以太坊。

4 月19 日,黑客向0x1Bf53ce80FF2ed5711b8A2DB8f7EA5b38DA118d6 轉入18256.8 枚以太坊。

4 月21 日,黑客向0x53b6936513e738f44fb50d2b9476730c0ab3bfc1 轉入21629 枚以太坊。

4 月22 日,黑客通過中間地址(0x3cffd56b47b7b41c56258d9c7731abadc360e073)向新地址(0x8fa7b50fc8306ab3de028254df72bf08216742b6)轉入1528.2 枚以太坊。

4 月24 日,黑客向新地址(0x35fb6f6db4fb05e6a4ce86f2c93691425626d4b1)轉入33568 枚以太坊。

4 月26 日,PeckShield 發文稱,據統計,截止4 月26 日,Ronin Network 攻擊者錢包已轉出65% 的被盜資金,其中22%(約39,700 枚以太坊)通過Tornado Cash 洗錢,約41% 轉移到3 個新錢包。

4 月27 日,黑客向新地址(0x5967524CE3Bc2BC422e584e33bD50921A22e3c0a)轉入18256.8 枚以太坊。

當日晚些時候,黑客再次向新地址(0xf7b31119c2682c88d88d455dbb9d5932c65cf1be)轉入25127.5192 枚以太坊。

4 月28 日,以太坊側鏈Ronin Network 發布漏洞報告稱,黑客通過對Sky Mavis 實施網絡釣魚攻擊滲透Sky Mavis IT 基礎設施並獲得對驗證節點的訪問權限,又通過無Gas RPC 節點發現了一個後門,並獲取了Axie DAO 驗證節點的簽名,從而控制了5/9 的驗證節點。

Ronin Network 表示,Sky Mavis 當前採取的安全措施包括與安全公司合作建立防禦系統、增加驗證節點數量、實施更嚴格的內控程序、進行審計、建立無需信任的組織、啟動漏洞賞金以及進行ISO27001 和其他安全相關認證。此外,Ronin Network 預計將在4 月底之前部署升級,並於5 月正下旬正式開放,所有被盜資金將由最近的Sky Mavis 融資、Axie Infinity 和Sky Mavis 資產以及來自核心團隊的個人資金擔保。

4 月29 日,黑客向新地址(0xDD6458eB5090832eB88BFfc7AdF39B0F3CdD6683)轉入5000 枚以太坊,隨後轉入Tornado Cash。

5 月3 日,黑客於北京時間16:23:28 向新地址(0x3e37627deaa754090fbfbb8bd226c1ce66d255e9)轉入23528.8 枚以太坊。

5 月4 日,也就是今天,黑客完成了最後一筆12595.3 枚以太坊的轉賬,所有被盜資金已幾乎全數轉移,原攻擊錢包僅剩約1.8 枚以太坊。