對一切保持懷疑。

By:耀&Lisa

據慢霧區情報,發現NFT 項目verb 釣魚網站如下:

釣魚網站1:https://mint-here.xyz/verblabs.html

釣魚網站2:https://verb-mint.netlify.app

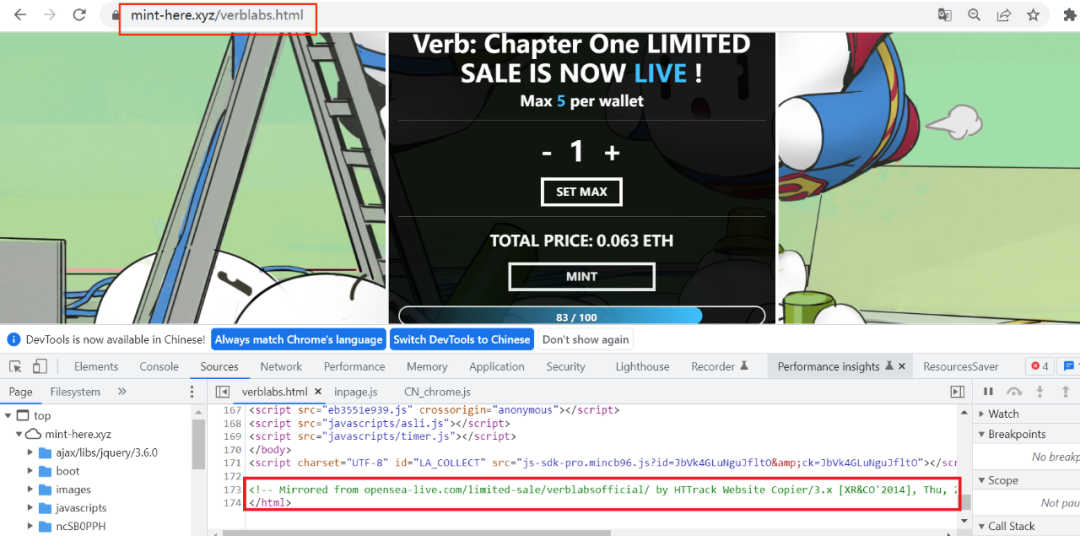

我們先來分析釣魚網站1:

圖片

查看源代碼,發現這個釣魚網站直接使用HTTrack 工具克隆

http://opensea-live.com/limited-sale/verblabsofficial/ 站點(釣魚網站3)。

此被克隆的站點非常可疑,似乎也是釣魚網站。

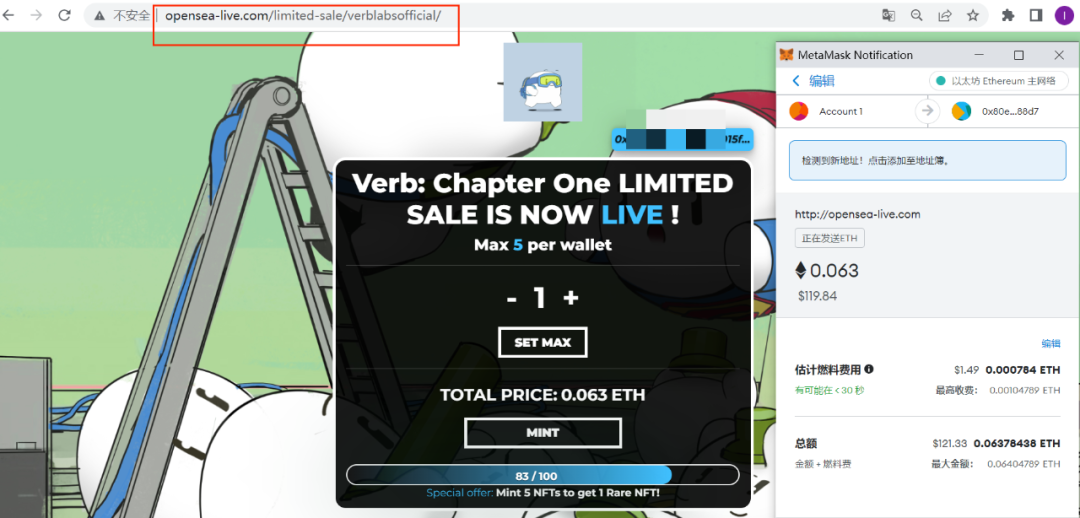

圖片

圖片

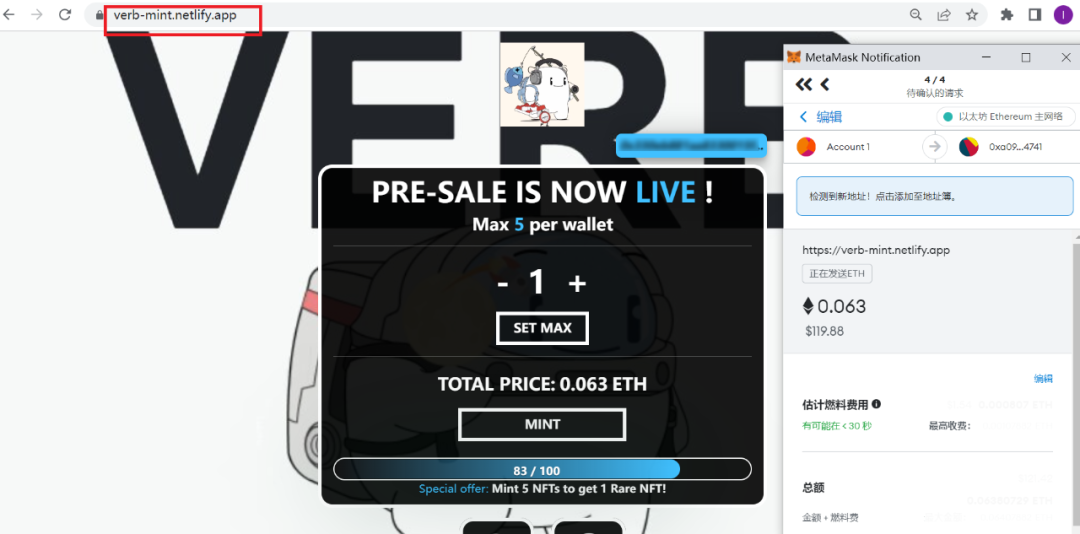

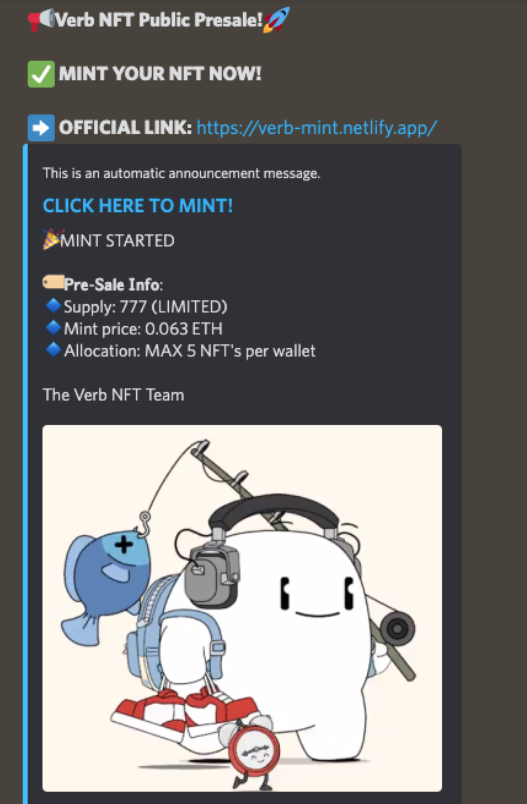

再來看下釣魚網站2:

圖片

圖片

這三個站點彷彿都是一個模版生成出來的。

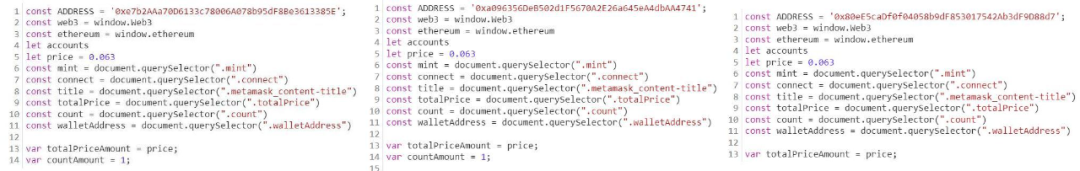

對照三個釣魚網站分別揪出釣魚地址:

釣魚地址1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

釣魚地址2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

釣魚地址3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

圖片

圖片

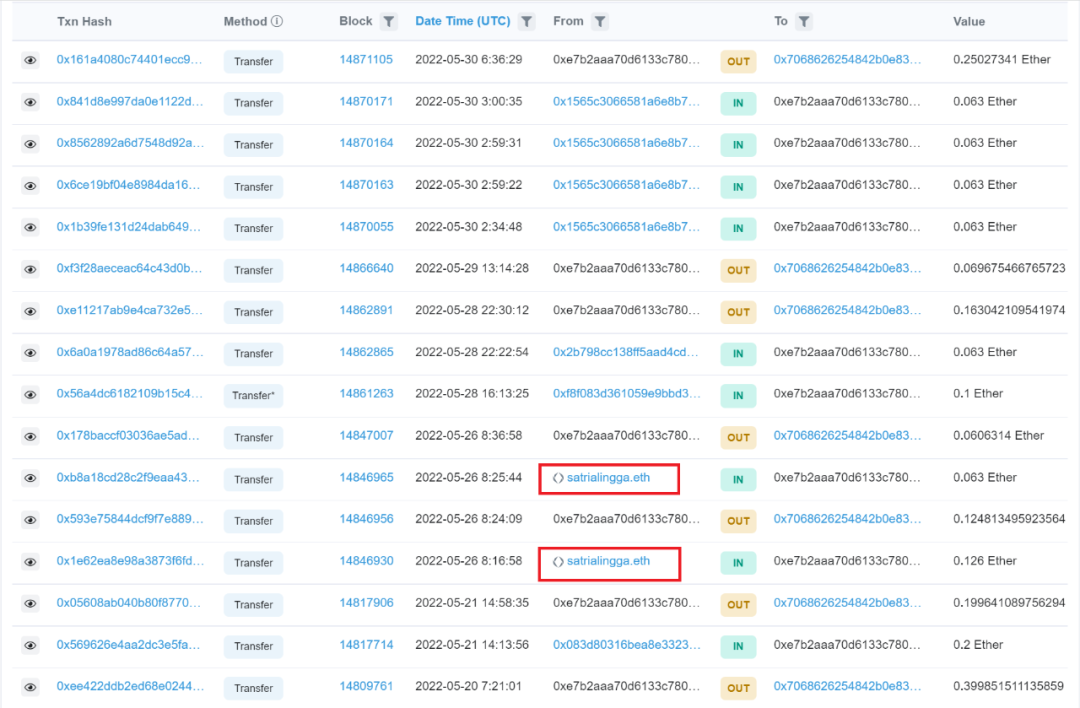

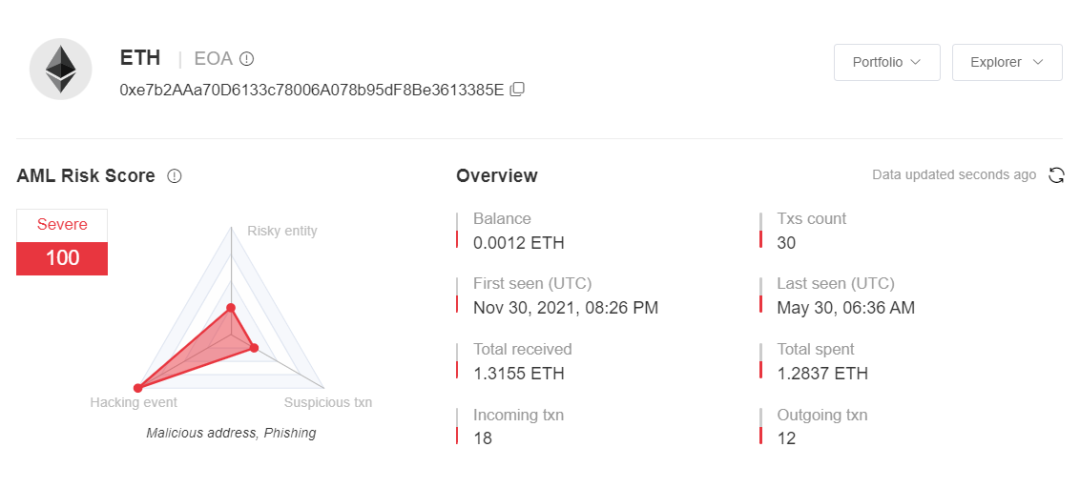

先分析釣魚地址1 (0xe7b…85E):

圖片

圖片

發現地址satrialingga.eth 轉入過兩筆ETH,分別是0.063 和0.126。

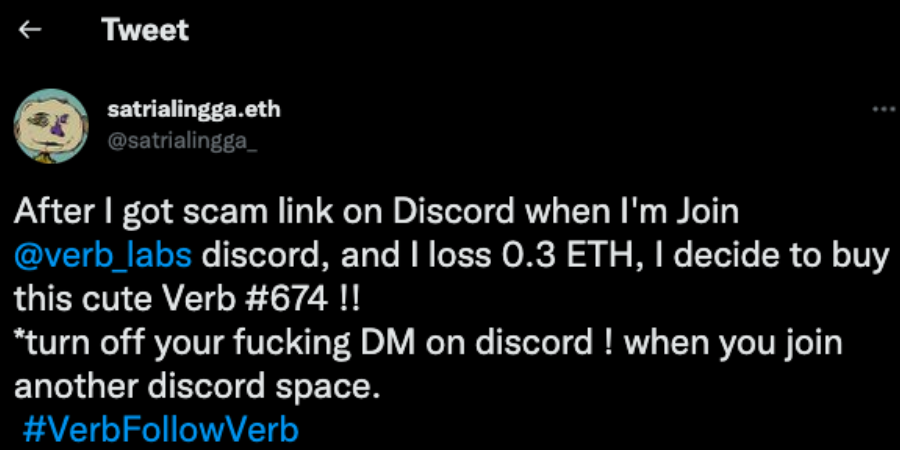

隨後在Twitter 上找到了用戶@satrialingga_,發現該用戶在5 月26 日6:48 PM 發文稱自己被騙了0.3 枚ETH,並提醒大家在加入Discord 時要關閉私信。顯然是遭遇了私信釣魚。

圖片

圖片

(https://twitter.com/satrialingga_/status/1529776369533480961)

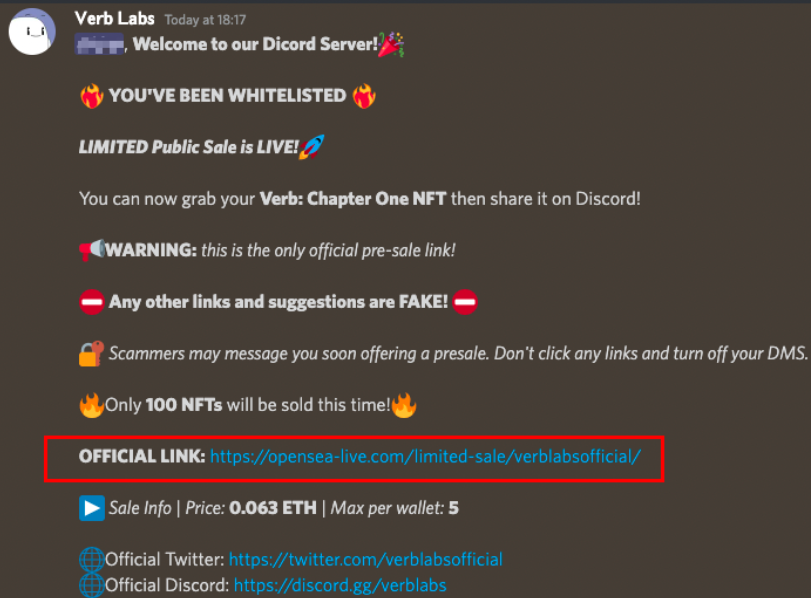

根據用戶@satrialingga_ 的信息,我們加入@verb_labs 的Discord,剛加入就有2 個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的NFT 圖片,生怕別人認不出來這是釣魚網站麼?

圖片

圖片

接著,我們使用MistTrack 分析釣魚地址1:

圖片

圖片

發現盜來的錢基本被立馬轉走。

圖片

圖片

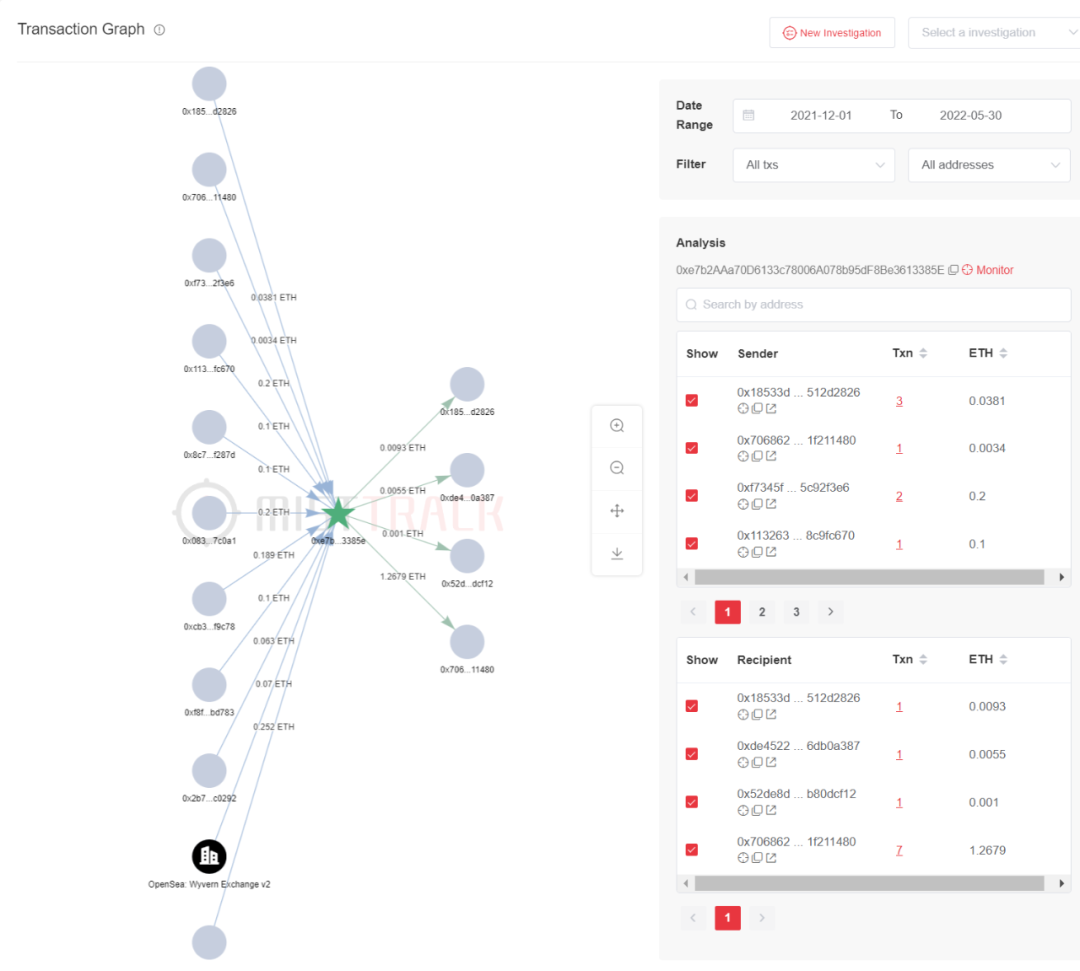

查看交易數較大的這個地址0x7068626254842b0e836a257e034659fd1f211480:

圖片

圖片

該地址初始資金來自TornadoCash 轉入的兩筆1 ETH,總共收到約37 ETH,並通過189 筆轉出洗幣,有從Binance 提幣和入金的交易記錄。

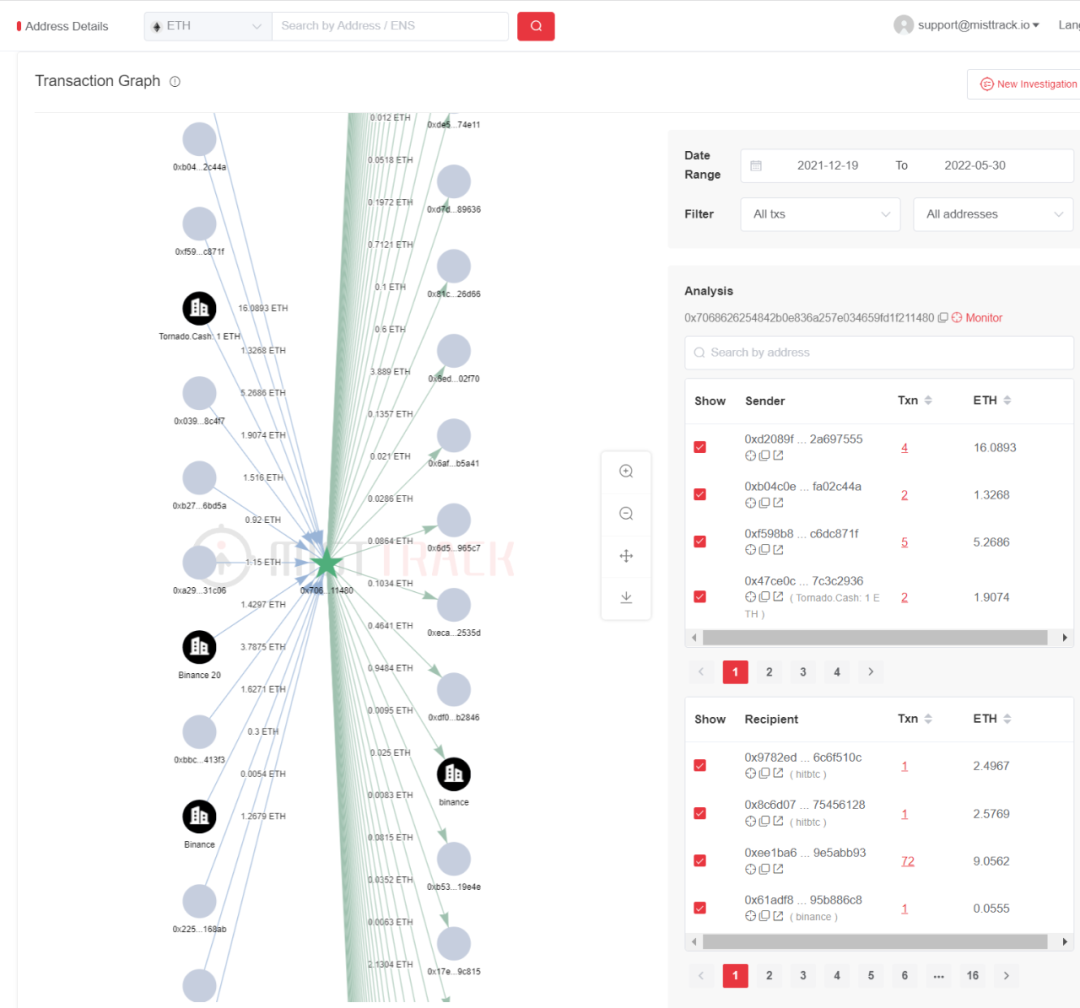

接著,我們來分析釣魚網站2。

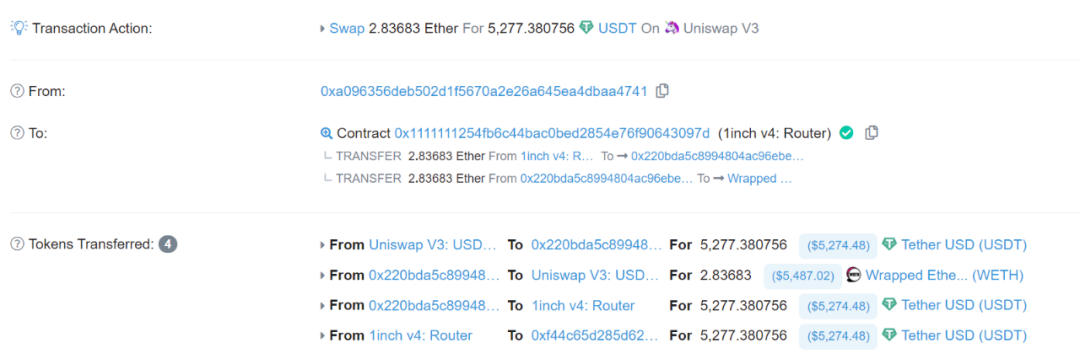

發現地址2(0xa09…741)將盜來的大部分ETH 都被換成USDT,並轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

圖片來看看最後一個釣魚網站3:

圖片來看看最後一個釣魚網站3:

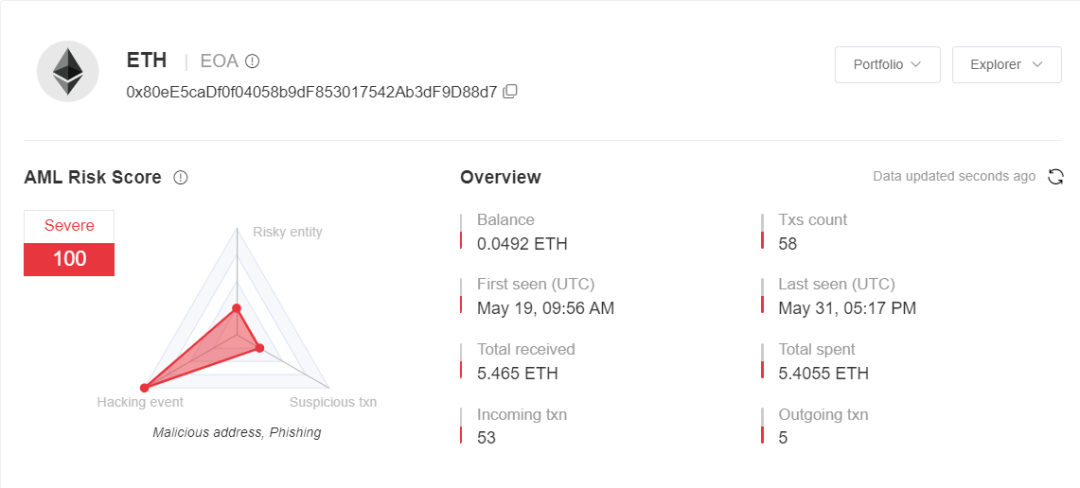

經MistTrack 分析,地址3 (0x80e…8d7) 共收到約5.5 ETH,入金交易有53 筆,看來被騙的人挺多。

圖片

圖片

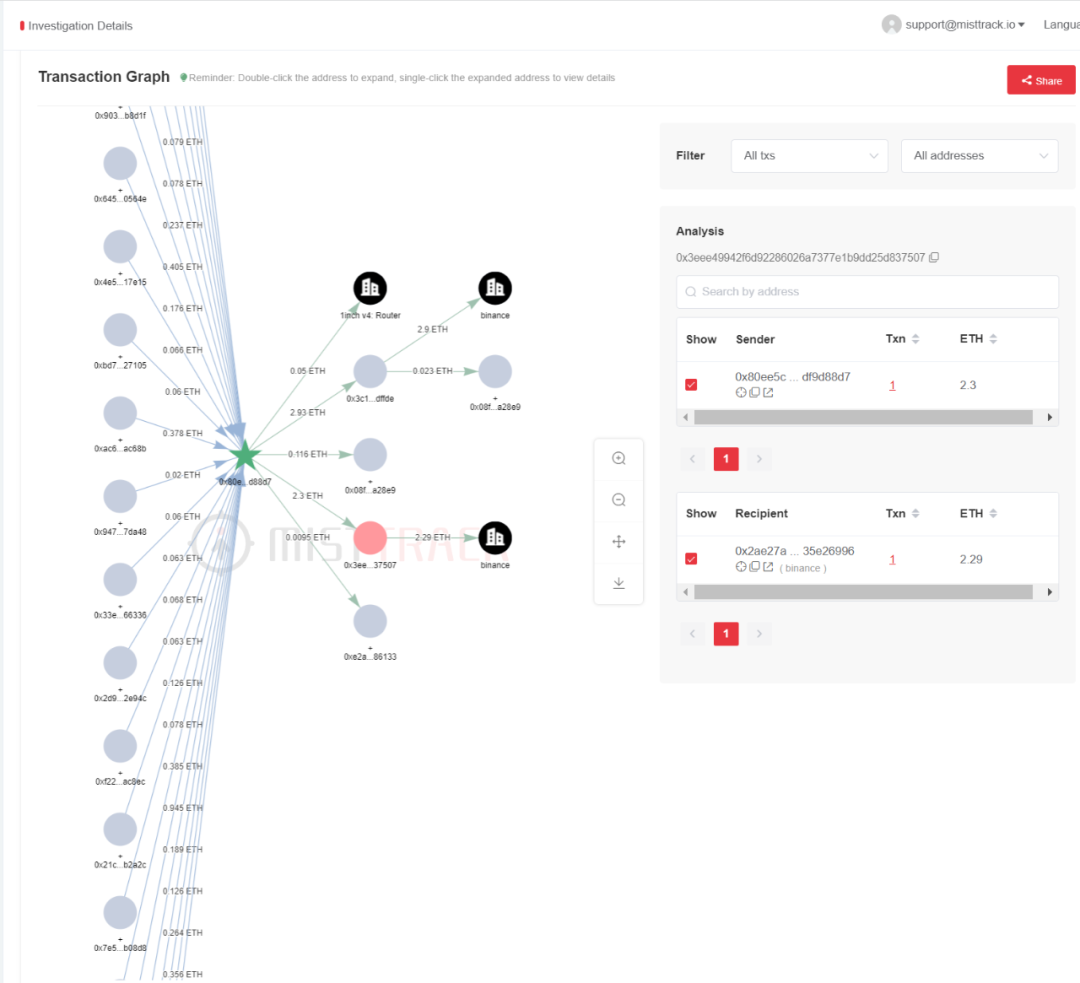

繼續追踪,發現大部分ETH 轉入Binance 地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

圖片

圖片

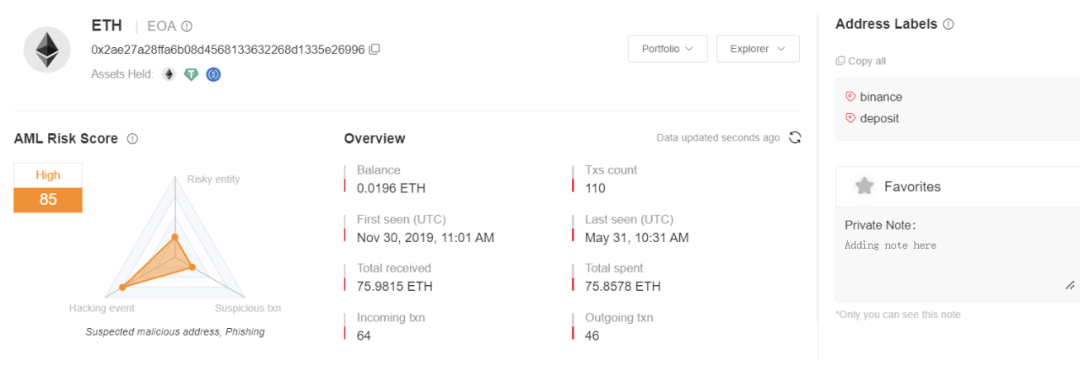

此地址在MistTrack 的風險等級為高風險,共收到約76 ETH。

圖片

圖片

以上就是本次關於Verb 釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。 NFT 釣魚網站層出不窮,製作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去copy 比較出名的NFT 項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的NFT 網站的URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平台去加入Discord 等,這也能避免一些釣魚。

展開全文打開碳鏈價值APP 查看更多精彩資訊