北京時間2022年7月6日18:18:26和2022年7月6日上午18:37:59,一個假冒的Shade Inu Token項目部署者從流動性池中移除大量的流動性。

該假冒的Shade Inu Token部署者移除了大約10.1萬美元(424 BNB)的流動性。

經過調查,上述Shade Inu Token被認定是騙局,此項目推出了假的Shade Inu Token,以最初的200 BNB創建了WBNB/SadeIT池並為其提供流動性,因此部署者總共獲利約53000美元(224 BNB)。

欺詐步驟

① 欺詐者在交易0x5F5BD20567899DD9D9D2E4496D63518504D2944B85DF379A7B5F913C146D7中部署了一個虛假的Shade Inu Token合約。

(我們在推特上發現了另一個名為Shade Inu的代幣項目,其代幣地址為https://bscscan.com/address/0x2d8f43752731310b249912c2fc2eb72797d99478 )

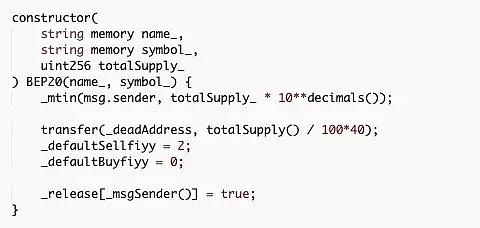

② 在合約部署期間,欺詐者從初始代幣分發中獲得了50億個SadeIT代幣,且其在_release列表中被設置為true。

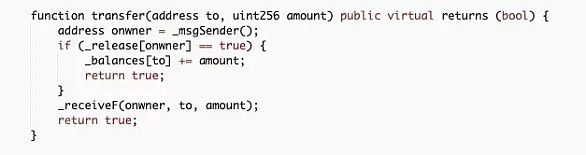

③ SadeIT代幣合約部署了一個傳遞函數——如果發送者在_release列表中,則不會檢查發送方的餘額。這意味著發送方可以將無限量的SadeIT代幣轉移或出售至任何賬戶。

④ 在交易0xcba090862949fc20f4e701af0867541e63306731eac3ebf3070374477feaef9e中,欺詐者隨後向Pancake WBNB/SadeIT交易對添加了200 BNB和3億SadeIT。

⑤ 2022年7月6日18:18:26,欺詐者在交易0xd2811df9e4dcd2204421620e21f5e4f0b380de00adbeb5ce481db76e0aedc733中使用其自定義的transfer()函數出售了40億SadeIT(價值292 BNB)。

⑥ 2022年7月6日18:37:59,欺詐者地址在交易0xd6fb62acc00921f22d6a76e54a5db5d5cef8e526b5fb0ff4a4cac19de532ddc7中使用其自定義的transfer()函數又賣出約979萬億(979,114,080,000,000 ) SadeIT(價值132 BNB)。

⑦ 欺詐者將共計424BNB的收益轉移到地址0x91a20dcb398d9cd19e841175f395138a9bb4b073。

欺詐者地址

欺詐者(ShadeInu Token部署者)地址:

https://bscscan.com/address/0x698c726d33b0ba736391eecf81aa743e648ba003

持有利潤的賬戶:

https://bscscan.com/address/0x91a20dcb398d9cd19e841175f395138a9bb4b073

Shade Inu Token合約地址:

https://bscscan.com/address/0x24676ea2799ac6131e77bcd627cb27dee5c43d7e

Pancake流動性池交易對(WBNB/SadeIT):

https://bscscan.com/address/0xc726a948d5c5ba670dca60aa4fa47f6dec28dffa

Rug Pull 交易https://bscscan.com/tx/0xd2811df9e4dcd2204421620e21f5e4f0b380de00adbeb5ce481db76e0aedc733

https://bscscan.com/tx/0xd6fb62acc00921f22d6a76e54a5db5d5cef8e526b5fb0ff4a4cac19de532ddc7

流動性添加tx::

https://bscscan.com/tx/0xcba090862949fc20f4e701af0867541e63306731eac3ebf3070374477feaef9e

資產去向

欺詐者共計獲取了424 BNB。

但考慮到欺詐者在資金池中提供了200BNB作為初始流動資金,因此其總計獲利應為5.3萬美元(224 BNB)。

該筆資產已被發送到賬戶0x91a20dcb398d9cd19e841175f395138a9bb4b073。

寫在最後

transfer()函數不同於標準ERC20 transfer(),該次事件可通過安全審計發現相關風險。

攻擊發生後,CertiK的推特預警賬號以及官方預警系統已於第一時間發布了消息。同時,CertiK也會在未來持續於官方公眾號發布與項目預警(攻擊、欺詐、跑路等)相關的信息。