北京時間2022年7月17日,CertiK安全團隊監測到知名NFT平台Premint NFT官網被入侵後於今日遭受黑客攻擊。導致了約37.5萬美元的損失。

漏洞分析

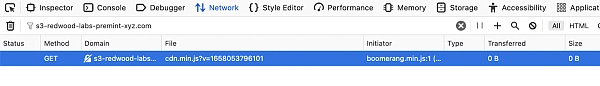

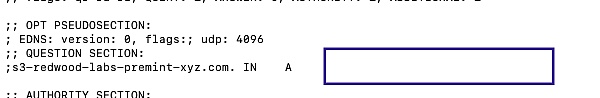

黑客將惡意JavaScript代碼上傳至項目官網https://premint.xyz,惡意代碼通過URL注入網站:https://s3-redwood-labs-premint-xyz[.]com/cdn.min.js?v=1658046560357,目前域名服務器不再存在,因此惡意文件不再可用。

該攻擊導致用戶在將他們的錢包連接到該網站時會被指示”全部批准(set approvals for all)”,從而使得攻擊者可訪問錢包中的資產。

鏈上分析

有六個外部擁有賬戶(EOAs)與此次攻擊直接相關

-

0x28733…

-

0x0C979…

-

0x4eD07…

-

0x4499b…

-

0x99AeB…

-

0xAAb00…

根據CertiK的評估,此次攻擊開始於北京時間7月17日下午03:25,即為第一批被盜的NFT進入兩個黑客賬戶的時間——惡意代碼也許正是此時被上傳至項目官網的。

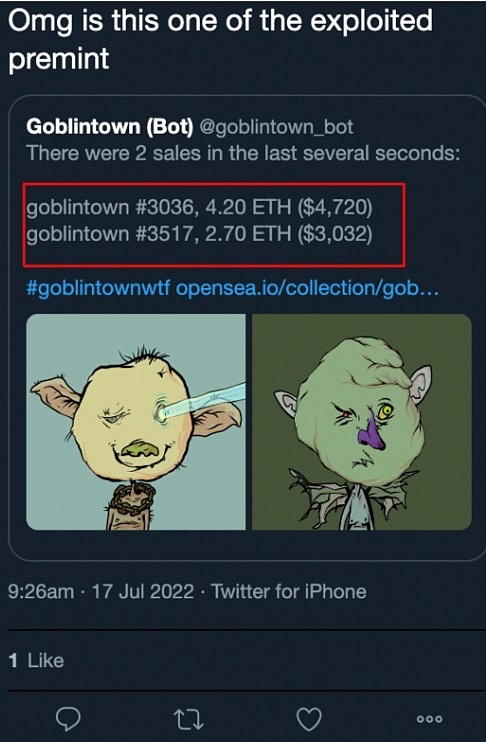

一位用戶聲稱2個Goblintown NFTs被盜

在OpenSea上搜索這兩個NFT,可以看到它們是如何交易的。同樣,也可以通過搜索找到竊取NFT的錢包——EOA 0x0C979…

通過監測NFT的流動,我們發現該錢包完美符合Discord網絡釣魚攻擊的典型模式:大量資產流入,隨後被迅速拋售。該錢包的第一筆入賬交易來自0xAAb00F……,其也為0x28733……提供了資金。

重複上述檢測,可以確認0x28733……也參與了黑客攻擊。

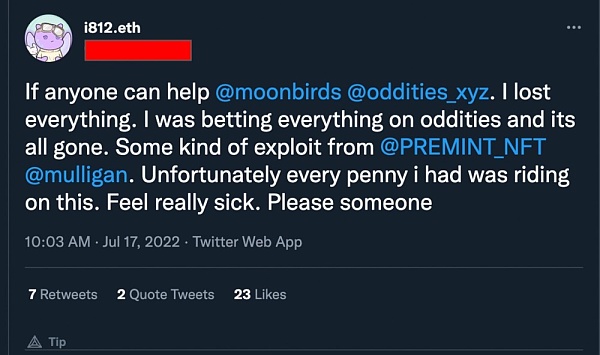

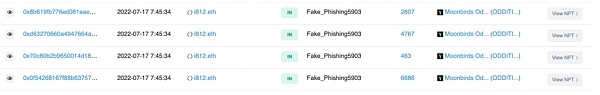

一名受害者發帖稱,他們的Moonbirds Oddities被盜

在Etherscan搜索用戶名稱,顯示Moonbird NFT被交易至EOA 0x28733……

該地址的流動模式與EOA 0x0C979…相同——大量資產流入,隨後被迅速拋售。

這兩個錢包地址共計盜取了包括BAYC、Otherside、Globlintownm在內的314個NFT(價值約37.5萬美元),

針對這次攻擊,Premint的推特賬戶發布了一個警告:不要簽署“全部批准(set approvals for all)”的交易,並指示那些懷疑自己被黑客攻擊的用戶如何联系revoke.cash來取回他們的資產。

目前幸運的是其中兩個外部賬戶似乎已經被發現。受害者正在聯繫revoke.cash以取回他們的資金。

資產去向

272 ETH (價值約37萬美元) 目前存儲於:https://etherscan.io/address/0x99aeb028e43f102c5776f6b652952be540826bf4。

其餘2.68 ETH(價值約3636美元)存儲於:https://etherscan.io/address/0xaab00f612d7ded169e51cf0142d48ff560f281f3

此次攻擊事件的部分黑客交易尚在等待處理中。

寫在最後

The Bored Ape Yacht Club NFT (BAYC) 網絡釣魚攻擊事件(損失約31.9萬美元)及NFT藝術家Beeple的Twitter賬戶被盜事件(導致其粉絲損失了價值約43.8萬美元的NFT和加密貨幣)已充分說明了Web2.0在中心化問題上的脆弱性。

為了避免這種情況的發生,Web3.0項目應該始終圍繞中心化風險和單點故障建立去中心化措施——多重簽名、要求多個用戶在訪問特權賬戶時進行身份驗證,並在每次交互後撤銷特權。