區塊鏈反洗錢態勢

匿名性與不可逆是加密貨幣交易的天然屬性,正是這樣的原因,在加密貨幣犯罪頻發的情況下,區塊鏈反洗錢處於一個至關重要的位置,也是阻止黑客成功變現的最后防線。面對黑客無孔不入的威脅,不同的群體也不約而同地“組建”起反洗錢同盟,其中包括交易平台/資金管理平台/項目方、監管方和區塊鏈安全公司。

2022 上半年,這些群體的反洗錢動態如下:

-

交易平台/資金管理平台/項目方

Tether:2022 上半年共計屏蔽了132 個ETH 地址,這些地址上擁有的USDT-ERC20 資產被凍結不可轉移。

Circle:2022 上半年共計屏蔽了18 個ETH 地址,這些地址上擁有的USDC-ERC20 資金被凍結不可轉移。

-

監管方

美國財政部:4 月14 日制裁Ronin Network 黑客(LAZARUS GROUP)相關的地址,5 月6 日制裁加密貨幣混幣器Blender,值得注意的是,美國財政部在此之前從未制裁過加密貨幣混幣器。

-

區塊鏈安全公司

Chainalysis:3 月10 日,創建SanctionsList 鏈上數據庫合約,共計製裁31 個地址。

SlowMist:4 月27 日,MistTrack 反洗錢追踪系統正式上線,專注於打擊加密貨幣洗錢活動。

眾所周知,造成區塊鏈安全事件的黑客、黑色產業鏈、欺詐者和Rug Pull 項目方一直是洗錢的主力,其中最臭名昭著的莫過於朝鮮LAZARUS GROUP 黑客組織,給區塊鏈生態安全帶來巨大的威脅。

根據開源情報和鏈上數據分析推測LAZARUS GROUP 上半年的動態如下:

-

1 月17 日,Crypto.com 的少數用戶賬戶遭到未經授權提款。

-

2 月8 日,The IRA Financial 的Gemini 託管賬戶被惡意提款。

-

3 月23 日,Ronin Network 跨鏈橋被盜成為加密貨幣領域損失最大的黑客攻擊事件之一。

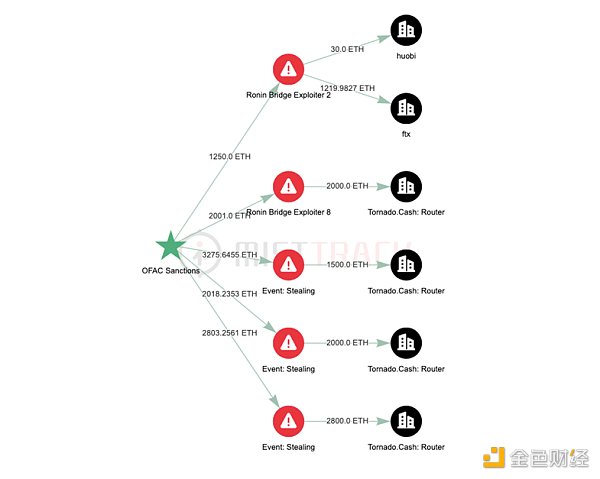

在這些與LAZARUS GROUP 相關的安全事件中,我們可以通過他們成體系的洗錢手法發現他們的痕跡:

-

初期:將ETH 鏈上的獲利資金全部兌換為ETH,並將所有的ETH 分批轉入Tornado.Cash(大量)或者交易平台(少量)。

-

中期:從Tornado.Cash 分批提款後兌換為renBTC 代幣跨鏈到BTC 鏈。

-

後期:在BTC 鏈上,從renBTC 提款後匯總資金,並進一步轉移到Coinjoin 和混幣器。

在黑客、黑色產業鏈、欺詐者和Rug Pull 項目方洗錢過程中,自然少不了一些洗錢工具的幫忙,常見的洗錢工具有ETH/BSC 鏈上的Tornado.Cash,BTC 鏈上的Coinjoin 工具(ChipMixer 等)、混幣器(Blender、CryptoMixer 等)、隱私錢包(Wasabi、Samourai 等)、換幣平台(ChangeNOW、SimpleSwap、FixedFloat 等)和一些交易平台。

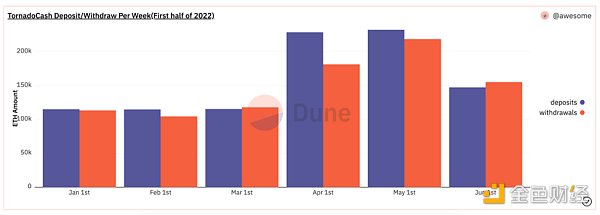

一些常見洗錢工具上半年的存提款數據如下:

(Tornado.Cash 上半年存款/提款圖)

Tornado.Cash:2022 上半年用戶共計存款955,277 ETH(約24.42 億美元)到Tornado.Cash,共計從Tornado.Cash 提款892,573 ETH(約22.49 億美元)。

(ChipMixer 上半年存款/提款圖)

ChipMixer:2022 上半年用戶共計存款26,021.89 BTC 到ChipMixer,共計從ChipMixer 提款14,370.57 BTC。

Blender:LAZARUS GROUP 使用此混幣器洗Ronin Network 跨鏈橋被盜的錢,於5 月6 日被美國財政部製裁,目前站點已不可用。

在反洗錢分析過程中,始終存在著幾個核心的問題:發起攻擊的手續費來自哪裡?洗錢的資金去了哪裡?我們將通過上半年的典型安全事件來探索這兩個問題。

-

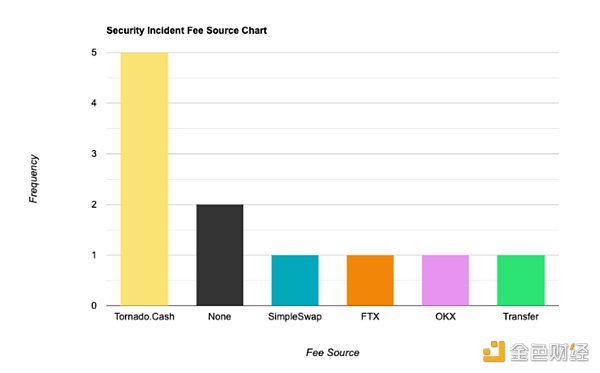

發起攻擊的手續費來自哪裡?

(典型安全事件攻擊手續費來源圖)

根據典型安全事件攻擊手續費來源圖,典型安全事件的攻擊手續費大多都來自Tornado.Cash 提款,也有從換幣平台、交易平台提款或從其他個人地址轉移的情況。

-

洗錢的資金去了哪裡?

通過對上半年典型安全事件的整體分析,洗錢的主要流程發生在ETH 鍊或BTC 鏈,如果資金沒有在這兩條鏈上,黑客也會考慮將資金跨鏈到這兩條鏈進一步變現。

通過對典型安全事件被盜資金的ETH 和BTC 流向進行分析,得到ETH/BTC 資金流向圖,能夠初步評估出洗錢資金的態勢。

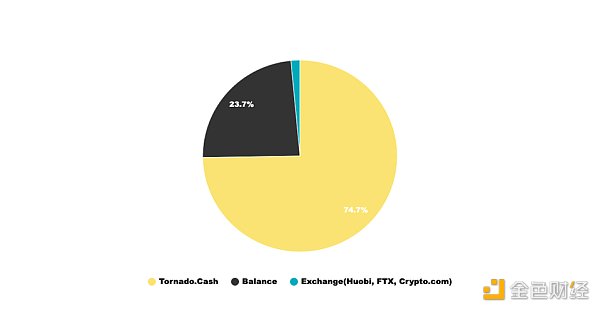

(1)ETH 資金流向圖

(典型安全事件ETH 資金流向圖)

(典型安全事件ETH 資金流向比例餅圖)

根據典型安全事件ETH 資金流向圖,74.6% 洗錢資金流向Tornado.Cash,資金量高達300,160 ETH;23.7% 洗錢資金保留在黑客地址,暫未進一步轉移,資金量為95,570 ETH;1.5% 洗錢資金流向交易平台,資金量為6,250 ETH。

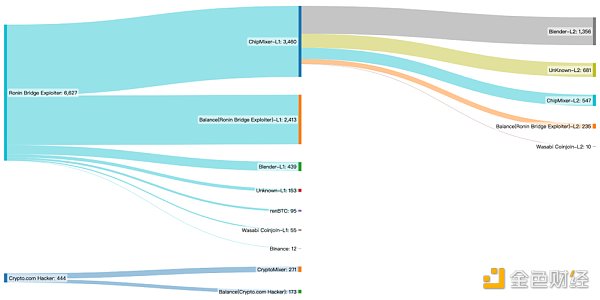

(2)BTC 資金洗錢圖

(典型安全事件BTC 資金流向圖)

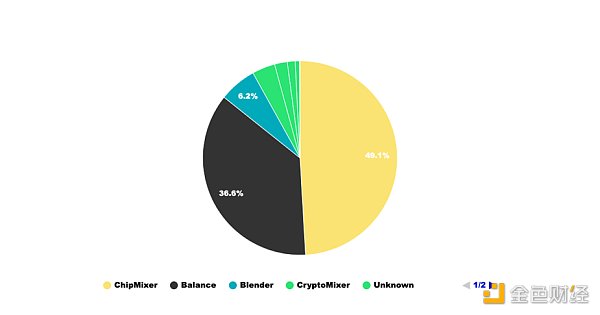

(典型安全事件BTC 資金流向比例餅圖)

根據典型安全事件BTC 資金流向圖,48.9% 洗錢資金流向ChipMixer,資金量高達3,460 BTC;36.5% 洗錢資金保留在黑客地址,暫未進一步轉移,資金量為2,586 BTC;6.2% 洗錢資金流向Blender,3.8% 洗錢資金流向CryptoMixer,2.1% 洗錢資金流向未知主體,1.3% 洗錢資金流向renBTC,0.7% 洗錢資金流向Wasabi Coinjoin,0.1% 洗錢資金流向Binance 交易平台。

工具及方法

在正式開始反洗錢分析之前,我們首先要有一個高效的工具和一套有效應對複雜洗錢情況的分析方法。

-

基礎工具– MistTrack

(MistTrack 反洗錢追踪系統示例圖)

MistTrack 反洗錢追踪系統( https://misttrack.io/)是一套由慢霧科技創建的專注於打擊加密貨幣洗錢活動的SaaS 系統,具有資金風險評分模塊、交易行為分析模塊、資金溯源追踪模塊、資金監控模塊等核心功能。

-

AML Risk Score

MistTrack 反洗錢追踪系統主要從地址所屬實體、地址歷史交易活動、慢霧惡意錢包地址庫三方面為其計算AML 風險評分。當地址所屬實體為高風險主體(如混幣平台)或地址與已知的風險主體存在資金來往時,系統會將該地址標記為風險地址。同時,結合慢霧惡意錢包地址庫中的惡意地址數據集,對已核實的勒索、盜幣、釣魚欺詐等非法行為的涉案地址進行風險標記。

-

Address Labels

MistTrack 反洗錢追踪系統積累了超2 億個錢包地址標籤,地址標籤主要包含3 個分類:

1.它歸屬於什麼實體,如Coinbase、Binance

2.它的鏈上行為特徵,如DeFi 鯨魚、MEV Bot 以及ENS

3.一些鏈下情報數據,如曾使用過imToken/MetaMask 錢包

-

Investigations

追踪和識別錢包地址上的加密資產流向,實時監控資金轉移,將鏈上和鏈下信息整合到一個面板中,為司法取證提供強有力的技術支持。

(MistTrack 追踪分析示例圖)

通過標記1 千多個地址實體、2 億多個地址標籤,10 萬多個威脅情報地址,以及超過9000 萬個與惡意活動相關的地址,MistTrack 為反洗錢分析和研究提供了全面的情報數據幫助。通過對任意錢包地址進行交易特徵分析、行為畫像以及追踪調查,MistTrack 在反洗錢分析評估工作中起到至關重要的作用。

-

拓展方法- 數據分析

MistTrack 可以滿足常見的反洗錢分析場景,而遇到復雜特殊的情況就需要其他的方法輔助分析。從區塊鏈反洗錢資金態勢中我們可以看到很多被黑事件發生後,在ETH/BSC 鏈上的資金都不約而同地流向了一片灰暗之地——Tornado.Cash,Tornado.Cash 已成為ETH/BSC 鏈上反洗錢的主戰場。

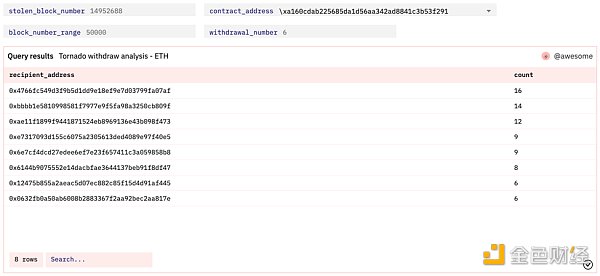

新的洗錢手法需要新的分析方法,對Tornado.Cash 轉出分析的需求變得越來越普遍,此處我們將提出一個針對Tornado.Cash 資金轉出的分析方法。

-

記錄目前已知的信息,已知信息包括轉入Tornado.Cash 總數,第一筆Tornado.Cash 存款時間,第一筆Tornado.Cash 存款的區塊高度。

-

將參數填入我們準備的分析面板 (https://dune.com/awesome/Tornado-withdraw-analysis)。

-

得到初步的Tornado.Cash 提款數據結果,再使用特徵分類的方式對數據結果做進一步篩選。

-

篩選後的結果是一批疑似黑客轉出的結果集,取概率最高的結果集並對它進行驗證。

-

Tornado.Cash 轉出分析結論。

(Dune Dashboard – Tornado.Cash 轉出分析)

通過這個Tornado.Cash 資金轉出的分析方法,我們已成功分析出Ronin Network 等多個安全事件從Tornado.Cash 轉出後的資金詳情。

顯而易見,這個Tornado.Cash 資金轉出的分析方法同樣存在局限性:轉入Tornado.Cash 的數量分類也是一個匿名集,資金量越大相應的匿名集數量越少,資金量越小則相反。所以對於資金量小的分析難度更大。

而在BTC 鏈上,通過區塊鏈反洗錢資金態勢我們可以看到ChipMixer 和Blender 是黑客的常用洗錢平台。 Blender 目前已被美國財政部製裁,站點已不可用,這裡不再做進一步的探討。

ChipMixer 流入洗錢資金量巨大,我們同樣需要提出一個針對ChipMixer 資金轉出的分析方法。

-

識別ChipMixer 的提款特徵。

-

根據上述提款特徵對相應時間段的結構化區塊數據進行掃描和篩選,得到這個時間段內ChipMixer 的提款記錄。

-

對提款記錄數據歸類結果集,取概率最高的結果集並對它進行驗證。

-

ChipMixer 轉出分析結論。

總結

反洗錢仍然是區塊鏈發展的重中之重,面對層出不窮的被黑事件,針對其獨有的特點,相應的反洗錢規範也需要具體問題、具體分析、具體應對。文中所提到的典型安全事件具體見完整報告內容。

完整報告下載:

https://www.slowmist.com/report/first-half-of-the-2022-report.pdf