本篇主要集中解讀Ronin Network 安全事件反洗錢分析及工具方法介紹。

事件背景

3 月29 日,Axie Infinity 側鏈Ronin Network 發布社區預警,Ronin Network 出現安全漏洞,共17.36 萬枚ETH 和2550 萬枚USDC 被盜,損失超6.1 億美元。據官方發布的信息,攻擊者使用被黑的私鑰來偽造提款,僅通過兩次交易就從Ronin bridge 中抽走了資金。值得注意的是,黑客事件早在3 月23 日就發生了,但官方據稱是在用戶報告無法從bridge 中提取5k ETH 後才發現這次攻擊。本次事件的損失甚至高於去年的PolyNetwork 被黑事件,後者也竊取了超過6 億美元。

事情背景可追溯到去年11 月,當時Sky Mavis 請求Axie DAO 幫助分發免費交易,由於用戶負載巨大,Axie DAO 將Sky Mavis 列入白名單,允許Sky Mavis 代表其簽署各種交易,該過程於12 月停止。但是,對白名單的訪問權限並未被撤銷,這就導致一旦攻擊者獲得了Sky Mavis 系統的訪問權限,就能夠通過gas-free RPC 從Axie DAO 驗證器進行簽名。 Sky Mavis 的Ronin 鏈由九個驗證節點組成,其中至少需要五個簽名來識別存款或提款事件。攻擊者通過gas-free RPC 節點發現了一個後門,最終攻擊者設法控制了五個私鑰,其中包括Sky Mavis 的四個Ronin 驗證器和一個由Axie DAO 運行的第三方驗證器。美國調查機構認為朝鮮黑客組織LAZARUS GROUP 是此事件的幕後黑手。

工具及方法

在正式開始反洗錢分析之前,先介紹一個高效的工具和一套有效應對複雜洗錢情況的分析方法。

基礎工具- MistTrack

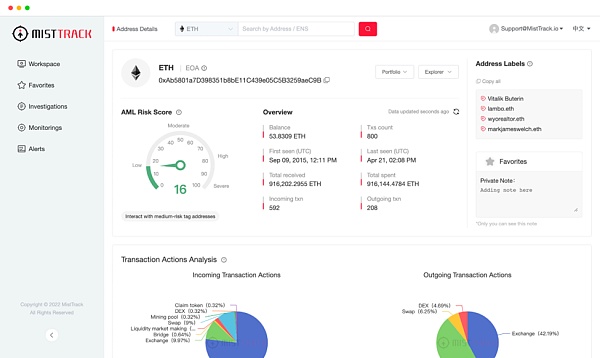

(MistTrack 反洗錢追踪系統示例圖)

MistTrack 反洗錢追踪系統是一套由慢霧科技創建的專注於打擊加密貨幣洗錢活動的SaaS 系統,具有資金風險評分模塊、交易行為分析模塊、資金溯源追踪模塊、資金監控模塊等核心功能。

-

AML Risk Score

MistTrack 反洗錢追踪系統主要從地址所屬實體、地址歷史交易活動、慢霧惡意錢包地址庫三方面為其計算AML 風險評分。當地址所屬實體為高風險主體(如混幣平台)或地址與已知的風險主體存在資金來往時,系統會將該地址標記為風險地址。同時,結合慢霧惡意錢包地址庫中的惡意地址數據集,對已核實的勒索、盜幣、釣魚欺詐等非法行為的涉案地址進行風險標記。

-

Address Labels

MistTrack 反洗錢追踪系統積累了超2 億個錢包地址標籤,地址標籤主要包含3 個分類:

(1)它歸屬於什麼實體,如Coinbase、Binance

(2)它的鏈上行為特徵,如DeFi 鯨魚、MEV Bot 以及ENS

(3)一些鏈下情報數據,如曾使用過imToken/MetaMask 錢包

-

Investigations

追踪和識別錢包地址上的加密資產流向,實時監控資金轉移,將鏈上和鏈下信息整合到一個面板中,為司法取證提供強有力的技術支持。

(MistTrack 追踪分析示例圖)

通過標記1 千多個地址實體、2 億多個地址標籤,10 萬多個威脅情報地址,以及超過9000 萬個與惡意活動相關的地址,MistTrack 為反洗錢分析和研究提供了全面的情報數據幫助。通過對任意錢包地址進行交易特徵分析、行為畫像以及追踪調查,MistTrack 在反洗錢分析評估工作中起到至關重要的作用。

拓展方法- 數據分析

MistTrack 可以滿足常見的反洗錢分析場景,而遇到復雜特殊的情況就需要其他的方法輔助分析。從區塊鏈反洗錢資金態勢中我們可以看到很多被黑事件發生後,在ETH/BSC 鏈上的資金都不約而同地流向了一片灰暗之地——Tornado.Cash,Tornado.Cash 已成為ETH/BSC 鏈上反洗錢的主戰場。

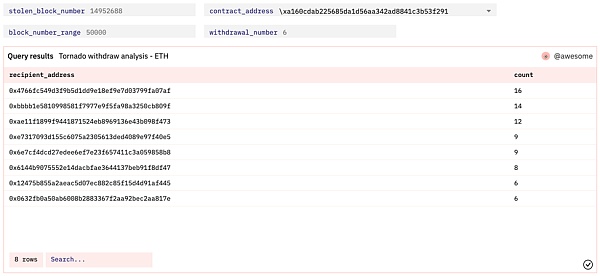

新的洗錢手法需要新的分析方法,對Tornado.Cash 轉出分析的需求變得越來越普遍,此處我們將提出一個針對Tornado.Cash 資金轉出的分析方法:

-

記錄目前已知的信息,已知信息包括轉入Tornado.Cash 總數,第一筆Tornado.Cash 存款時間,第一筆Tornado.Cash 存款的區塊高度。

-

將參數填入我們準備的分析面板(https://dune.com/awesome/Tornado-withdraw-analysis)。

-

得到初步的Tornado.Cash 提款數據結果,再使用特徵分類的方式對數據結果做進一步篩選。

-

篩選後的結果是一批疑似黑客轉出的結果集,取概率最高的結果集並對它進行驗證。

-

Tornado.Cash 轉出分析結論。

(Dune Dashboard – Tornado.Cash 轉出分析)

通過這個Tornado.Cash 資金轉出的分析方法,我們已成功分析出Ronin Network 等多個安全事件從Tornado.Cash 轉出後的資金詳情。

顯而易見,這個Tornado.Cash 資金轉出的分析方法同樣存在局限性:

轉入Tornado.Cash 的數量分類也是一個匿名集,資金量越大相應的匿名集數量越少,資金量越小則相反。所以對於資金量小的分析難度更大。

而在BTC 鏈上,通過區塊鏈反洗錢資金態勢我們可以看到ChipMixer 和Blender 是黑客的常用洗錢平台。 Blender 目前已被美國財政部製裁,站點已不可用,這裡不再做進一步的探討。

ChipMixer 流入洗錢資金量巨大,我們同樣需要提出一個針對ChipMixer 資金轉出的分析方法。

-

識別ChipMixer 的提款特徵。

輸入地址類型

輸出地址類型

輸入數額特徵

版本

鎖定時間

bech32(bc1q…)

bech32(bc1q…)

所有的輸入數額都滿足Chips(即0.001 * 2 的n 次方,n < 14)的要求

2

區塊高度- 1/區塊高度- 2/區塊高度- 3

-

根據上述提款特徵對相應時間段的結構化區塊數據進行掃描和篩選,得到這個時間段內ChipMixer 的提款記錄。

-

對提款記錄數據歸類結果集,取概率最高的結果集並對它進行驗證。

-

ChipMixer 轉出分析結論。

反洗錢分析詳述

根據上述方法,針對Ronin Network 安全事件做出以下分析:

黑客地址:0x098B716B8Aaf21512996dC57EB0615e2383E2f96(ETH 鏈)

被盜時間:3 月23 日

損失統計:173,600 ETH、25,500,000 USDC

攻擊手續費來源:SimpleSwap

資金轉移:

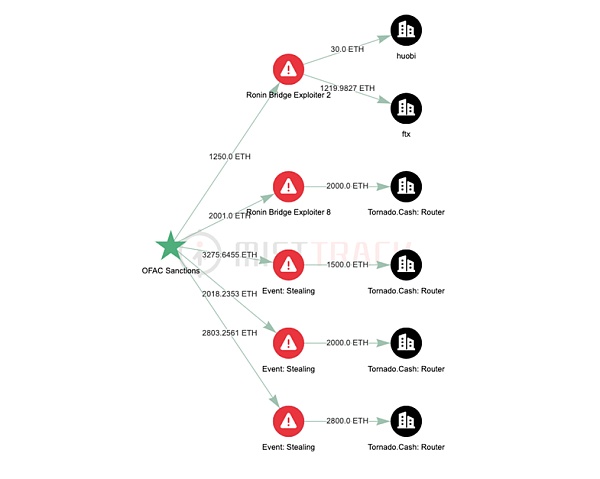

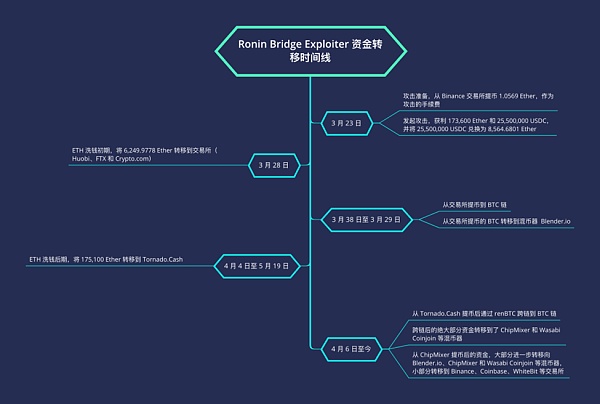

(Ronin Bridge Exploiter 資金轉移時間線)

ETH 資金轉移:

黑客將攻擊獲利的25,500,000 USDC 兌換為了8,562.6801 ETH,所以黑客需要洗幣的總額為182,163.737 ETH(Binance 提款1.0569 ETH + 攻擊所得173,600 ETH + 攻擊兌換USDC 所得8,562.6801 ETH )。

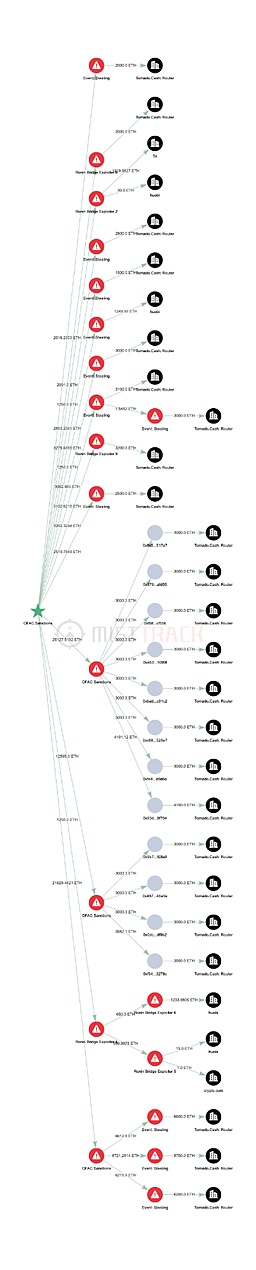

(Ronin Bridge Exploiter 資金轉移圖)

黑客獲利資金流向主體詳情如下表:

注:其他未做統計的流向資金為洗幣過程損失。

Tornado.Cash 資金轉移:

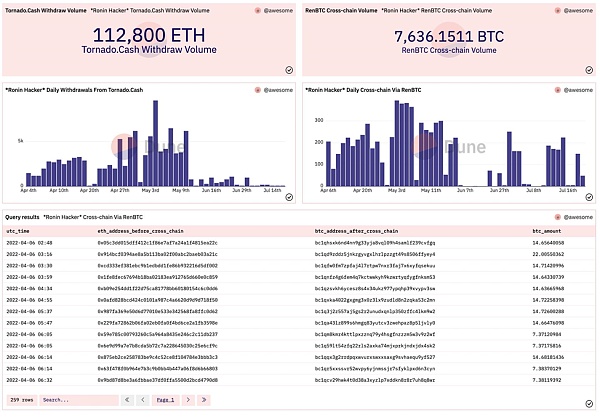

黑客總計轉入Tornado.Cash 175,100 ETH,經過分析,我們得出Ronin 黑客從Tornado.Cash 提款符合下列特徵:從Tornado.Cash 轉出後直接或轉移一層後使用1inch 或Uniswap 兌換為renBTC,通過renBTC 跨鏈到BTC 鏈。

通過Dune Analytics,我們將符合上述特徵的Tornado.Cash 提款和跨鏈到BTC 鏈的數據篩選出來,並進行有效的可視化展示(https://dune.com/awesome/ronin-hacker-analysis),如下圖:

(Ronin 黑客從Tornado.Cash 轉出後通過renBTC 跨鏈數據)

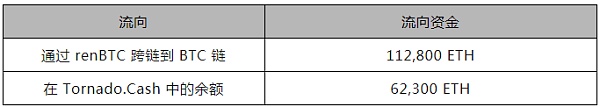

根據上面的分析圖,得到Tornado.Cash 轉出資金情況如下表:

注:數據有效時間截止於7 月20 日。

BTC 資金轉移:

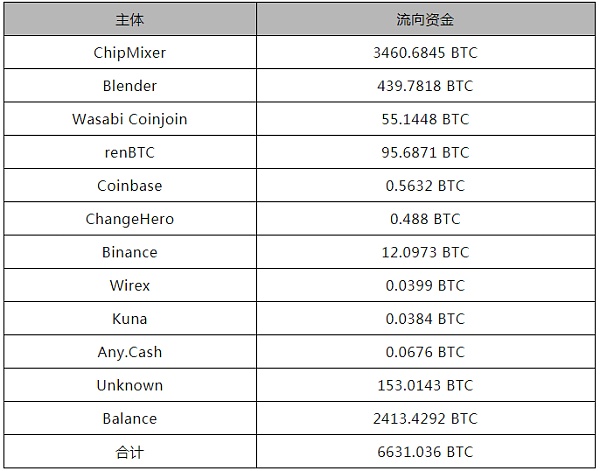

根據對Tornado.Cash 資金轉移的分析,我們得到符合特徵的共計8,075.9329 BTC 的資金跨鏈到BTC 鏈。其中的6,191.2542 BTC 經過分析確認與Ronin 黑客相關,再加上從Huobi 和FTX 提款的439.7818 BTC,確認共計6,631.036 BTC 為Ronin 黑客所屬資金。此部分資金的進一步轉移情況如下表:

注:0.1 BTC 以下轉移額不做統計。

ChipMixer 資金轉移:

根據BTC 資金轉移可以看到3460.6845 BTC 轉移到了ChipMixer,通過對BTC 鏈上數據監控以及對ChipMixer 的提款數據進行分析,識別出Ronin 黑客從ChipMixer 共計提款2,871.03 BTC。此部分資金的進一步轉移情況如下表:

注:0.1 BTC 以下轉移額不做統計。

總結

以上便是關於Ronin Network 安全事件反洗錢分析以及工具方法介紹的全部內容,至此,關於 2022 上半年區塊鏈安全及反洗錢分析報告的四篇完整解讀已全部完成,可以直接點擊頂部專題合集#區塊鏈安全與反洗錢報告瀏覽查看。

完整報告下載:

https://www.slowmist.com/report/first-half-of-the-2022-report.pdf