以太坊合併工作量證明(PoW) 鏈ETHW 已採取行動平息有關其在周末遭受鏈上重放攻擊的說法,智能合約審計公司BlockSec 將其描述為9 月16 日發生的重放攻擊,其中攻擊者通過在分叉的以太坊PoW 鏈上重放以太坊權益證明(PoS) 鏈的調用數據來獲取ETHW 代幣。

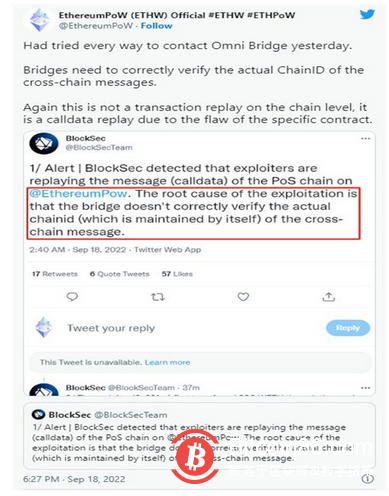

根據BlockSec 的說法,該漏洞的根本原因是由於ETHW 鏈上的Omni 跨鏈橋使用舊的chainID,並且沒有正確驗證跨鏈消息的正確chainID。

以太坊的主網和測試網絡使用兩種不同用途的標識符,即網絡ID 和鏈ID(chainID)。節點之間的點對點消息使用網絡ID,而交易簽名使用鏈ID。 EIP-155引入了chainID 作為防止ETH 和Ethereum Classic (ETC) 區塊鏈之間重放攻擊的一種手段。

BlockSec 是第一個標記重放攻擊並通知ETHW 的分析服務,這反過來又迅速拒絕了最初聲稱已經在鏈上進行了重放攻擊的說法。 ETHW 嘗試在合約級別通知Omni Bridge 漏洞利用:

對攻擊的分析顯示,攻擊者首先通過Gnosis 鏈的Omni 橋轉移200 WETH,然後在PoW 鏈上重放相同的消息,從而額外獲得200 ETHW。這導致部署在PoW 鏈上的鏈合約餘額被耗盡。

BlockSec 對Omni 橋源代碼的分析表明存在驗證chainID 的邏輯,但合約中使用的已驗證chainID 是從存儲在名為unitStorage 的存儲中的值中提取的。

該團隊解釋說,這不是通過CHAINID 操作碼收集的正確鏈ID,該操作碼由EIP-1344提出,並因以太坊合併後產生的分叉而加劇:“這可能是因為代碼很舊(使用Solidity 0.4.24)。代碼一直運行良好,直到PoW 鏈分叉。”

這使得攻擊者可以在PoW 鏈上獲取ETHW 和可能由橋擁有的其他代幣,並繼續在列出相關代幣的市場上交易這些代幣。

Cointelegraph 聯繫了BlockSec 以確定提取的價值。 BlockSec 首席執行官Yajin Zhou 表示,他的團隊沒有進行準確的計算,但強調了通過Omni Bridge 進行打包的ETH 轉賬(WETH)的限制:“該橋對可以轉移多少WETH 是有限制的,攻擊者每天只能獲得250 ETHW。請注意,這只是針對此橋合約的,此類漏洞可能存在於EthereumPoW 鏈上的其他項目中。”

繼以太坊成功的Merge 事件之後,智能合約區塊鏈從PoW 過渡到PoS,一群礦工決定通過硬分叉繼續PoW 鏈。

OKEX下載,歐易下載,OKX下載

okex交易平台app下載