背景

最近幾週ScamSniffer陸續收到多個用戶被搜索廣告釣魚的案例,他們都無一不例外錯點了Google的搜索廣告從而進入到惡意網站,並在使用中過程簽署了惡意簽名,最終導致錢包裡的資產丟失。

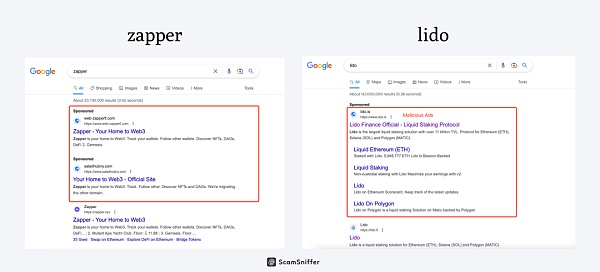

惡意廣告

通過搜索一些受害者使用的關鍵詞可以發現很多惡意廣告排在前面,大部分用戶可能對搜索廣告沒有概念就直接打開第一個了,然而這些都是假冒的惡意網站。

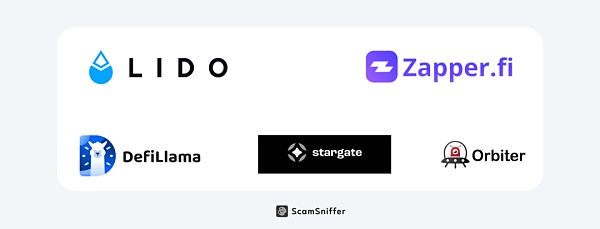

定向品牌

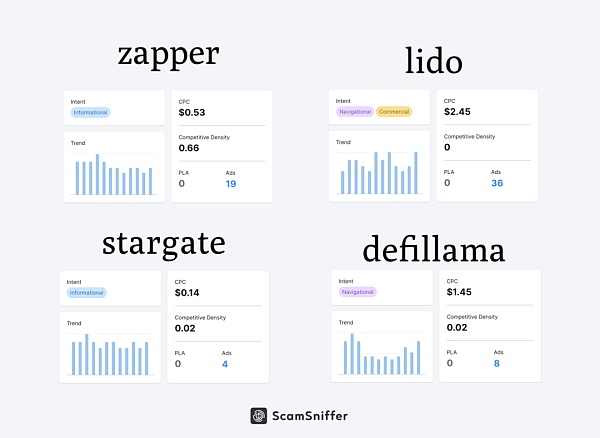

通過分析了部分關鍵詞,我們定位到了一些惡意的廣告和網站,如Zapper, Lido, Stargate, Defillama等。

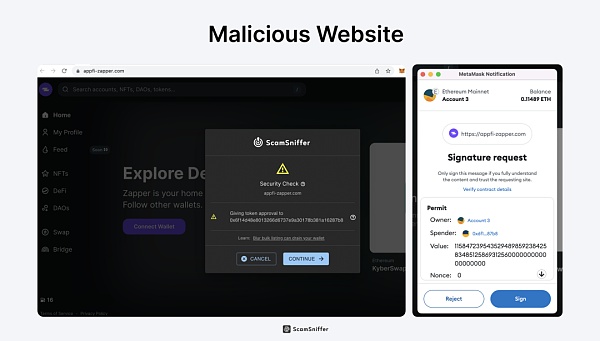

惡意網站

打開一個Zapper的惡意廣告,可以看到他試圖利用Permit簽名獲取我的$SUDO的授權。如果你安裝了Scam Sniffer的插件,你會得到實時的風險提醒。

目前很多錢包對於這類簽名還沒有明確的風險提示,普通用戶很可能以為是普通的登陸簽名,順手就簽了。關於更多Permit的歷史可以看看這篇文章。

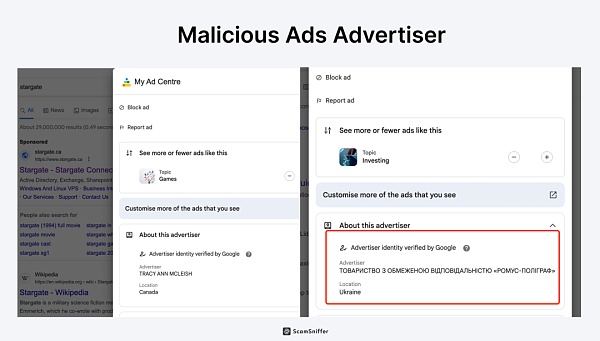

惡意廣告主

通過分析這些惡意廣告信息,我們發現這些惡意廣告來自這些廣告主的投放:

-

來自烏克蘭的ТОВАРИСТВО З ОБМЕЖЕНОЮ ВІДПОВІДАЛЬНІСТЮ «РОМУС-ПОЛІГРАФ»

-

來自加拿大的TRACY ANN MCLEISH

繞過審核

通過分析這些惡意廣告,我們發現了一些有意思的用於繞過廣告審核的情況。

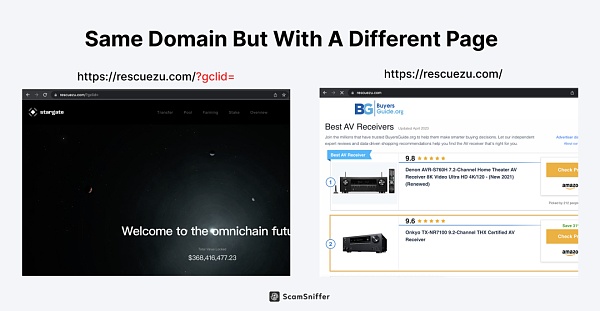

參數區分

比如同樣的域名:

-

gclid參數訪問就展示惡意網站

-

不帶就是賣AV接收器的正常頁面

gclid是Google廣告用於追踪點擊的參數,如果你點擊Google的搜索廣告結果,鏈接會追加上gclid。基於此就可以區分不同用戶來源展示不一樣的頁面。而谷歌在投放前審核階段看到的可能是正常的網頁,這樣一來就繞過了谷歌的廣告審核。

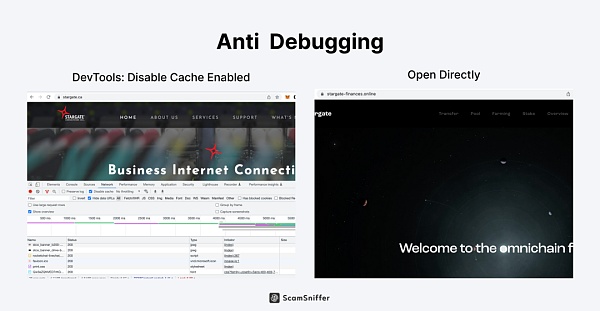

防止調試

同樣有些惡意廣告還存在反調試:

-

開發者工具: 禁用緩存開啟→ 跳轉到正常網站

-

直接打開→ 跳轉到惡意網站

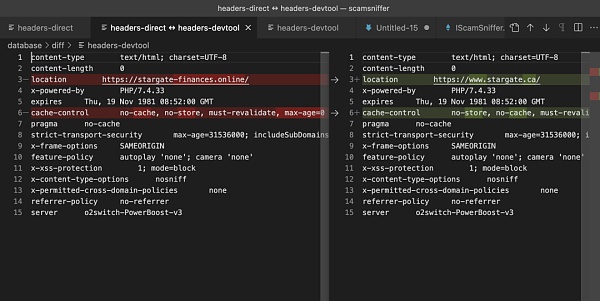

對比分析我們發現他們是通過請求頭cache-control 的差異來跳轉到不一樣的連接,在開發者工具開啟Disable Cache後會導致請求頭有細微差異。除了開發者工具外,一些爬蟲可能也會開啟這個頭保證抓取到最新的內容,這樣一來就又是一種可以繞過一些Google的廣告機器審核的策略。

這些繞過的技巧也解釋了我們的看到的現象,這些鋪天蓋地的惡意廣告是通過一些技術手段和偽裝,成功欺騙了Google廣告的審核,導致這些廣告最終被用戶看到,從而造成了嚴重的損失。

那麼對於Google Ads有什麼改進辦法?

-

接入Web3 Focus的惡意網站檢測引擎(如ScamSniffer)。

-

持續監控投放前和投放後整個生命週期中的落地頁情況,及時發現中間動態切換或通過參數跳轉欺騙這種情況的發生。

被盜預估

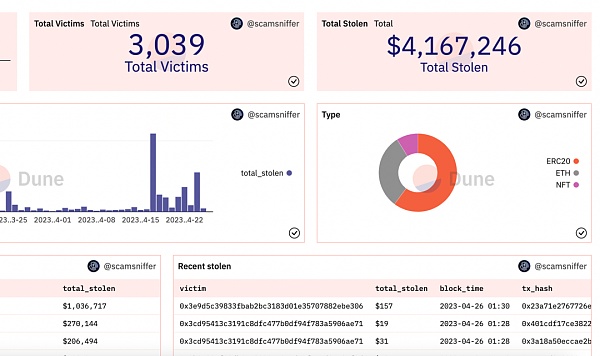

為了分析潛在的規模,我們從ScamSniffer的數據庫裡找到了一些和這些惡意廣告網站關聯的鏈上地址。通過這些地址分析鏈上數據發現,一共大約$4.16m被盜,3k個受害者。大部分被盜發生在近期一個月左右。

數據詳情:https://dune.com/scamsniffer/google-search-ads-phishing-stats

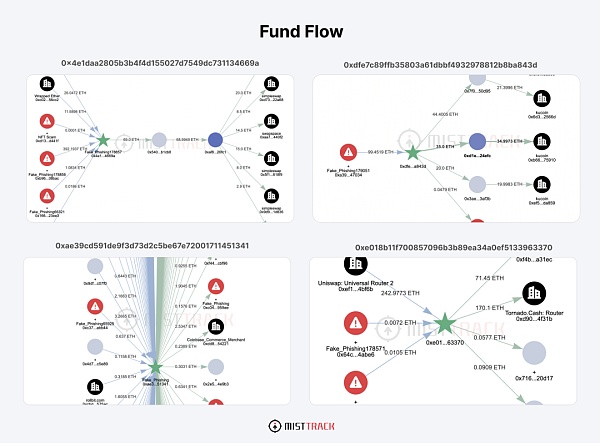

資金流向

通過分析幾個比較大的資金歸集地址,有些存進了SimpleSwap, Tornado.Cash。有些直接進了KuCoin, Binance等。

幾個較大的資金歸集地址:

0xe018b11f700857096b3b89ea34a0ef5133963370

0xdfe7c89ffb35803a61dbbf4932978812b8ba843d

0x4e1daa2805b3b4f4d155027d7549dc731134669a

0xe567e10d266bb0110b88b2e01ab06b60f7a143f3

0xae39cd591de9f3d73d2c5be67e72001711451341

廣告投入估算

根據一些廣告分析平台,我們能了解到這些關鍵詞的單次點擊均價在1-2左右。

鏈上受害者地址數量大約在3000,如果所有受害者都是通過搜索廣告點擊進來的,按40%的轉化率來算,那麼點進來的用戶數大約在7500。

基於此我們根據CPC大致可以估算出廣告的投放成本可能最多在$15k左右。那麼可以估算ROI大概在276% = 414/15

總結

通過分析我們可以發現大部分的釣魚廣告的投放成本極低。而之所以我們能看到這些惡意廣告很大程度是因為這些廣告通過一些技術手段和偽裝,成功欺騙了Google廣告的審核,導致這些廣告最終被消費者看到,繼而對用戶造成了嚴重的損害。

希望各位用戶在使用搜索引擎的時候多加防範,主動屏蔽廣告區域的內容。同時也希望Google廣告加強對Web3惡意廣告的審查,保護用戶!