作者:Jagjit Singh,Cointelegraph;編譯:松雪,金色財經

一、了解已知明文攻擊

已知明文攻擊(KPA) 是指黑客使用眾所周知的未加密和加密材料對來確定算法或加密密鑰。

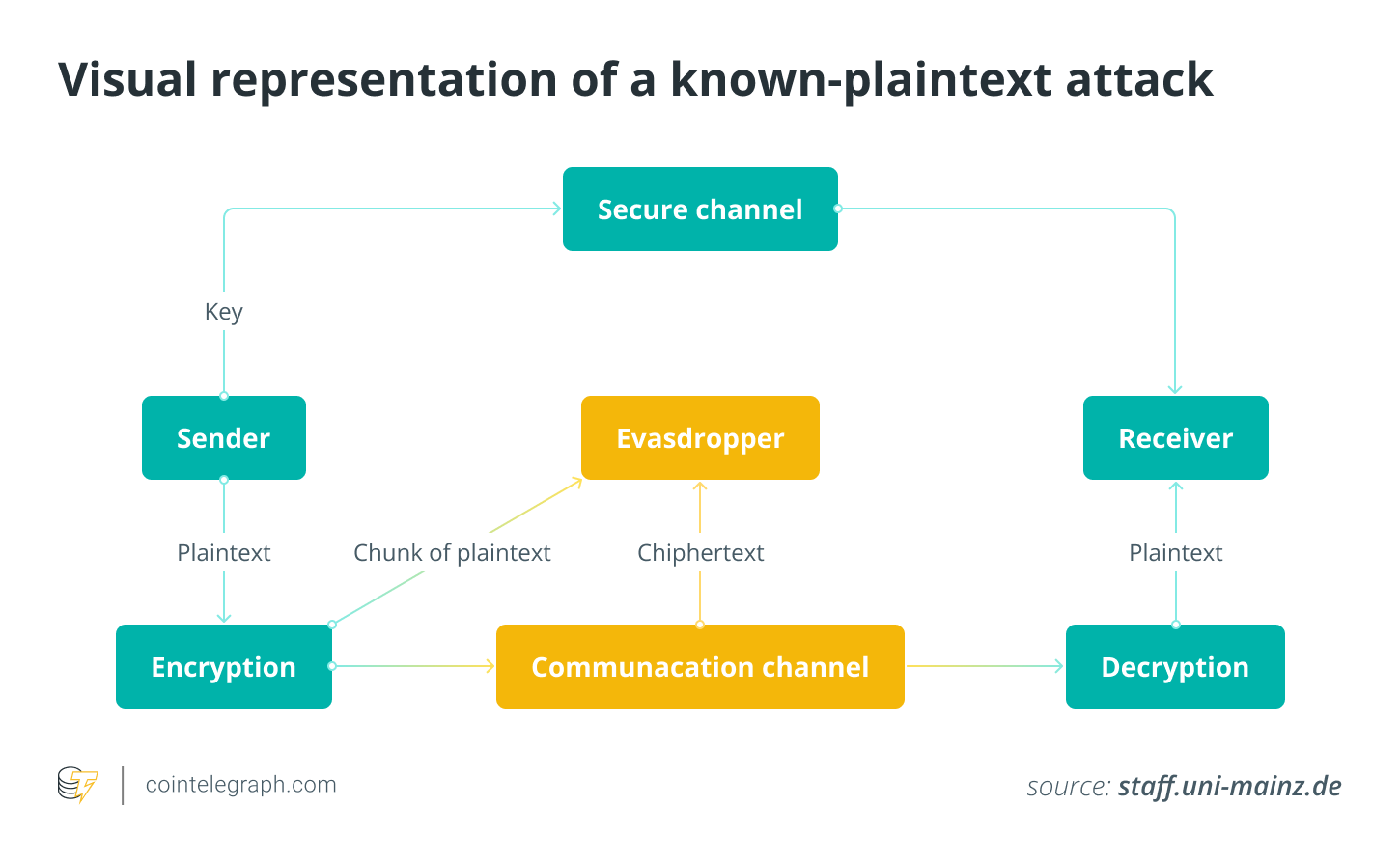

在已知明文攻擊中,攻擊者可以訪問數據的加密形式(密文)及其原始數據的相應明文副本(未加密形式)。攻擊者試圖通過檢查明文和密文之間的關係來確定加密密鑰或算法。

例如,如果“CRYPTO”被編碼為“XUZZA”,那麼知道這一對就可以使攻擊者能夠解碼也使用相同替換密鑰加密的消息的其他部分。這表明,使用某些加密算法,即使是少量的知識也可以實現更廣泛的解密。

這種攻擊利用了加密技術中的缺陷,可以識別明文和密文之間產生的模式或連接。如果沒有正確預防,已知明文攻擊可能會危及加密系統的安全。

利用明文及其相應的加密形式來揭示加密密鑰的兩種常見方法包括頻率分析和模式匹配。頻率分析方法使用簡單的加密方法和一對一的字母或符號替換。攻擊者可以通過比較已知明文和相關密文中特定字母或模式的出現頻率來找出密鑰或解鎖通信的其餘部分。

當相同的明文在模式匹配方法中產生相同的密文時,攻擊者可以發現趨勢。他們可以通過識別加密文本中的模式並將其與明文中的已知模式進行比較來識別加密算法並解密整個消息。

二、已知明文攻擊如何進行?

在KPA 中,攻擊者可以通過分析如何使用相同的加密密鑰或算法將明文的特定塊轉換為密文來了解有關加密方法的重要細節。

攻擊涉及以下步驟:

收集已知對

攻擊者累積原始明文和通過各種技術(例如攔截通信或數據洩漏)獲取的相關加密密文。

分析模式

當明文被加密以創建密文時,攻擊者會比較發生的模式、修改和轉換。為了了解加密過程的操作,他們搜索已知明文和密文之間的規則關係。

派生密鑰或算法

攻擊者試圖根據他們注意到的模式確定關鍵的加密元素,例如加密密鑰、算法或其他過程參數。由於這種推導,他們可以獨立復制加密過程。

解密其他數據

攻擊者可以使用推導的密鑰或算法解密採用相同加密算法的其他加密材料。此過程可能會洩露機密信息或危及加密系統的安全。

三、選擇明文攻擊與已知明文攻擊

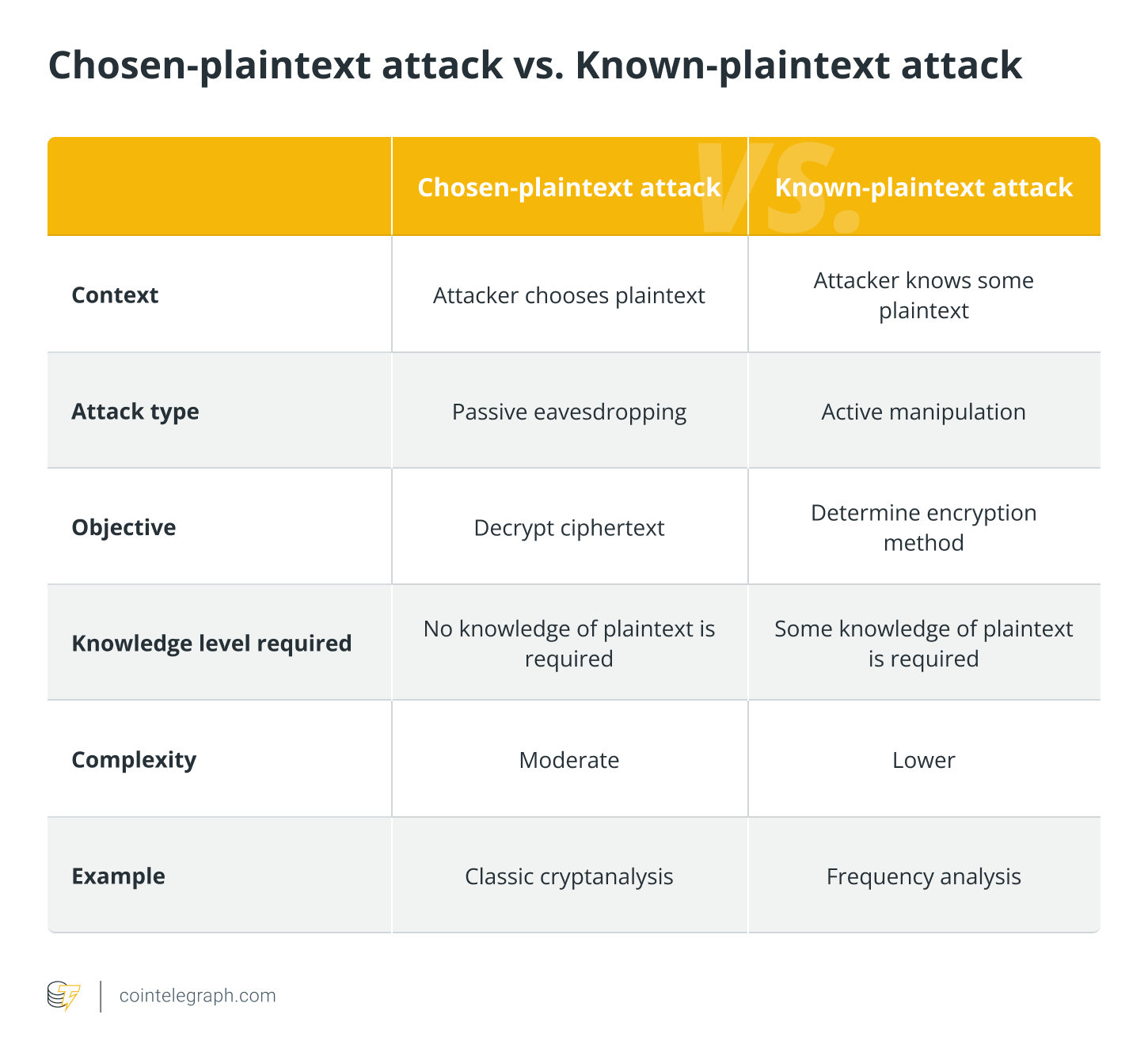

選擇明文攻擊涉及對手選擇明文並分析相應的密文,而已知明文攻擊發生在攻擊者掌握明文的部分知識時。

了解這兩種加密攻擊之間的差異對於有效的加密防禦策略至關重要。

頻率分析專注於檢查字母或符號的出現以確定加密算法,這與檢查密文的模式和缺陷的經典密碼分析不同。

四、如何防範已知明文攻擊?

為了防範已知明文攻擊,請採用強大的加密算法,安全地管理加密密鑰,每個會話使用唯一的密鑰,並在加密過程中添加隨機性以增強對攻擊的防護。

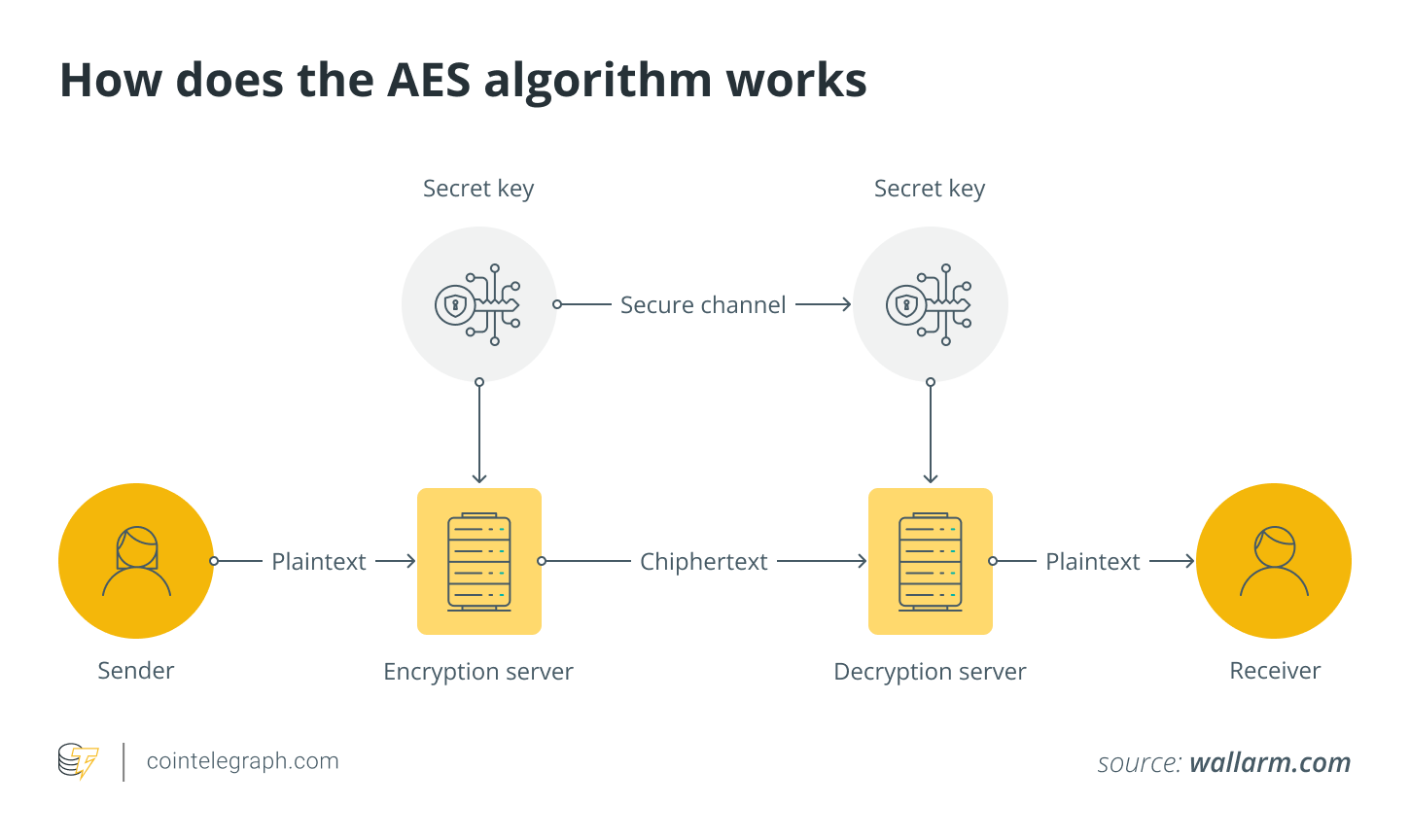

通過使用強大的加密技術,選擇能夠抵禦已知明文攻擊的加密算法。通過防止明文中的模式與密文中的模式相關聯,高級加密標準(AES) 等現代加密算法可以抵禦此類攻擊。 AES 是一種廣泛使用的對稱加密算法,以其安全性和高效性而聞名。

安全地管理加密密鑰以避免未經授權的訪問。使用安全的密鑰存儲庫、經常輪換密鑰並使用強大的密鑰生成技術。此外,避免加密離散的、可預測的數據塊。要阻止攻擊者使用已知的對,請加密整個消息或文件。

此外,對不同的會話和任務使用不同的鍵。由於每個會話將使用不同的加密密鑰,因此已知明文攻擊的影響會降低。另外,維護系統、庫和加密軟件的最新版本。修復漏洞的安全修復程序經常包含在更新中。

在加密數據的明文之前,請為其添加加密鹽(隨機值)。這使得每次加密都是唯一的,即使多次加密相同的明文也是如此。此外,避免已知容易受到已知明文攻擊的加密方法。也就是說,在選擇加密算法時要進行適當的盡職調查。