2023年9月7日,地址(0x13e382)遭遇釣魚攻擊,損失超2,400萬美元。釣魚駭客透過資金盜用、資金兌換和分散式地資金轉移,最終損失資金中3,800ETH被相繼分批次轉移至Tornado.Cash、10,000ETH被轉移至中間地址(0x702350),以及1078,087 DAI至今保留在中間位址(0x4F2F02)。

這是一次典型的釣魚攻擊,攻擊者透過騙取錢包授權或私鑰,竊取用戶資產,已形成了以釣魚+洗錢的黑色產業鏈,目前越來越多的詐騙團夥甚至是國家黑客都採用釣魚的方式在Web3領域為非作歹,非常需要大家注意與警覺。

根據SharkTeam鏈上大數據分析平台ChainAegis (https://app.chainaegis.com/) 的追蹤分析,我們將對典型釣魚攻擊的詐騙過程、資金轉移情況以及詐騙者鏈上行為進行相關分析。

1、釣魚詐騙過程

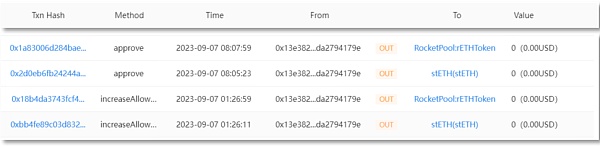

受害者地址(0x13e382)透過’Increase Allowance’向詐騙者地址1(0x4c10a4)授權rETH和stETH。

-

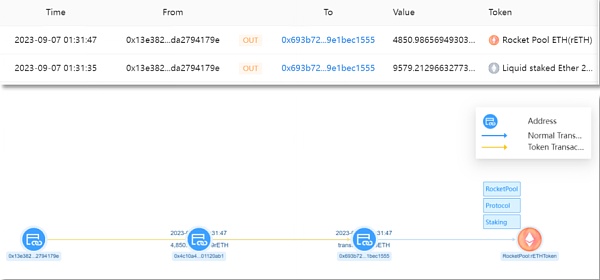

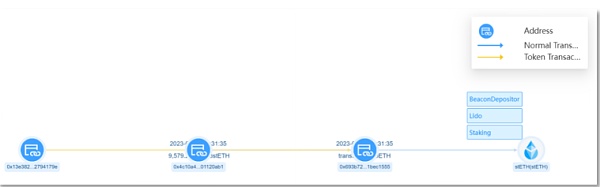

詐騙者地址1(0x4c10a4)將受害者地址(0x13e382)帳戶中的9,579 stETH轉帳至詐騙者地址2(0x693b72),金額約1,532萬美元。

-

詐騙者地址1(0x4c10a4)將受害者地址(0x13e382)帳戶中的4,850 rETH轉帳至詐騙者地址2(0x693b72),金額約841萬美元。

2、 資金轉移追踪

2.1 資金兌換

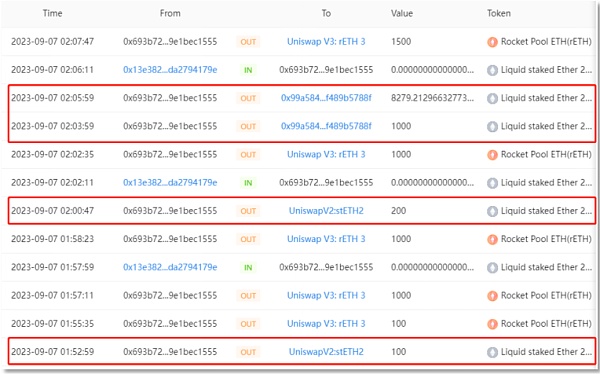

將盜用的stETH和rETH兌換成ETH。自2023-09-07凌晨開始,詐騙者地址2(0x693b72)分別在UniswapV2、UniswapV3、Curve平台進行多筆兌換交易,將9,579 stETH和4,850 rETH全部兌換成ETH,兌換成14,783.94413 ETH94413 ETH94413。

(1) stETH兌換:

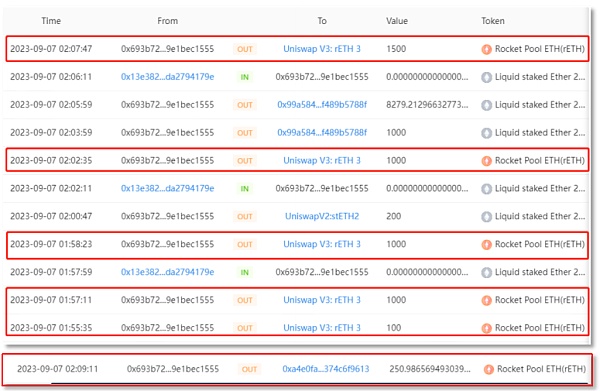

(2)rETH兌換:

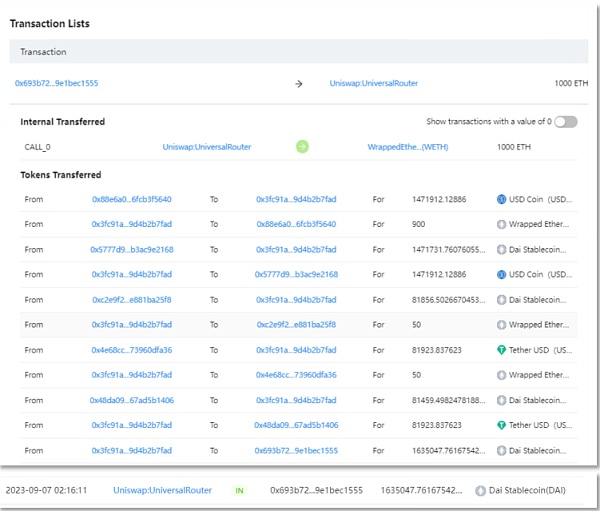

部分ETH兌換成DAI。詐騙者地址2(0x693b72)將1,000ETH透過UniswapV3平台兌換成1,635,047.761675421713685327 DAI。

2.2 資金轉移

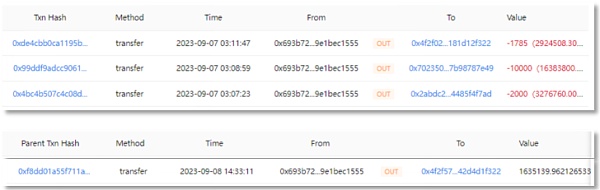

詐騙者透過分散式資金轉移手段,將盜用資金轉移至多個中間錢包地址,總計1,635,139 DAI和13,785 ETH。其中1,785 ETH被轉移至中間位址(0x4F2F02),2,000 ETH被轉移至中間位址(0x2ABdC2)以及10,000 ETH被轉移至中間位址(0x702350)。此外,中間地址(0x4F2F02)於次日獲得1,635,139 DAI。

2.2.1 中間錢包地址(0x4F2F02)資金轉移

該地址經一層資金轉移,擁有1,785 ETH和1,635,139 DAI。

(1) 分散轉移資金DAI,以及小額兌換成ETH

-

首先,詐騙者於2023-09-07日凌晨開始陸續透過10筆交易轉移529,000個DAI。隨後,前7筆共452,000 DAI已由中間地址轉至0x4E5B2e(FixedFloat),第8筆,由中間地址轉至0x6cC5F6(OKX),最後2筆共77,000 DAI由中間地址轉至0xf1dA17(eXch)。

-

其次在9月10日,透過UniswapV2將28,052 DAI兌換成17.3 ETH。

-

經過轉移後,該地址最終還剩餘盜用資金1078,087 DAI未轉出。

(2)ETH資金轉移

詐騙者從9月8日開始到9月11號,陸續進行18筆交易,將1,800ETH全部轉移至Tornado.Cash。

2.2.2 中間地址(0x2ABdC2)資金轉移

-

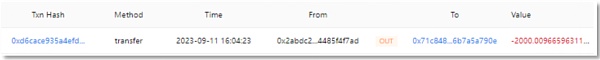

該地址經一層資金轉移,擁有2,000ETH。首先該地址於9月11日將2000ETH轉移至中間地址(0x71C848)。

-

隨後中間地址(0x71C848)分別在9月11日和10月1日,透過兩次資金轉移,總計20筆交易,每筆轉移100ETH,總計轉移2000ETH至Tornado.Cash。

2.2.3 中間地址(0x702350)資金轉移

該地址經一層資金轉移,擁有10,000 ETH。截至2023年10月08日,10,000 ETH仍在該地址帳戶中未被轉移。

3、詐騙資金來源

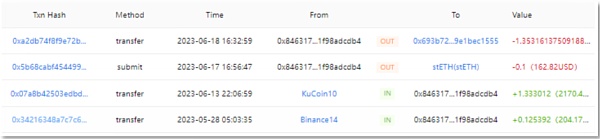

經過詐騙者地址1(0x4c10a4)和詐騙者地址2(0x693b72)的歷史交易進行分析,,發現曾有一個EOA地址(0x846317)轉帳1.353 ETH至詐騙者地址2(0x693b72),而該EOA地址資金來源涉及與中心化交易所KuCoin和Binance的熱錢包地址。

4、總結

ChainAegis (https://app.chainaegis.com/) 平台鏈上數據分析,簡單清晰地呈現了釣魚詐騙者在鏈上的詐騙整個過程,以及詐騙資金目前的存留情況。詐騙者盜用受害地址的資金後,進行了一系列資金兌換和資金轉移,如下圖所示。期間總共涉及兩個詐騙地址:詐騙者地址1(0x4c10a4)和詐騙者地址2(0x693b72),4個中間地址:中間地址(0x4F2F02)、中間地址(0x2ABdC2)、中間地址(0x702350)和中間地址( 0x71C848)。均被ChainAegis列入黑名單位址庫,並且對中間位址進行即時監測。