2023年12月14日,根據Beosin EagleEye 安全態勢感知平台消息,大量去中心化應用由於使用Ledger 被惡意植入的庫導致用戶資產被盜,黑客獲利超60萬美元。 Beosin 安全團隊第一時間對事件進行了分析,結果如下。

connect-kit簡介

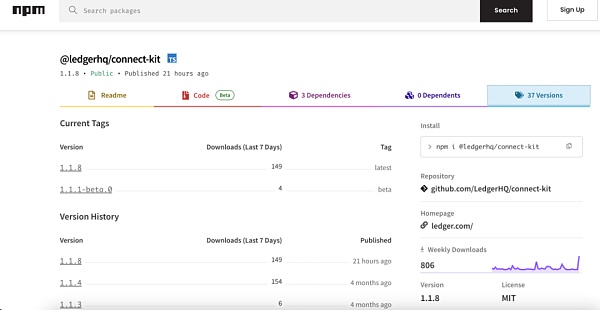

connect-kit是Ledger的Javascript庫,允許使用者將其 Ledger 設備連接到第三方 DApp。庫連結位址: https://www.npmjs.com/package/@ledgerhq/connect-kit

漏洞分析

該事件發生的原因是因為一名前Ledger 員工被網路釣魚攻擊,而Ledger並未取消該員工的代碼存取權限,攻擊者因此獲得了其NPMJS 帳戶的存取權限。隨後,攻擊者發布了Ledger Connect Kit 的惡意版本(受影響版本為1.1.5、1.1.6 和1.1.7)。

攻擊流程

早在4個月前,攻擊者便發布了Ledger Connect Kit 1.1.5 惡意版本,並在兩個月前先後發布了Ledger Connect Kit 1.1.6 和Ledger Connect Kit 1.1.7 兩個惡意版本,透過CDN分發,利用惡意程式碼將用戶的資金轉移到指定的駭客錢包位址。

資金追蹤

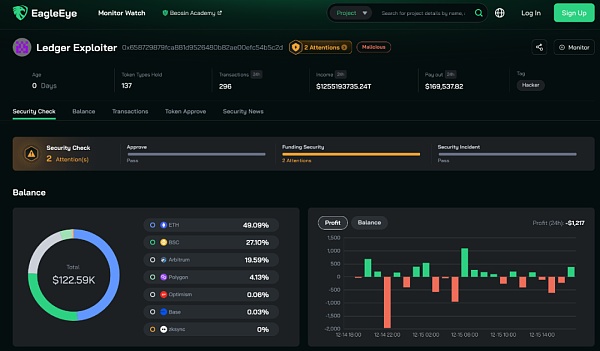

目前駭客的資金地址(0x658729879fca881d9526480b82ae00efc54b5c2d)已被EagleEye 標記為Ledger Exploiter,用戶可以在EagleEye 網站上對其進行即時監控:

連結:https://eagleeye.space/address/0x658729879fca881d9526480b82ae00efc54b5c2d

這次攻擊涉及多條公鏈,駭客轉移了眾多用戶在Ethereum、BNB Chain、Arbitrum、Base、Fantom等網路的資產,獲利超60萬美元。

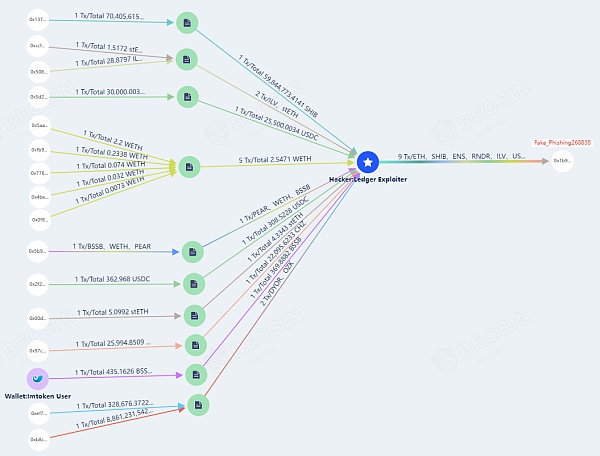

根據Beosin trace查詢顯示,截止發文時,以太坊上的被盜資金部分被發到了 Fake_Phishing268838 釣魚地址:

0x1b9f9964a073401a8bc24f64491516970bb84e47

其餘也保存在攻擊者地址中(由於代幣種類過多,以下圖片僅顯示部分資訊)

KYT反洗錢分析平台

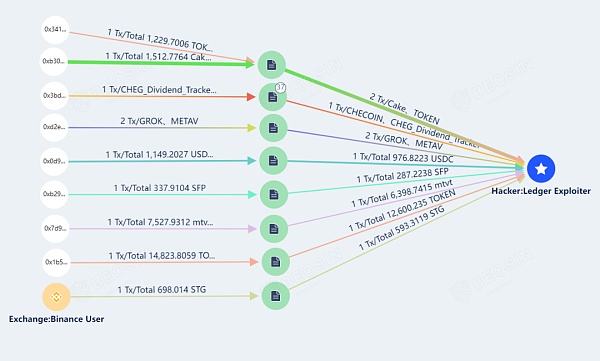

BSC鏈上被盜資金目前全部保存在攻擊者地址:

本次事件涉及大量公鏈上的用戶被盜,這裡僅展示以太坊和BSC上的被盜情況

安全建議

本次事件再次反映了供應鏈安全的重要性。在Web3安全性中,供應鏈安全經常被開發者和安全團隊忽視,而駭客可以透過軟體供應鏈的各個環節植入惡意程式碼,竊取用戶資訊和數位資產,進行大規模的攻擊。

Beosin 對防範此類安全事件的建議如下:

1. 在選擇和使用第三方軟體或組件時,需進行安全審查和驗證。了解第三方的安全標準和實踐,確保軟體沒有被篡改或植入惡意程式碼。

2. 採用安全的開發實踐,如使用安全編碼標準、程式碼審查、漏洞掃描和安全測試等,確保軟體在開發過程中始終處於安全狀態。

3. 及時應用軟體供應商發布的安全性更新和補丁,以修復已知的漏洞和缺陷。保持軟體處於最新版本,減少被攻擊的風險。

4. 採用多層次的安全防禦策略,包括網路安全、終端安全和資料安全等。使用入侵偵測系統、終端安全軟體和資料加密等措施,提高整個軟體供應鏈的安全性。

5. 建立監測和回應機制,及時偵測異常活動和潛在的供應鏈攻擊,並採取相應的應對措施,如隔離受感染的程式碼庫、及時修復漏洞和恢復資料等。

6. 提供員工培訓和意識提升,使其能夠識別社會工程學攻擊與供應鏈攻擊,並採取適當的防範措施,如警惕釣魚郵件、不隨意下載附件等。開發團隊的員工權限需及時更新,交接程式碼權限需做到透明且清晰。

Beosin 作為一家全球領先的區塊鏈安全公司,在全球10多個國家和地區設立了分部,業務涵蓋專案上線前的程式碼安全審計、專案運行時的安全風險監控、預警與阻斷、虛擬貨幣被竊資產追回、安全合規KYT/AML等「一站式」區塊鏈安全產品+服務,公司致力於Web3生態的安全發展,已為全球3,000多家企業提供區塊鏈安全技術服務,包括HashKey Group、Amber Group、BNB Chain等,已審計智慧合約及公鍊主網超3000份,包括PancakeSwap、Ronin Network、OKCSwap等。