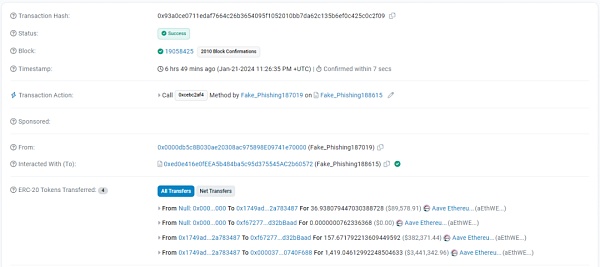

2024年1月22日,根據Beosin旗下EagleEye安全風險監控、預警與阻斷平台監測顯示,一位加密大戶遭受到網路釣魚攻擊,造成了420萬美元的損失,而關鍵點漏洞,是我們經常提及的Permit簽名。

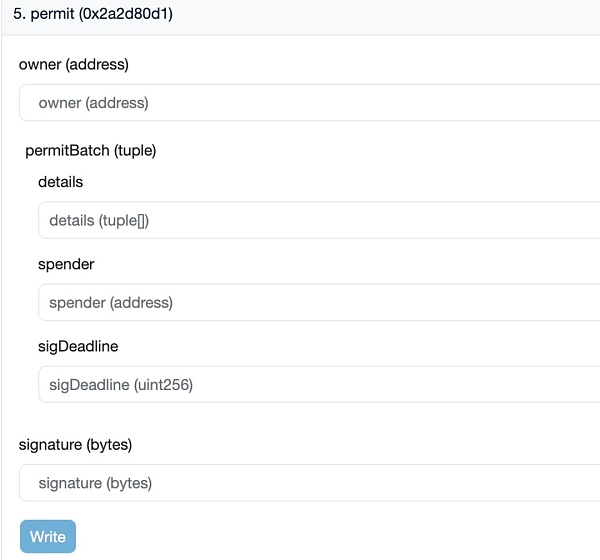

在早年Beosin與區塊鏈安全研究員菠菜共同研究並發布了《簽名就被盜?用過Uniswap的請警惕!揭秘Permit2簽名釣魚》安全研究文章,文中詳細描述了攻擊者如何利用permit2函數對用戶發起釣魚攻擊,而本次事件所利用的攻擊原理與文章中描述的permit2攻擊方式基本一致,只是permit是針對於支援該函數的erc20合約,而permit2針對的可以是所有erc20合約。

這篇文章我們一起來看看攻擊者一般是利用什麼來誘騙用戶對詐騙訊息進行簽名的,以及一些安全防範技巧。

什麼是Permit簽名釣魚?

Permit簽章是一種特定的數位簽章機制,用於在某些情況下簡化授權操作。它是基於區塊鏈技術和密碼學原理的安全驗證方式。

在傳統的數位簽章中,簽署者需要擁有私鑰來對特定的資料進行簽名,並將簽署後的資料與公鑰一起傳輸給驗證方。驗證方使用相應的公鑰來驗證簽名的有效性。

然而,Permit簽名採用了不同的方法。它允許持有者透過簽署一份特殊的授權訊息,將對特定操作的存取權限授予他人,而無需直接將私鑰傳輸給受授權者。

Permit簽名釣魚則是利用使用者對授權操作的不加仔細驗證或理解,以取得未經授權的權限或敏感資訊。這種攻擊利用了使用者對授權流程或簽章機制的信任,透過欺騙使用者產生偽造的授權操作或簽署請求。

駭客通常採取哪些Permit簽名釣魚攻擊?

偽造授權請求:

攻擊者可能創建一個看似合法的授權請求,以騙取使用者的信任。這可能涉及偽造的應用程式或網站,要求使用者提供他們的授權或簽名來執行某個操作。

誤導使用者操作:

攻擊者可能透過欺騙使用者進行誤操作來實施攻擊。例如,他們可能會創建一個看似無害的按鈕,但實際上觸發了未經用戶認可的授權操作。

偽造授權頁面:

攻擊者可能會透過偽造與正常授權頁面相似的頁面來引誘使用者進行授權操作。這些頁面通常設計得與正常的授權頁面幾乎一模一樣,以欺騙用戶並使其相信他們正在與合法的應用程式或服務進行互動。

社交工程:

攻擊者可能利用社交工程技巧,透過發送釣魚郵件、簡訊或社群媒體訊息等方式,引導使用者點擊惡意連結或進入偽造的授權頁面。

如何安全防範?

考慮到Permit簽名的一些釣魚攻擊,此前研究員菠菜給了我們一些有效的防範手段有:

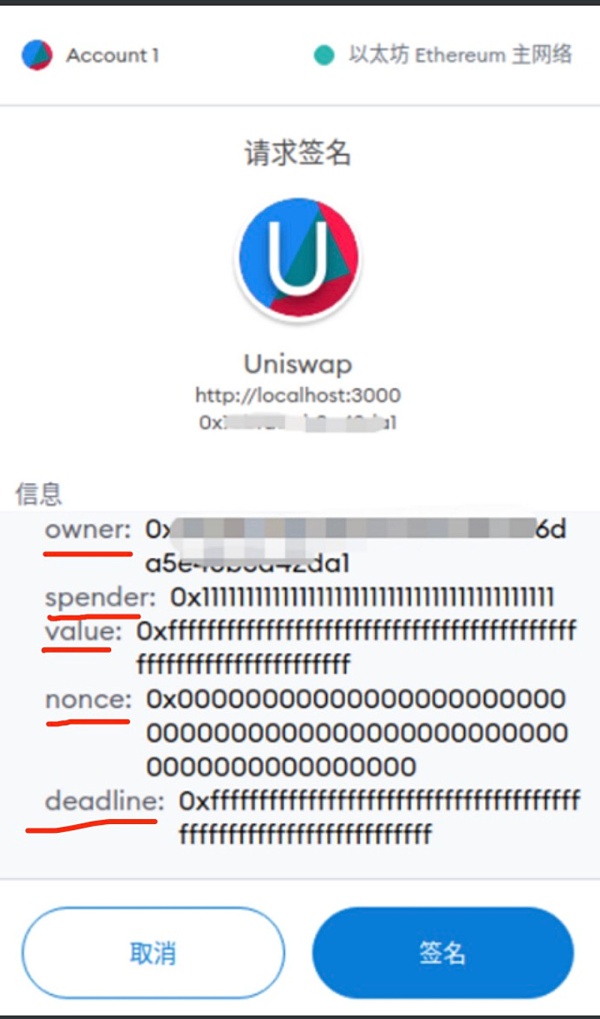

1 理解並辨識簽名內容:

Permit的簽名格式通常包含Owner、Spender、value、nonce和deadline這幾個關鍵格式,如果你想享受Permit帶來的便利和低成本的話一定要學會識別這種簽名格式。 (下載安全插件是一個很好的選擇)

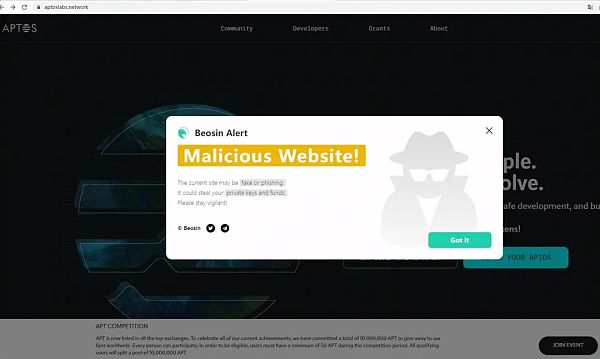

我們向各位讀者朋友推薦以下這款Beosin Alert反釣魚插件,可以辨識Web3領域的大部分釣魚網站,守護大家的錢包和資產安全。

反釣魚外掛程式下載:

https://chrome.google.com/webstore/detail/beosin-alert/lgbhcpagiobjacpmcgckfgodjeogceji?hl=en

2 放資產的錢包和互動的錢包分離使用:

如果你有大量資產的話,建議資產都放在一個冷錢包中,鏈上互動的錢包放少量資金,可以大幅減少遇到釣魚騙局時的損失。

3 識別代幣性質,是否支援permit功能:

後續可能越來越多的ERC20代幣使用該擴展協議實現permit功能,對於你來說需要關注自己所持有的代幣是否支持該功能,如果支持,那麼對於該代幣的交易或操縱一定要格外小心,對於每個未知簽名也要嚴格檢查是否為permit函數的簽章。

4 若被騙後還有代幣存在其他平台,需制定完善的救援計畫:

當你發現自己被詐騙,代幣被黑客轉移出去後,但自己還有代幣通過例如質押等方式存在其他平台上,需要提取出來轉移到安全地址上,這時需要知道黑客可能時刻監控著你的地址代幣餘額,因為他擁有你的簽名,只要你的被盜地址上出現了代幣,那麼駭客可以直接轉移出去。這時需要製定完善的代幣拯救過程,在提取代幣和轉移代幣兩個過程需要一起執行,不能讓黑客交易插入其中,可以使用MEV轉移,這需要一些區塊鏈知識以及代碼功底,也可以尋找專業的安全公司例如Beosin團隊利用交易搶跑腳本來實現。