Web3社交工程攻擊是一種利用社交工程手段來操縱用戶,洩露用戶帳號和密碼等隱私訊息,誘導用戶授權,轉移用戶的加密貨幣和NFT資產。從而危害Web3網路的安全和隱私。以下,介紹六種社交工程攻擊方式,並給予具體的預防建議。

1. Discord釣魚

Discord作為加密用戶的蓬勃發展中心脫穎而出,促進了社群內的連結和新聞分享。然而,它的受歡迎程度並不能使它免受潛在的威脅。在這個充滿活力的空間中,惡意行為者可以偷偷地分發可疑鏈接,旨在奪取您寶貴的帳戶憑證。

-

在Discord 社群中,您可能會遇到類似的訊息,聲稱您贏得了獎品,但它們實際上是偽裝的網路釣魚連結。

-

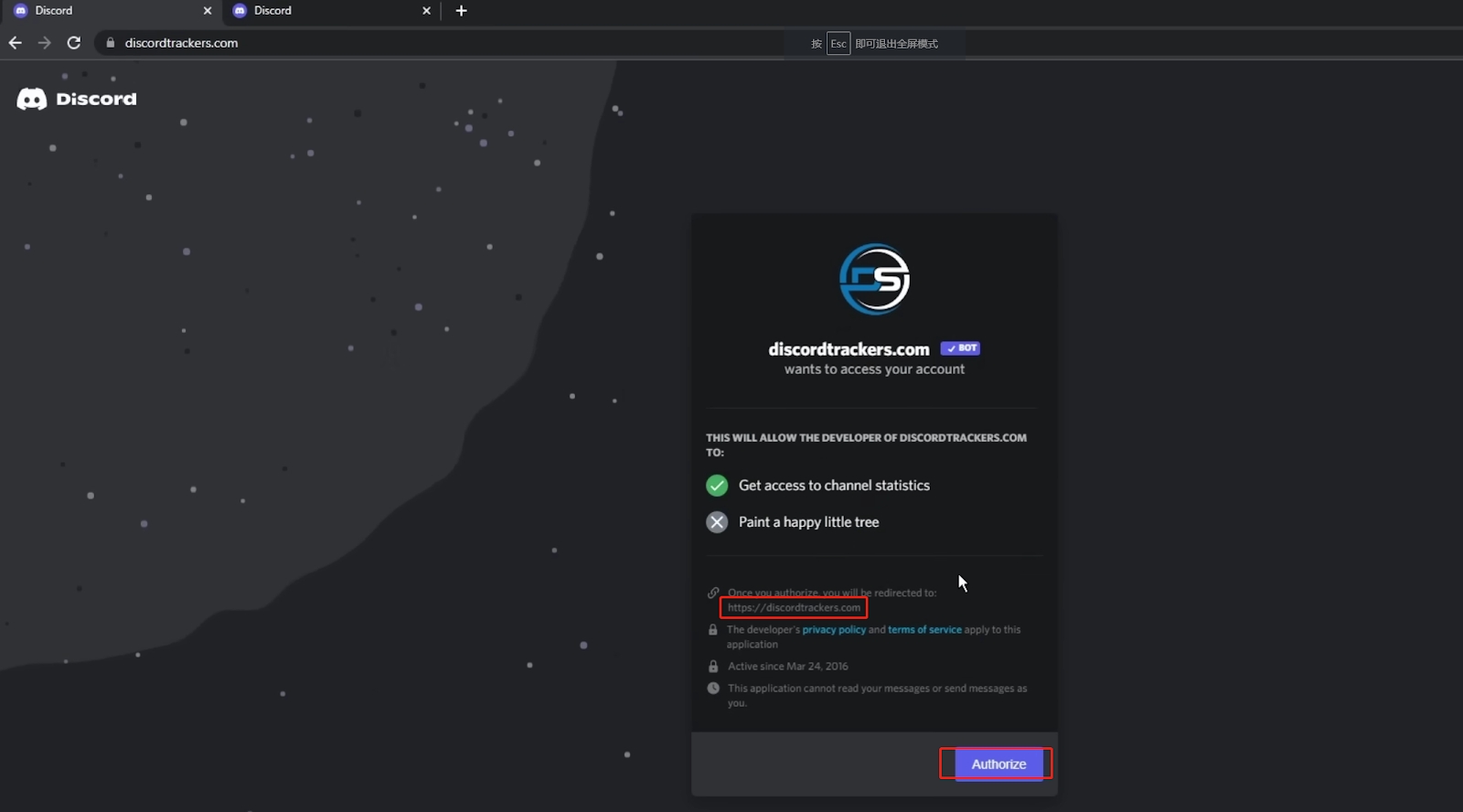

點擊該連結會將您帶到一個類似Discord 的網站,並提示授權。

-

點選授權後,會跳出另一個Discord登入視窗。

首先,我們無法將這個登入視窗拖曳到目前瀏覽器視窗之外;

其次,顯示的地址中也有一些可疑的跡象。位址「https:\\discord.com\login」使用反斜線(\)進行連接,而官方登入位址「 https://discord.com/login 」則使用正斜線(/)進行導航。

-

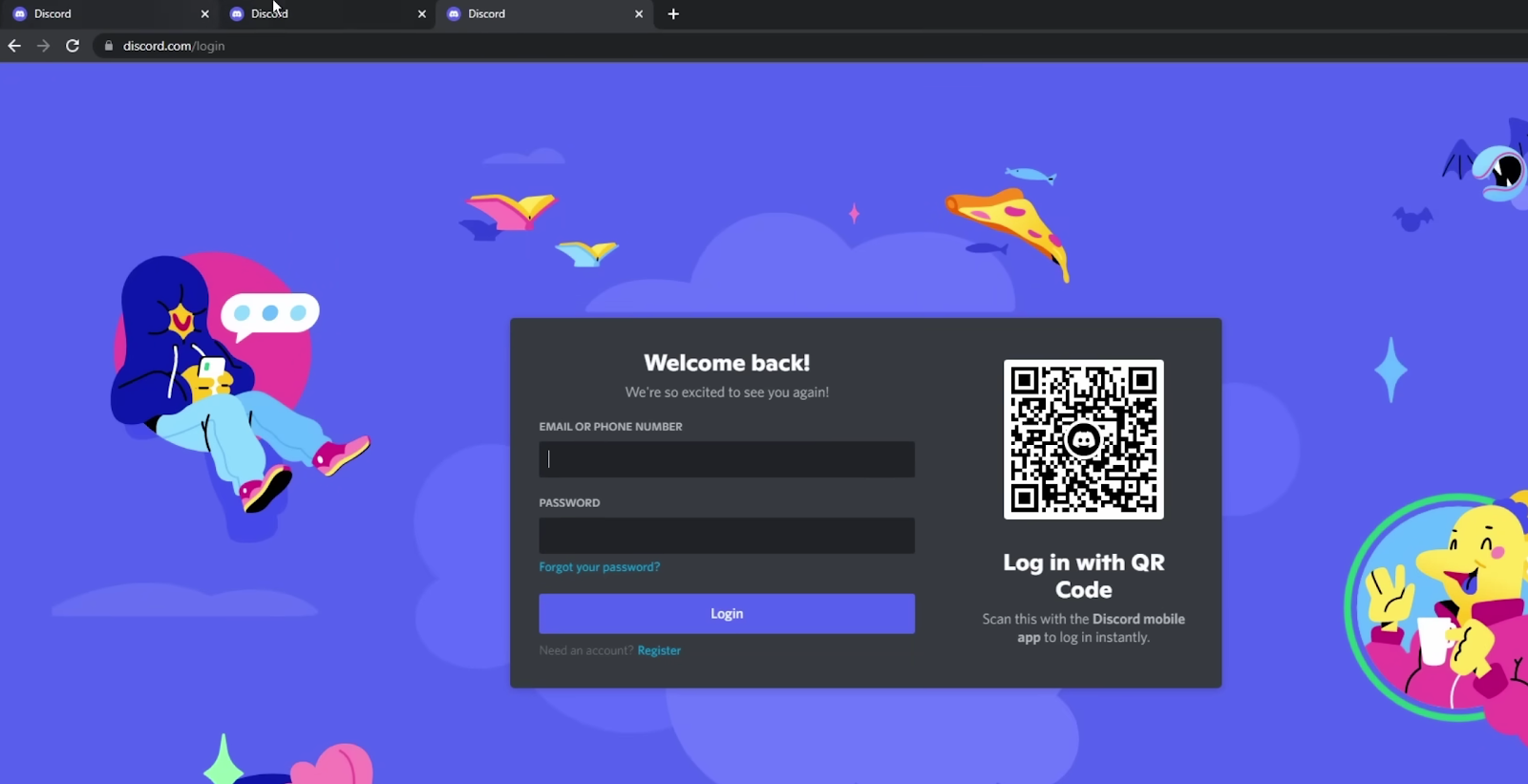

該視窗頁面看起來與合法的Discord 登入視窗非常相似,差異很小。官方登入視窗圖如下:

-

一旦用戶在該釣魚頁面輸入帳戶使用者名稱和密碼,其個人帳戶將立即洩露,敏感資訊將被揭露。隨後,詐欺者可以利用這些資訊未經授權存取使用者帳戶並從事詐欺活動。

在瀏覽器開發者模式下檢查網頁原始碼

你可以透過瀏覽器開發者模式,檢查網頁原始碼。

在上面的釣魚過程中,點擊授權後,彈出的假Discord登入窗口其實並不是一個新窗口,而是一個嵌入式介面。這是如何發現的呢?

在網頁中按下F12鍵進入瀏覽器的開發者模式。在Elements標籤中,您可以查看目前網頁的HTML和CSS程式碼。針對頁面中您覺得有問題的部分,例如,這個彈出的Discord登入窗口,您可以用滑鼠點擊該部分,通常可以在Elements面板中找到對應的程式碼部分。檢查頁面原始碼發現,這是一個標籤,用於在網頁中插入圖像,src用來指定這個圖像的路徑。從官方的Discord登入視窗進入瀏覽器的開發者模式,如下圖所示:

因此,當我們發現異常點之後,可以透過按下F12進入瀏覽器的開發者模式,查看頁面原始碼來判斷我們的懷疑是否正確。尤其是當您點擊陌生連結領取獎勵時,更要持懷疑和謹慎的態度進行每一步操作。

2. Twitter釣魚

在加密貨幣愛好者的熱門平台Twitter上,出現了一個重大威脅——網路釣魚。壞人巧妙地利用誘人的空投和免費的nft來操縱用戶。透過將他們引導到欺騙性網站,這些攻擊者精心策劃了加密貨幣和寶貴的NFT資產的損失。

-

空投和免費NFT 是許多人非常感興趣的領域。詐騙者利用被劫持的經過驗證的Twitter 帳戶發起活動並將用戶重新導向到網路釣魚網站。

-

詐騙者利用合法NFT 項目的資產來創建釣魚網站。

-

他們利用Linktree 等流行服務將用戶重新導向到模仿NFT 市場(如OpenSea 和Magic Eden)的虛假頁面。

-

攻擊者將試圖說服用戶將其加密貨幣錢包(例如MetaMask 或Phantom)連接到網路釣魚網站。毫無戒心的用戶可能會在不知不覺中授予這些網路釣魚網站存取其錢包的權限。透過這個過程,詐騙者可以轉出以太幣($ETH) 或Solana ($SOL) 等加密貨幣,以及這些錢包中持有的任何NFT。

小心可疑的連結在Linktree

當用戶在Linktree或其他類似服務中加入相關連結時,需要驗證連結的網域名稱。在點擊任何連結之前,檢查連結的域名是否與真實的NFT市場域名相符。詐騙者可能會使用類似的網域來模仿真實的市場。例如,真實的市場可能是opensea.io,而虛假的市場可能是openseea.io或opensea.com.co等。

所以,用戶最好選擇手動添加鏈接,以下整理了手動添加鏈接的步驟:

-

首選,你需要找到想要連結的官網網址https://opensea.io/,並複製URL。

-

在Linktree中點選“Add link”,此時輸入剛才複製的URL,點選“Add”按鈕。

-

添加成功,即可在右側看到“Opensea”。點擊“Opensea”,即可重定向到官方的Opensea官方網站。

3. 網頁篡改/假冒釣魚

這裡,介紹攻擊如何建構自己的釣魚網站域名,來假冒OpenAI官網,騙取用戶連接自己的加密貨幣錢包,從而丟失加密貨幣或NFT。

-

詐騙者發送網路釣魚電子郵件和鏈接,主題行例如“不要錯過限時OpenAI DEFI 代幣空投”。該網路釣魚電子郵件聲稱GPT-4 現在僅供擁有OpenAI 代幣的人使用。

-

點擊「開始」按鈕後,您將被重定向到網路釣魚網站,openai.com-token.info。

-

將您的錢包連接到網路釣魚網站。

-

用戶被引誘點擊「點擊此處領取」按鈕,點擊後,他們可以選擇使用MetaMask 或WalletConnect 等流行的加密貨幣錢包進行連接。

-

連線後,釣魚網站能夠自動將用戶錢包中的所有加密貨幣代幣或NFT 資產轉移到攻擊者的錢包中,從而竊取錢包中的所有資產。

識別真假域名

如果您知道如何識別URL中的域名,那麼您將能夠有效地避免網頁篡改/假冒釣魚。以下,解釋網域的關鍵組成部分。

一般常見的網站不是二級域名,就是三級域名。

-

二級域名由主域名和頂級域名組成,例如,google.com。其中「google」是主域名,是域名的核心部分,表示網站的名稱。 「.com」是頂級域名,是域名的最後一部分,表示域的類別或類型,例如.com、.net、.org等。 “.com” 表示商業網站。

-

三級網域由主網域、子網域和頂級網域組成,例如,mail.google.com。 “mail”是子域名,”google”是主域名,”.com”是頂級域名。

解釋上面的網路釣魚網站,openai.com-token.info。

-

“openai”是子網域。

-

“com-token”是主網域。

-

“.info”是頂級域名。

很明顯,這個釣魚網站假冒的是OpenAI,OpenAI的官方網域是openai.com。

-

“openai”是主網域。

-

“.com”是頂級域名。

這個釣魚網站是如何假冒的OpenAI呢?攻擊者透過使用子網域“openai”和主網域“.com-token”,其中“com-token”使用連字符,使得這個釣魚URL的前半部看起來就像是“openai.com”。

4. Telegram 釣魚

Telegram釣魚是值得關注的網路安全問題。在這些攻擊中,惡意分子的目標是控制使用者的web瀏覽器,以取得關鍵帳戶憑證。為了更清楚地說明這一點,讓我們一步一步地看一個範例。

-

詐騙者在Telegram 上向用戶發送私人訊息,其中包含最新《阿凡達2》電影的鏈接,而且地址看起來簡單明了。

-

打開連結後,您會到達一個看似真實的電影連結的頁面,您甚至可以觀看影片。然而,此時,駭客已經獲得了對使用者瀏覽器的控制權。

-

進入駭客的角度,讓我們看看他們是如何利用瀏覽器漏洞利用工具來控制你的瀏覽器的。

-

在檢查駭客的控制面板後,很明顯他們可以存取有關瀏覽用戶的所有資訊。這包括用戶的IP 位址、cookie、代理時區等。

-

駭客有能力切換到Google Mail 網路釣魚介面,並對Gmail 使用者執行網路釣魚攻擊。

-

此時,前端介面變成Google Mail登入頁面。使用者輸入他們的帳戶憑證並點擊登入按鈕。

-

在後台,駭客成功接收到登入使用者名稱和密碼。利用此方法惡意取得使用者帳號和密碼訊息,最終導致使用者資訊外洩並造成經濟損失。

檢查網頁原始碼中遠端載入的JavaScript腳本

你可以進入瀏覽器開發者模式,檢查網頁原始碼中是否有遠端載入的JavaScript腳本。這個腳本就是攻擊者控制使用者瀏覽器的關鍵。如何來確定你點擊的連結中是否存在這種釣魚腳本?

在上面的釣魚過程中,你進入《阿凡達2》電影的鏈接,可以按下F12鍵進入瀏覽器的開發者模式,發現該鏈接指向遠端加載的JavaScript 腳本。駭客透過執行腳本內容來遠端控制瀏覽器,從而取得使用者的帳號和密碼。

在普通網站上觀看《阿凡達2》電影,我們進入瀏覽器的開發者模式,並未發現任何指向遠端載入的JavaScript腳本。

5. Metamask釣魚

這裡,以Metamask外掛程式為例,介紹攻擊者如何利用此外掛程式竊取用戶錢包私鑰的。

-

攻擊者會取得目標使用者的聯絡資訊,如電子郵件地址或社群媒體帳號。攻擊者偽裝成信任的實體,如Metamask官方團隊或合作夥伴,發送釣魚電子郵件或社群媒體訊息給目標用戶。用戶收到一封冒充MetaMask 的電子郵件,要求驗證其錢包:

-

使用者點擊“Verify your wallet”,進入以下頁面,該頁面聲稱是Metamask的官方網站或登入頁面。在實際的釣魚攻擊過程中,我們發現了兩個不同的釣魚頁面,第一個是直接要求使用者輸入金鑰,第二個是要求使用者輸入recovery phrase。這兩者的本質都是取得使用者的metamask金鑰。

-

攻擊者取得受害者的私鑰或recovery phrase,並可以使用這些資訊存取和控制目標用戶的Metamask錢包,透過轉移或竊取目標用戶的加密貨幣來獲利。

檢查Metamask郵件和域名

如果你需要在chrome上安裝Metamask插件,官方連結是https://metamask.io/

一個存在釣魚詐騙的連結是https://metamaskpro.metamaskglobal.top/#/,請注意甄別。

當你收到來自疑似Metamask的郵件時,你需要注意甄別寄件者和收件者的訊息:

-

寄件者的姓名和電子郵件地址有嚴重的拼字錯誤:Metamaks而不是MetaMask。

-

收件人未寫明你的真實姓名、一些其他可以表明你身份的資訊以及需要做什麼的更明確說明。這證明這封郵件可能是群發的,並非只發給你。

其次,你也可以透過網域來檢查這些連結的真實性:

點選「Verify your wallet」進入釣魚網頁,metamask.authorize-web.org。分析此網域:

-

“metamask”是子域名

-

「authorize-web」是主域名

-

「.org」是頂級域名

如果你了解metamask官方的網域metamask.io,就很容易發現自己遭到了釣魚攻擊:

-

「metamask」是主域名

-

「.io」是頂級域名

這個釣魚網站的網域metamask.authorize-web.org有SSL 證書,這會欺騙用戶認為這是一個安全的交易場所。但你需要注意,MetaMask的使用僅在註冊頂級域名的子域名下。

6. VPN釣魚

VPN是一種用於保護網路使用者身分和流量的加密技術。它透過在用戶和互聯網之間建立一個安全的隧道,將用戶的資料加密傳輸,使第三方難以入侵和竊取資料。但是,很多VPN都是釣魚VPN,例如,PandaVPN、letsvpn和LightyearVPN等等。釣魚VPN一般會洩漏用戶的IP位址。

當你使用VPN連線時,你的裝置會將DNS請求傳送到VPN伺服器,以取得要造訪的網站的IP位址。理想情況下,VPN應該處理這些DNS請求,並將其透過VPN通道傳送到VPN伺服器,從而隱藏你的真實IP位址。如果你使用的是釣魚VPN,會發生DNS洩露,你的真實IP位址可能會被記錄在DNS查詢日誌中,從而使你的線上活動和訪問記錄可被追蹤到。這可能會破壞你的隱私和匿名性,特別是當你試圖隱藏你的真實IP位址時。

IP外洩自檢

當你使用VPN上網時,可以透過ipleak.net或ip8.com網站來測試VPN是否洩漏了你的IP位址。這些網站只能顯示你的公共IP位址,也就是你的網路連線所指派的IP位址。如果你正在使用VPN服務,這些網站將會顯示你所連接的VPN伺服器的IP位址,而不是你真實的IP位址。這可以幫助你驗證VPN是否成功隱藏了你的真實IP位址。

你可以透過下面的指示來偵測你的IP位址是否被洩漏:

-

打開瀏覽器並造訪ipleak.net,這個網站會顯示你目前的IP位址。如下圖所示,你的IP位址顯示為114.45.209.20。並指出”If you are using a proxy, it’s a transparent proxy.」。這表示你的IP位址沒有洩露,你的VPN連線成功地隱藏了您的真實IP位址。

-

此時,你也可以透過ipconfig /all命令列查詢你的真實IP位址,如果這裡查詢的IP位址和透過ipleak.net查詢的IP位址不一致,則表示你的IP位址確實被隱藏了。如果一致,則表示你的IP位址暴露了。如下圖所示,透過ipconfig /all查詢本機真實IP位址為192.168.*.*,與上圖所示的114.45.209.20不一致,IP位址未外洩。

總結

綜上所述,我們詳細介紹了六種Web3社交工程攻擊方式,並提供了相應的識別和預防措施。為了有效避免Web3社交工程攻擊,您需要提高對陌生連結、郵件以及來自社群平台的訊息的警覺性。除此之外,我們還建議您了解如何在瀏覽器的開發者模式下檢查網頁源碼,如何識別真假域名,如何自檢IP地址是否洩露,並分析其中存在的安全隱患。