1月22日,Concentric.fi遭到攻擊,損失超過185萬美元。 Concentric在其官方社交帳號宣布,此次攻擊是一次有針對性的「社會工程攻擊」。

所謂社會工程學攻擊,是指攻擊者透過與被攻擊者的正常交流,騙取其信任,對其心理造成影響後洩漏機密或作出某些行為,以達到攻擊者的目的。

在針對Concentric的攻擊中,其團隊一名合約管理員錢包被洩露。攻擊者控制該錢包後,惡意升級了Concentric的金庫合約,導致流動性池以及Concentric的用戶遭受損失。

事件概覽

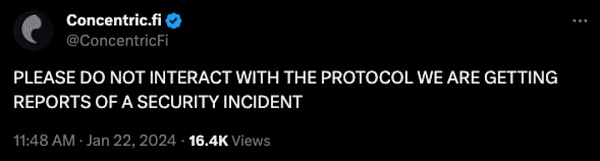

2024年1月22日,Concentric在其X帳號上發布警告稱,他們可能遭遇了安全事件。

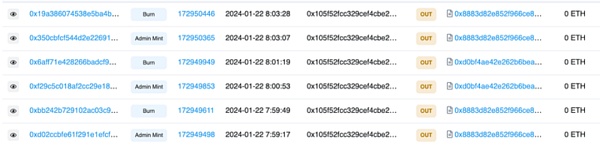

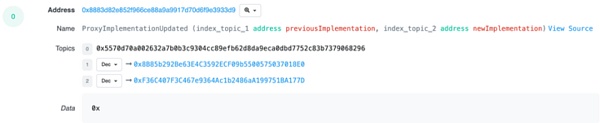

CertiK安全團隊立刻展開調查。在研究其合約地址活動的過程中,我們發現了一個可疑的錢包地址,該錢包反覆鑄造CONE-1 LP並將其銷毀,以此從Concentric的流動性池中提取資金。

下面的截圖中包含一些可疑交易:

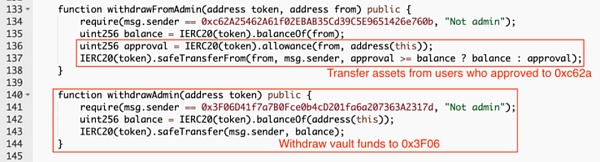

Concentric團隊隨後宣布,這起事件是由於他們的一個管理員錢包的私鑰洩漏造成的。該錢包將其所有權轉移到了0x3F06開頭的位址,後者將Concentric的流動池程式碼升級為可被攻擊者控制的惡意合約。

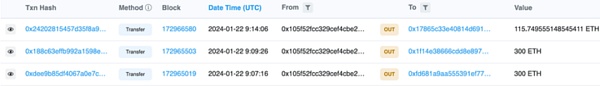

借助升級後的惡意合約,攻擊者能夠鑄造大量LP代幣並提取相對應的ERC-20代幣。 ERC-20代幣最終被換成了ETH,並被轉移到了以下3個錢包。這些錢包都與以前發生過的攻擊事件有關:

① 0xFD681A9aA555391Ef772C53144db8404AEC76030

② 0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d(在Etherscan上被標註為「OKX Exploiter 2」)

③ 0x17865c33e40814d691663bC292b2F77000f94c34

此外,合約0xc62A25462A61f02EBAB35Cd39C5E9651426e760b還能竊取用戶在Concentric上授權的資金。被竊資金換成ETH,轉入了0x5c0e開頭地址,截止時,透過此種方式被竊的資金超過15萬美元。而兩種方式造成的損失總計超過185萬美元。

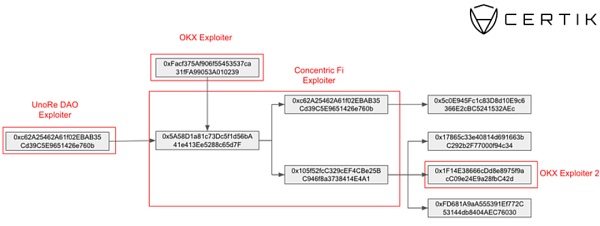

慣犯犯案

在我們識別出的相關惡意錢包位址中,可以確認此攻擊與先前多起攻擊事件有關。

在這次攻擊之前,攻擊者地址的原始資金來自2023年早些時候UnoRe攻擊事件的關聯錢包地址。而在完成攻擊後,Concentric的攻擊者則將盜取資金轉移至先前OKX攻擊相關的錢包位址。

2023年12月13日,一個已廢棄的OKX DEX做市商合約被駭客控制,透過升級授權盜用資產,造成約270萬美元損失。該事件中的攻擊者被認為與Lunafi,、Uno Re、RVLT等多起攻擊事件有關。

下圖是可以將幾次事件連結起來的資金流分析:

攻擊流程

① 首先,Concentric Deployer位址(0xeaf6開頭)遭到入侵。攻擊者利用存取權限將合約所有權轉移到0x3F06開頭位址。

② 控制合約所有權後,0x3F06將Cone pool合約進行惡意升級。

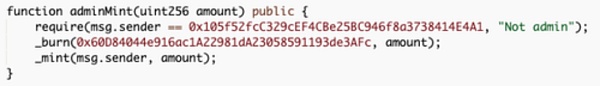

在新的合約中,攻擊者可以在0x60d8裡銷毀CONE-1,並重新鑄造至0x105f。

③ 完成合約升級後,攻擊者可以呼叫adminMint(),從每個流動性池中提取CONE-1,然後再呼叫burn()將CONE-1換成對應的底層資產。

④ 接下來,攻擊者創建了第二個合約,允許使用者向流動性池轉移已授權資產,並從流動性池將指定資產轉走。 0xc62a和0x3F06均由攻擊者控制。

⑤ 0x105f開頭位址將盜來資產換成715個ETH,分別轉移至三個錢包。其中300個ETH被發送到的錢包位址被確認與先前的OKX攻擊事件有關。

除此之外,0xc62a開頭地址也向0x5c0E945Fc1c83D8d10E9c6366E2cBC5241532AEc發送了65.4個ETH,使損失總額略高於780個ETH,約合185萬美元。

寫在最後

以往我們常常有所防備的是攻擊者利用釣魚和社會工程策略控制個人資產,但同樣的手段也同樣可以控制專案的所有權。

2024年1月,網路釣魚和私鑰外洩造成的損失已達1.7億美元,佔1月總損失的近90%。其中,最嚴重的事件莫過於Chris Larsen的私人帳戶被盜,造成約1.125億美元的損失。 Concentric的這次事件再次證明,若不加以防範,傳統社會工程攻擊對Web3.0生態專案安全將帶來毀滅性的影響。