來源:Chainalysis;編譯:鄧通,金色財經

2023 年,勒索軟體攻擊者加強了行動,針對知名機構和關鍵基礎設施,包括醫院、學校和政府機構。主要勒索軟體供應鏈攻擊是利用無處不在的文件傳輸軟體MOVEit 進行的,影響了從BBC 到英國航空公司等公司。由於這些攻擊和其他攻擊,勒索軟體團夥從受害者那裡勒索的加密貨幣付款超過10 億美元。

去年的事態發展凸顯了這種網路威脅不斷演變的性質及其對全球機構和整個安全日益增加的影響。

2023 年:勒索軟體的分水嶺

2023 年,勒索軟體將捲土重來,支付金額破紀錄,攻擊範圍和複雜性大幅增加,與2022 年勒索軟體下降趨勢發生重大逆轉,我們在年中犯罪更新中預先警告過這一點。

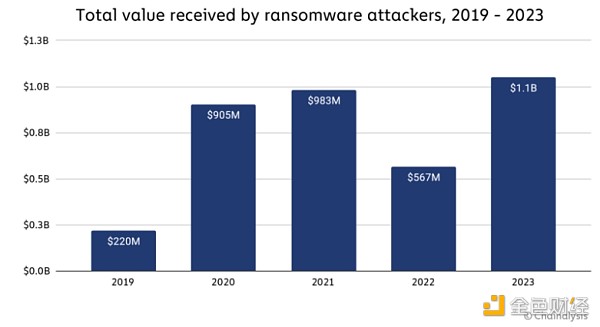

2023 年勒索軟體支付金額突破10 億美元大關,創史上最高數字。儘管2022年勒索軟體支付量有所下降,但2019年至2023年的整體趨勢線顯示勒索軟體是一個不斷升級的問題。請記住,該數字並未反映與攻擊相關的生產力損失和維修成本的經濟影響。這一點在ALPHV-BlackCat 和Scattered Spider 大膽瞄準米高梅度假村等案例中就很明顯。雖然米高梅沒有支付贖金,但估計該公司損失超過1 億美元。

勒索軟體不僅數量眾多,而且還在不斷擴大,這使得監控每起事件或追蹤所有以加密貨幣支付的贖金變得具有挑戰性。重要的是要認識到,我們的數字是保守估計,隨著時間的推移,隨著新的勒索軟體地址的發現,可能會增加。例如,我們在去年的犯罪報告中對2022 年的初步報告顯示,贖金金額為4.57 億美元,但此後該數字已向上修正了24.1%。

回顧2022 年:異常而非趨勢

有幾個因素可能導致2022 年勒索軟體活動減少,其中包括俄羅斯-烏克蘭衝突等地緣政治事件。這場衝突不僅擾亂了一些網路參與者的運作,還將他們的注意力從經濟利益轉向了出於政治動機的網路攻擊,旨在進行間諜活動和破壞。

正如我們在2023 年加密貨幣犯罪報告中指出的那樣,導致此次經濟低迷的其他因素包括一些西方實體由於潛在的製裁風險而不願向某些病毒支付贖金。 Conti尤其面臨問題,據報導與受制裁的俄羅斯情報機構有聯繫,該組織的聊天日誌被曝光,以及整體內部混亂。這導致他們的活動減少,並有助於2022 年勒索軟體事件的整體減少。但研究人員指出,許多與Conti 有關的勒索軟體參與者繼續遷移或推出新的病毒株,使受害者更願意付費。

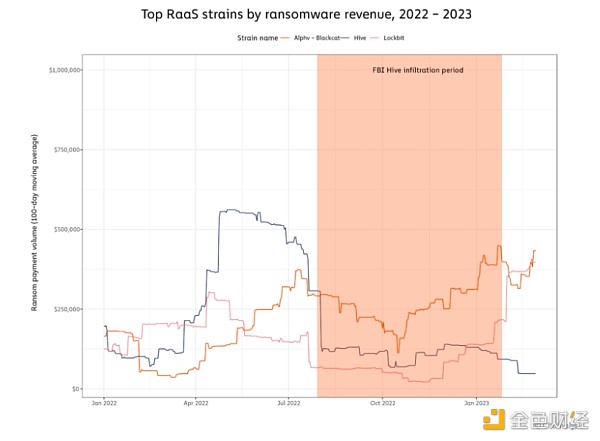

正如司法部在2023 年初宣布的那樣,2022 年勒索軟體減少的另一個重要因素是聯邦調查局(FBI) 成功滲透了Hive 勒索軟體。我們的分析強調了這項單一執法的重大影響行動。

執法部門打擊勒索軟體:Hive 幹預

在Hive 滲透過程中,FBI 能夠向1,300 多名受害者提供解密金鑰,有效防止支付贖金。 FBI 估計,此次幹預阻止了向Hive 支付約1.3 億美元的贖金。但這種幹預的影響遠不止於此。目前追蹤到的2022 年勒索軟體支付總額僅為5.67 億美元,這表明Hive 滲透阻止的贖金支付顯著改變了去年勒索軟體的整體格局。

此外,聯邦調查局(FBI) 減少的1.3 億美元付款預估可能並不能說明Hive 滲透的成功程度。該數字僅直接涉及透過提供解密器金鑰來避免的贖金,但沒有考慮連鎖反應。 Hive 滲透也很可能影響了Hive 附屬機構的更廣泛活動,從而可能減少他們可能進行的額外攻擊的數量。

在FBI 滲透Hive 的六個月內,所有病毒株的勒索軟體支付總額達到2.9035 億美元。但根據滲透前後幾個月的攻擊者行為,我們的統計模型估計該時期的預期總額為5.007 億美元——這是一個保守的估計。根據該數字,我們認為Hive 滲透可能避免了至少2.104 億美元的勒索軟體付款。

聯邦調查局坦帕分局特別負責人戴維沃克(David Walker) 對滲透的重要性提供了進一步的見解。 「Hive 調查是部署關鍵服務模式的黃金標準的一個例子。」沃克說。 “透過調查和受害者參與,FBI 繼續看到Hive 攻擊等行動對網路威脅行為者產生了重大的積極影響。我們將繼續對對手採取積極的破壞性措施。”

勒索軟體捲土重來:2023 年威脅情勢

2023 年,勒索軟體的攻擊頻率、範圍和數量大幅升級。

勒索軟體攻擊的實施者多種多樣,從大型集團到較小的團體和個人,專家表示,勒索軟體攻擊的數量正在增加。網路安全公司 Recorded Future 的威脅情報分析師Allan Liska 指出:「我們看到的一件大事是,實施勒索軟體攻擊的威脅行為者數量急劇增長。」Recorded Future 報告稱,2023 年出現了538 個新的勒索軟體變種,這表明新的獨立組織正在崛起。

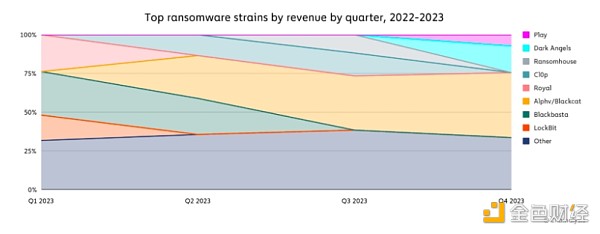

我們可以在下圖中看到其中的一些變化,該圖顯示了從2022 年初到2023 年按季度劃分的最活躍的勒索軟體種類。

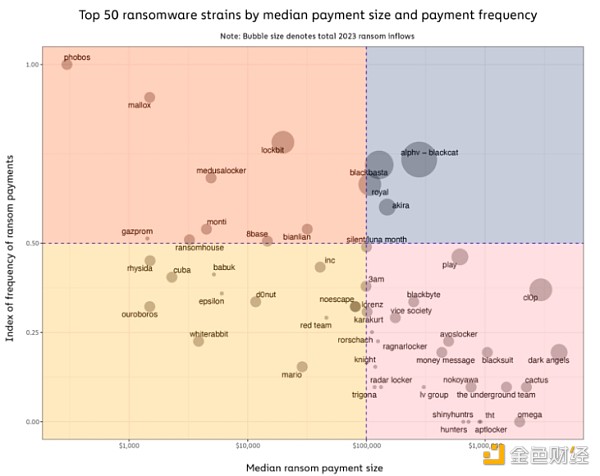

我們還可以在下圖中看到頂級勒索軟體的受害策略存在顯著差異,該圖表繪製了每種中位數勒索金額與其攻擊頻率的關係。這張圖表也展示了2023 年的眾多新進者和分支,我們知道他們經常重複使用現有病毒的程式碼。這表明越來越多的新參與者被高利潤潛力和較低的進入門檻所吸引。

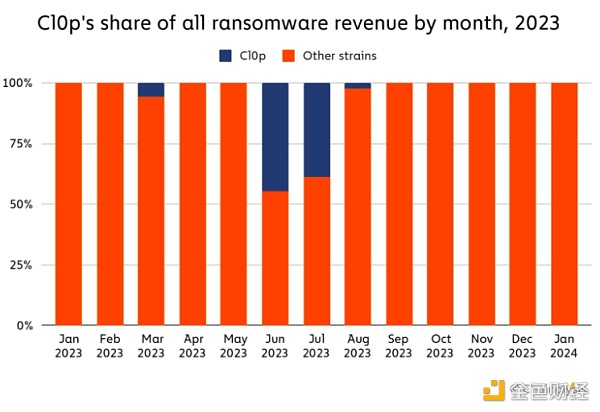

有些病毒,例如Cl0p,體現了「大型遊戲狩獵」策略,比許多其他病毒進行更少的攻擊,但每次攻擊都會收取大量費用。正如我們稍後將探討的,Cl0p 利用零日漏洞,使其能夠集體勒索許多財力雄厚的大型受害者,從而促使病毒的操作者採用資料外洩而不是加密的策略。

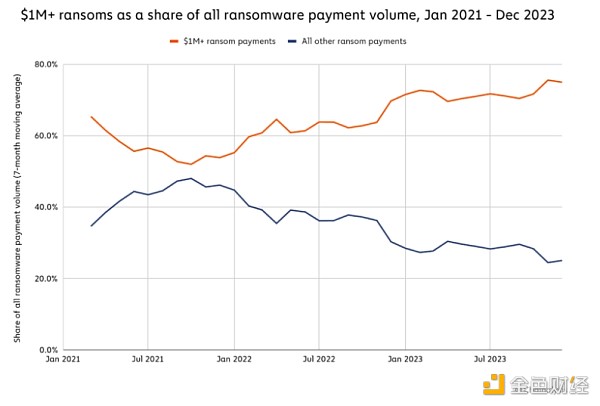

整體而言,大型遊戲狩獵已成為過去幾年的主導策略,所有勒索軟體支付量中100 萬美元或以上的支付所佔的份額越來越大。

其他變種,如Phobos,則採用了勒索軟體即服務(RaaS) 模式,其中被稱為附屬公司的外部人員可以存取惡意軟體來實施攻擊,作為交換,向該變種的核心運營商支付贖金收益的一部分。 Phobos 利用作為勒索軟體標誌的典型加密過程,簡化了技術較不複雜的駭客執行勒索軟體攻擊的過程。儘管針對較小的實體並要求較低的贖金,RaaS 模型是一種力量倍增器,使該病毒能夠執行大量此類較小的攻擊。

ALPHV-BlackCat 也是與Phobos 類似的RaaS 病毒,但在允許使用其惡意軟體的附屬公司中更具選擇性,積極招募和麵試潛在候選人的駭客能力。這使得該組織能夠攻擊更大的目標以獲得更大的金額。

同樣重要的是要記住,品牌重塑和重疊應變使用對於勒索軟體攻擊者來說仍然很普遍。正如我們之前所介紹的,勒索軟體管理員經常重新命名或推出新的勒索病毒,而附屬機構經常更換病毒或同時處理多個病毒。品牌重塑通常可以讓勒索軟體攻擊者遠離公開與制裁相關或受到過多審查的病毒。品牌重塑和附屬機構切換還可以讓攻擊者以不同的病毒名稱兩次攻擊同一受害者。

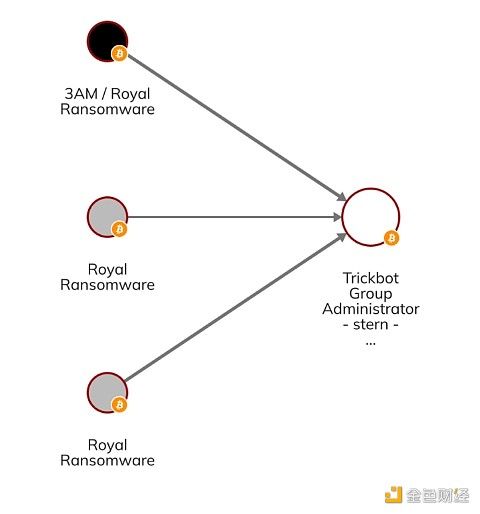

幸運的是,區塊鏈分析可以透過顯示看似不同的錢包之間的鏈上連結來識別勒索軟體的品牌重塑。我們可以在下面的Chainalysis Reactor 圖上看到一個範例,其中顯示了名為Stern 的Trickbot 管理員、Royal 勒索軟體及其更新版本3am 之間的連結。

品牌重塑的頻率,特別是在最大和最臭名昭著的病毒背後的參與者之間,是一個重要的提醒,即勒索軟體生態系統比其出現的大量病毒要小。

勒索軟體即服務(RaaS) 的傳播和駭客工具的可用性使得發動攻擊變得更加容易

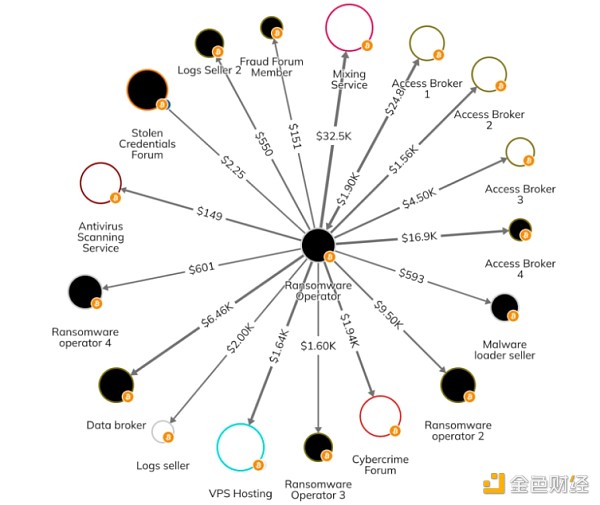

初始訪問代理(IAB) 的成長使得不良行為者更容易實施勒索軟體攻擊。正如其名稱所示,IAB 滲透潛在受害者的網絡,然後以低至幾百美元的價格將訪問權限出售給勒索軟體攻擊者。我們發現IAB 錢包的資金流入與勒索軟體支付激增之間存在相關性,這表明監控IAB 可以提供早期預警訊號,並允許潛在的干預和減輕攻擊。

IAB 與現成的RaaS 結合,意味著成功實施勒索軟體攻擊所需的技術技能要少得多。專門從事網路安全事件回應的公司Kivu Consulting 的總法律顧問Andrew Davis 向我們詳細介紹了這一趨勢。戴維斯說:“攻擊量的增加可歸因於附屬模型的易於訪問性和勒索軟體即服務的採用,這對網路犯罪分子來說是一種令人不安的有效商業模式。”

我們可以在下面的Reactor 圖上看到此活動的範例,其中顯示勒索軟體營運商向多個IAB 和其他可用於勒索軟體攻擊的工具提供者發送資金。

上述勒索軟體攻擊者實施的攻擊已帶來數百萬美元的損失。

Cl0p 案例研究:零日攻擊如何實現大型遊戲狩獵

2023 年是引人注目的一年,利用零日漏洞的高影響力勒索軟體事件數量眾多,這對威脅行為者特別有利,因為他們在開發人員有機會創建和分發修復程序之前利用了安全漏洞。如果零時差漏洞影響到的軟體普遍存在,但最終用戶(最終用戶是攻擊的受害者)並不了解,那麼其破壞性可能會更大,通常是因為該軟體主要由為這些最終用戶提供服務的供應商使用。

Cl0p 2023 年最臭名昭著的攻擊是對MOVEit 零時差攻擊的利用。 MOVEit 是許多IT 和雲端應用程式使用的檔案傳輸軟體,因此該漏洞同時暴露了數百個組織和數百萬個人的資料。 Recorded Future 的Allan Liska 表示:“MOVEit 漏洞的許多受害者並不知道自己受到了影響,因為他們不知道自己接觸了該軟體。”

從2023 年5 月開始,Cl0p 開始利用MOVEit 漏洞,使該組織能夠瞄準大量受害者。由於目標如此之多,加密資料並將解密金鑰分發給付費者在邏輯上變得不切實際。資料外洩——在不阻止存取的情況下竊取資料並威脅將其發布給公眾——被證明是一種更有效的策略,可以防範可能的解密者挫敗攻擊。 Coveware 事件回應資深總監Lizzie Cookson 對此策略發表了評論。 「加密需要更多的專業知識、資源和特定類型的受害者環境,」Cookson說。 “滲透需要更少的停留時間、更少的經驗和技能來執行,並且通常可以在沒有惡意軟體的情況下完成。”

Cl0p 的MOVEit 活動使其一度成為整個生態系統中最突出的病毒,籌集了超過1 億美元的贖金,佔6 月收到的所有勒索軟體價值的44.8%,7 月的39.0%。

除了利潤極其豐厚之外,Cl0p 的MOVEit 活動還表明,更精簡的勒索手段仍然可以讓受害者付出代價。

勒索軟體流出:資金流向何處?

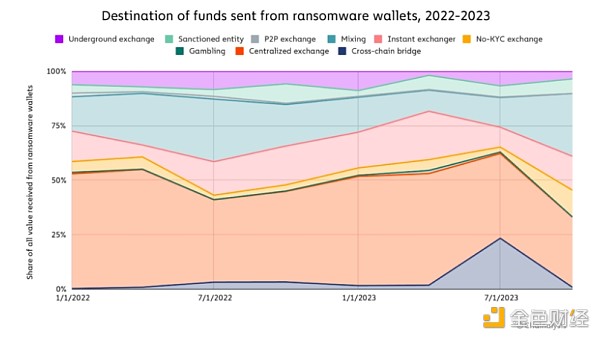

分析勒索軟體資金的動向可以提供對威脅行為者使用的方法和服務的重要見解,使執法部門能夠瞄準並破壞其金融網路和基礎設施。

重要的是要記住,威脅行為者可能需要數週、數月甚至數年的時間才能洗掉勒索軟體的收益,因此2023 年觀察到的一些洗錢活動來自很久以前發生的攻擊。

中心化交易所和混合器一直在交易中佔據很大份額,這表明它們是洗錢勒索軟體支付的首選方法。

然而,今年出現了新的洗錢服務,包括橋接、即時兌換和賭博服務。我們評估認為,這是由於刪除破壞了勒索軟體的首選洗錢方法、某些服務實施了更強大的AML/KYC 政策,同時也表明了新的勒索軟體參與者獨特的洗錢偏好。

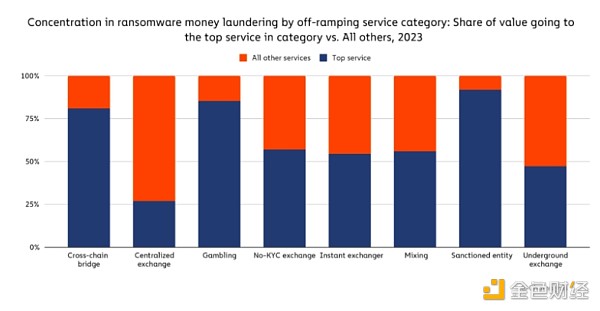

我們還發現勒索軟體攻擊者轉向洗錢的每個類別中的特定服務都非常集中。

交易所的集中度最低,而博弈服務、跨鏈橋和受制裁實體的集中度最高。混合器、無KYC 交易所和地下交易所位於中間,從勒索軟體錢包發送到每個類別的所有資金中約有一半流向了一項服務。由於Chipmixer 被關閉,Mixer 的集中度可能有所增加,這消除了勒索軟體攻擊者的一個流行選擇。一般來說,這種過度集中可能會使勒索軟體攻擊者面臨瓶頸,從而使其容易受到攻擊,因為執法部門可能會透過關閉相對少量的服務來嚴重擾亂營運。

2023 年的教訓

勒索軟體格局在2023 年發生了重大變化,其特點是威脅行為者的策略和從屬關係發生了變化,以及RaaS 病毒的持續傳播和更快的攻擊執行,展示了一種更有效率、更激進的方法。附屬機構的活動凸顯了勒索軟體內部的流動性以及對更有利可圖的勒索計劃的不斷尋找。

威脅行為者不斷創新並適應監管變化和執法行動,但2023 年,國際執法機構、受影響組織、網路安全公司和區塊鏈情報機構之間的合作在打擊勒索軟體方面也取得了重大勝利。 Coveware 的Lizzie Cookson 指出:「Hive 的垮台和BlackCat 的破壞都是FBI 如何優先考慮受害者援助、幫助受害者並使不良行為者付出代價的很好例子。」Kivu Consulting 的 Andrew·戴維斯(Andrew Davis) 也指出,執法部門的主動參與增加,這表明他們將採取更強有力、更堅定的方法來幫助受害者和追蹤網路犯罪分子。