xKingdom自稱是基於Arbitrum的SocialFi和GameFi平台。在該平台上,用戶可以透過與推文互動、參與尋寶等任務,在X社交平台上建立“王國”,並獲得獎勵。該項目有3個ERC-20合約和1個NFT合約。

2024年1月6日,xKingdom專案團隊盜取了社群資金,刪除了他們的網站和所有社群媒體後消失。 xKingdom的這次退出騙局共造成120萬美元的損失,是過去幾個月中發生的最嚴重的退出騙局之一。

事件概況

要加入xKingdom,用戶必須先抵押ETH以藉出XKING。根據鏈上交互記錄,參與者可以將XKING換成XCOIN,並領取XCROWN。解釋這些ERC-20合約彼此之間關係的文件已被刪除,但我們研究後認為XCOIN和XCROWN均可換成XKING。

要取得XKING,使用者需要呼叫TransparentUpgradableProxy合約0xdcd…7275e上的borrow()函數。

函數會將使用者的ETH轉移到上述合約,然後從管理員合約0x445…24a13獲得XKING。雖然0x4456合約尚未經過驗證,但我們可以透過setConfig()和grantRole()函數來評估它的作用。

以上流程在初期正常運作,直到TransparentUpgradableProxy合約內存入的ETH超過500枚。

「跑路」時間線

-

2023年12月29日:授權

在分析0x445…24a13合約(大機率是管理員合約)時,我們發現專案團隊在2023年12月29日多次呼叫grantRole(),將MINTER_ROLE(0x9f2…956a6)加入每個合約中。

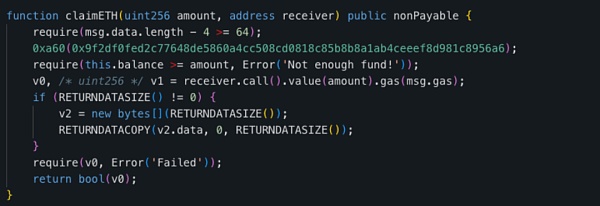

在反編譯管理員合約時,我們發現MINTER_ROLE是執行多個函數的先決條件,包括claimETH。

下圖是一些案例:

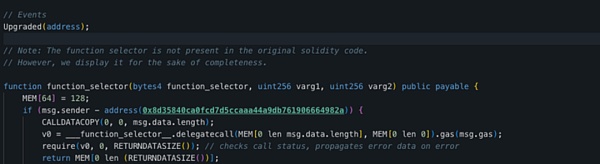

下圖中,我們可以看到最開始提到的保管用戶ETH的TransparentUpgradableProxy合約0xdcd…7275e也擁有MINTER_ROLE。

TransparentUpgradableProxy合約的反編譯分析表明,該合約還擁有一個代理管理員合約0x8d3…4982a。

-

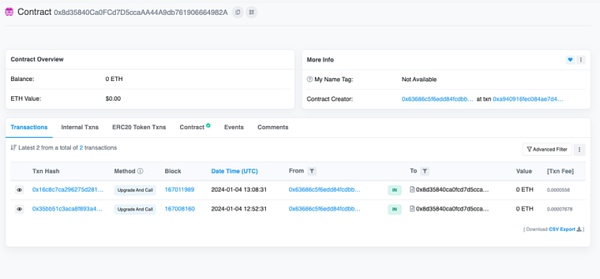

2024年1月4日:升級

UTC時間下午12:52與13:08,xKingdom先後兩次調用upgradeAndCall()對上面提到的TransparentUpgradableProxy合約進行了升級。

我們在這兩次升級中沒有發現直接導致退出騙局的新變化。圍繞著claimETH和retrieveETH兩個函數的中心化風險,在合約升級之前也一直存在。

不過,這次升級的時機非常有趣:它是夾雜在一連串合約部署者與xKingdom合約的失敗互動中進行的。

一種可能的解釋是,專案團隊試圖透過兩次升級來向社群證明他們正在修復專案中出現的某些問題。這兩次升級的內容包括對addLiquidity()函數與revert()的修改,但升級後的合約呼叫依然失敗。

-

2024年1月6日:資產轉移

在最終的「跑路」行動中,專案團隊呼叫了claimETH(),將558.3枚ETH從TransparentUpgradableProxy合約轉移到了位址0xeF7…6A13D。

在將部分被盜的ETH換成穩定幣後,專案團隊又將102萬枚USDT和99枚ETH跨鏈到了以太坊網路。這些資金隨後被轉移至0xCA1…474c6,後者將被盜資金換回ETH並存入Tornado Cash。

事件總結

xKingdom事件是2024年迄今發生的第二大退出騙局。

2024年已經發生了六起此類騙局,損失超過400萬美元。往往伴隨著市場回暖,也會有更多躲在暗處的騙子利用用戶的正面情緒來詐騙。

為了更好地防止此類事件,增強社區信心,CertiK為專案團隊提供嚴格且全面的KYC流程。在完成認證後,專案可以在Skynet頁面獲得KYC徽章,代表CertiK對專案團隊的獨立認證。