引言| 探索鏈上世界,安全第一,用戶需謹記這3條安全規則:不要在任何網頁填寫助記詞/私鑰、謹慎點擊錢包交易界面確認按鈕、以及推特/Discord/搜尋引擎獲得的連結可能是釣魚連結。

進入新周期,鏈上互動風險隨著用戶活躍度的增加而日益暴露。釣魚者通常會採用假冒錢包網站、竊取社交媒體帳號、創建惡意瀏覽器插件、發送釣魚郵件和信息以及發布虛假應用程序等方式,誘使用戶洩露敏感信息,導致資產損失,釣魚形式和場景呈現多樣化性、複雜性和隱匿性等特徵。

例如,釣魚者一般透過創建與正規錢包網站外觀相似的假冒網站,誘使用戶輸入其私鑰或助記詞,這些假冒網站通常會使用社交媒體、電子郵件或廣告進行推廣,誤導用戶認為他們正在存取正規的錢包服務,從而盜取用戶的資產。此外,還有釣魚者可能會利用社交媒體平台、論壇或即時通訊應用程序,偽裝成錢包客服或社區管理員,向用戶發送虛假消息,要求他們提供錢包信息或私鑰,這種方式利用了用戶對官方的信任,誘使他們洩漏私人資訊等等。

總之,這些案例突顯了釣魚行為對Web3錢包用戶的威脅。為協助用戶提升Web3錢包使用安全意識,並保護資產安全免受損失,OKX Web3深入社群研究並收集了眾多Web3錢包用戶遭遇過的釣魚事件,從而提煉出用戶最常遇到的4大典型釣魚場景,並透過不同場景下的細分案例,採用圖文案例結合的方式,撰寫了Web3用戶該如何進行安全交易的最新指南,供大家學習參考。

惡意資訊來源

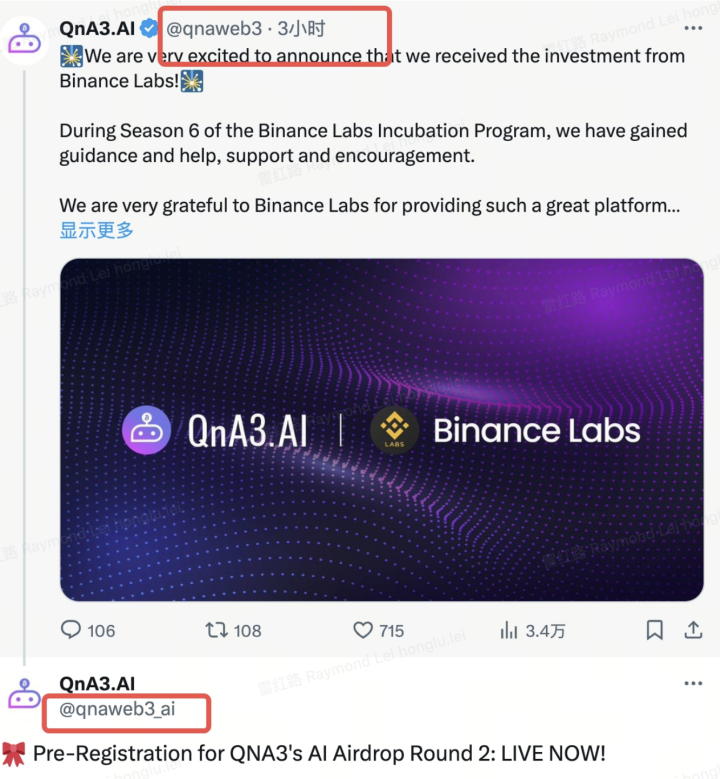

1、熱門項目推特回复

透過熱門專案推特回覆是惡意訊息的主要方式之一,釣魚推特帳號可以從Logo、名字、認證識別等都做到和官方號一模一樣,甚至連Follower數量也可以是幾十K,而唯一能差別兩者的就是-推特handle(注意相似字元),請使用者務必擦亮眼睛。

此外,很多時候,假帳號會在官推訊息下面故意回复,但回复內容中帶有釣魚鏈接,很容易讓用戶以為是官方鏈接,從而上當受騙。目前,有些官方帳號目前在推文中,會增加End of Tweet推文,提醒用戶防範後續回覆中可能包含釣魚連結的風險。

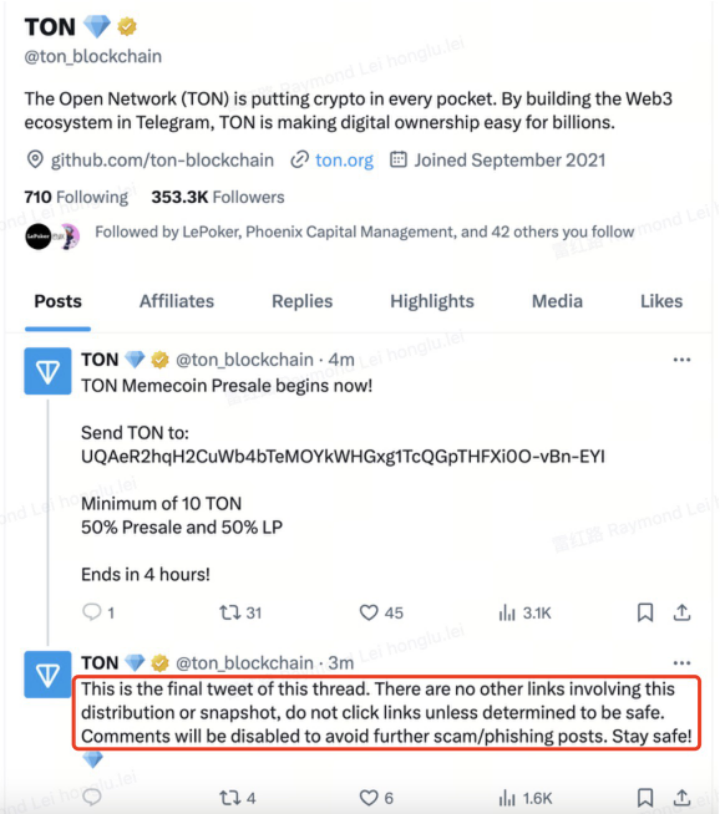

2、盜取官方推特/Discord

為增加可信性,釣魚者還會盜取項目方或者KOL的官方推特/Discord,以官方名義發布釣魚鏈接,所以很多用戶很容易上當。例如,Vitalik的推特帳號以及TON專案官方推特就曾被盜取,釣魚者藉機發布了虛假資訊或釣魚連結。

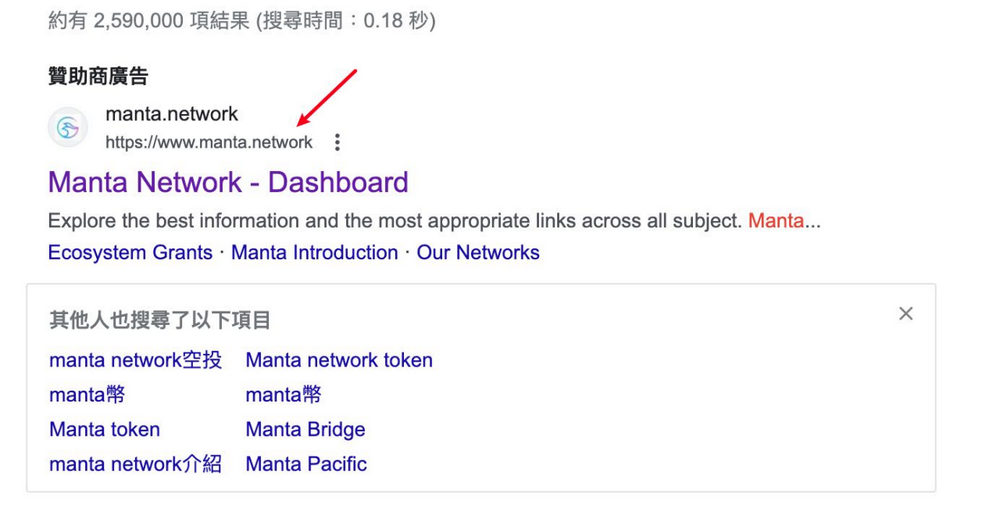

3.Google搜尋廣告

釣魚者有時會使用谷歌搜尋廣告發布惡意鏈接,用戶從瀏覽器顯示的名字看為官方域名,但點擊後跳轉到的鏈接為釣魚鏈接。

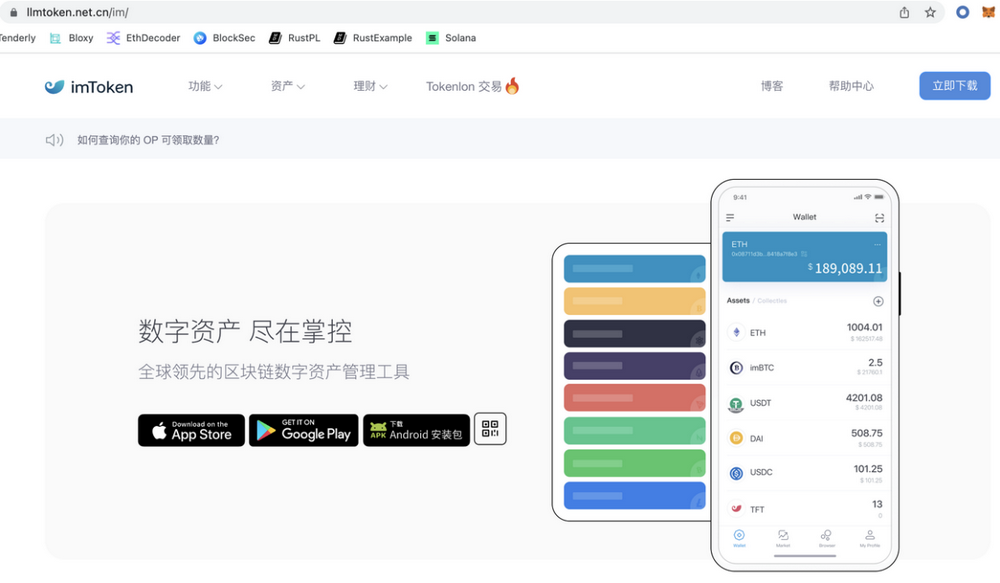

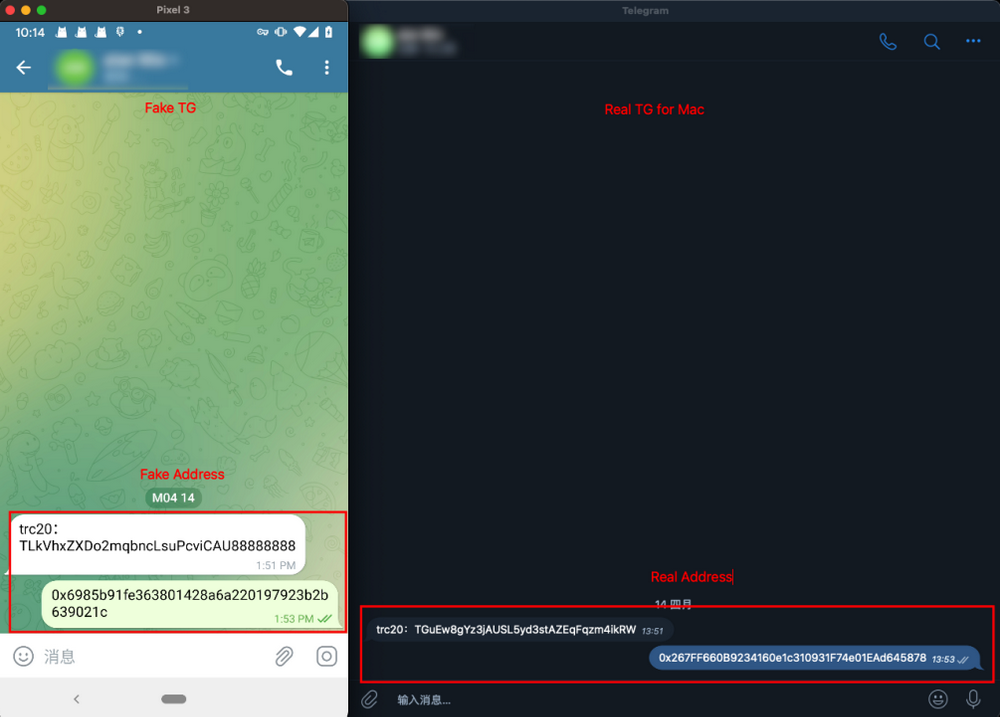

4.虛假應用

釣魚者也會透過虛假應用誘導使用者。例如當用戶下載安裝了釣魚者發布的假錢包,會導致其私鑰洩漏和資產遺失。有釣魚者曾修改過的Telegram安裝包,從而改變了接收和發送代幣的鏈上地址,導致了用戶資產的損失。

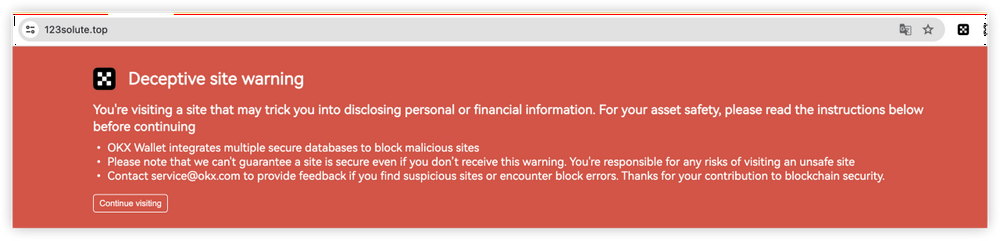

5.應對措施:OKX Web3錢包支援釣魚連結偵測及風險提醒

目前,OKX Web3錢包透過支援釣魚連結偵測及風險提醒,為幫助用戶更好地應對上述問題。例如,當使用者透過OKX Web3插件錢包使用瀏覽器造訪網站時,如果該網域為已知惡意域名,則會第一時間收到警告提醒。此外,如果使用者使用OKX Web3 APP在Discover介面存取第三方DAPP時,OKX Web3錢包將會自動針對網域進行風險偵測,如果為惡意域名,則會進行攔截提醒,禁止使用者存取。

錢包私鑰安全

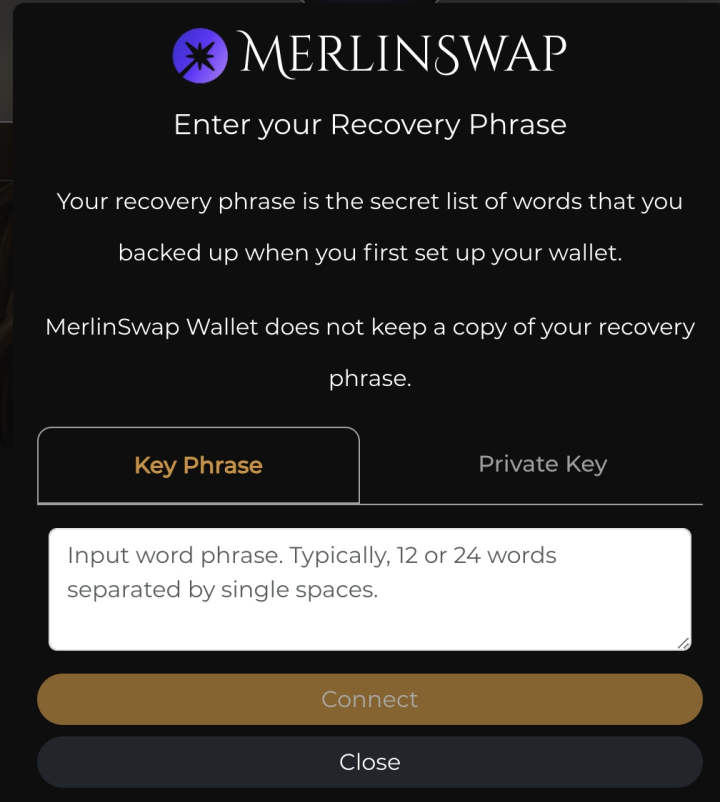

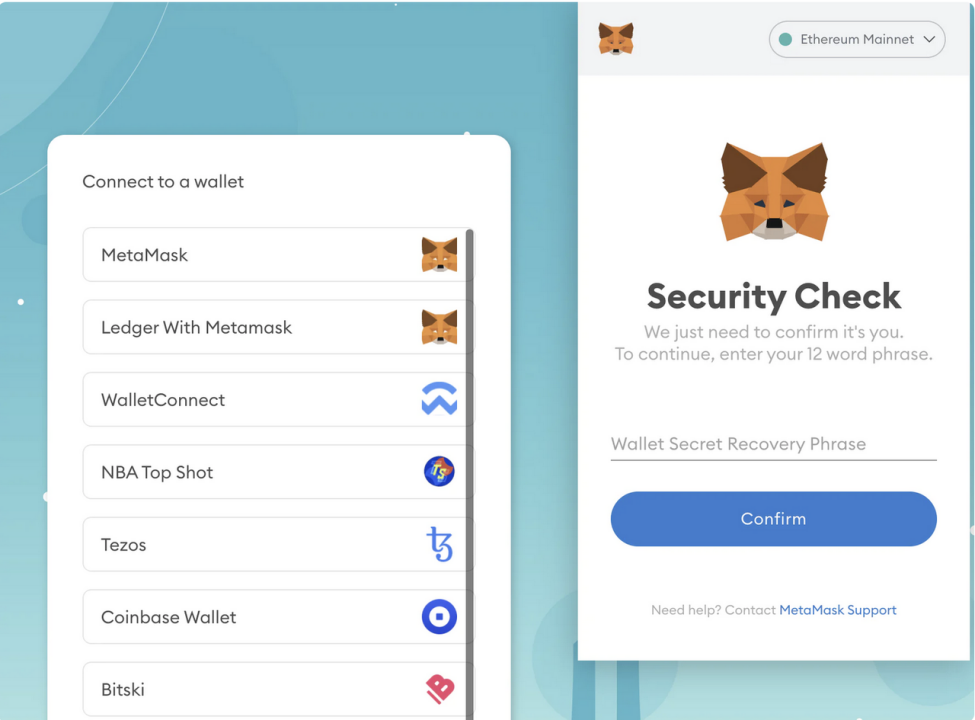

1、進行專案互動或資格驗證

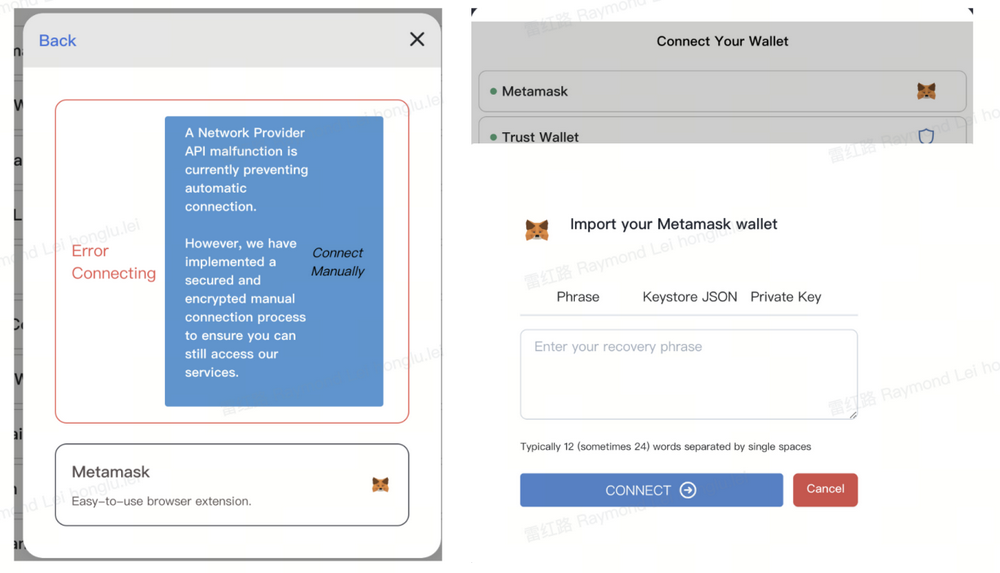

釣魚者會在使用者在進行專案互動或資格驗證時候,偽裝成插件錢包彈跳窗的頁面或其他任何網頁,要求使用者填寫助記字詞/私鑰,這類一般都是惡意網站,使用者應該提高警惕意識。

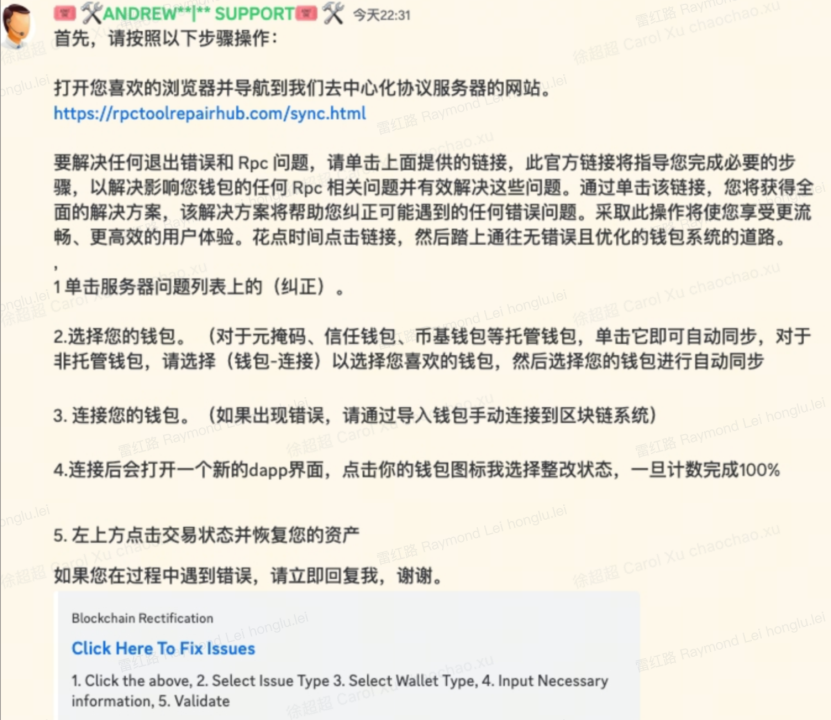

2、冒充項目方客服或管理員

釣魚者經常會冒充專案客服或Discord管理員,並提供網址讓使用者輸入助記詞或私鑰,這種情況說明對方是釣魚者。

3.其他助記詞/私鑰洩漏可能路徑

使用者助記詞和私鑰洩漏可能路徑有很多,常見的包括電腦被植入木馬病毒軟體、電腦使用了擼毛用的指紋瀏覽器、電腦使用了遠端控製或代理工具、助記詞/私鑰截圖保存相冊,但被惡意APP上傳、備份到雲端,但雲端平台被入侵、輸入助記詞/私鑰過程被監控、身邊人物理獲取到助記詞私鑰文件/紙、以及開發人員推送包括私鑰程式碼到Github等等。

總之,用戶需要安全地儲存和使用助記詞/私鑰,從而更好的保證錢包資產安全。例如,目前作為去中心化的自託管錢包,OKX Web3錢包上線iCloud/Google Drive雲端、手動、硬體等多種助記詞/私鑰備份方式,已成長為市面上支援私鑰備份方式較為全面的錢包,提供用戶較安全的私鑰儲存方式。在用戶私鑰被盜問題上,OKX Web3錢包已支援Ledger、 Keystone、Onekey 等較全面的主流硬體錢包功能,硬體錢包的私鑰存放在硬體錢包設備裡,由用戶自己掌握,從而保障資產安全。也就是OKX Web3錢包讓用戶透過硬體錢包安全管理資產的同時,又可以自由參與鏈上代幣交易、NFT市場和各類dApp專案互動等。此外,OKX Web3 錢包現已上線MPC無私鑰錢包、以及AA智慧合約錢包,協助用戶進一步簡化私鑰問題。

4大經典釣魚場景

場景1、竊取主鏈代幣

釣魚者往往會給惡意合約函數起名為Claim,SeurityUpdate等具有誘導性名字,而實際函數邏輯為空,從而只轉移用戶主鏈代幣。目前OKX Web3錢包已上線交易預執行功能,顯示該交易上鍊後資產及授權變化,進一步提醒用戶注意安全。另外,如果其交互合約或授權地址為已知惡意地址,則會進行紅色安全提醒。

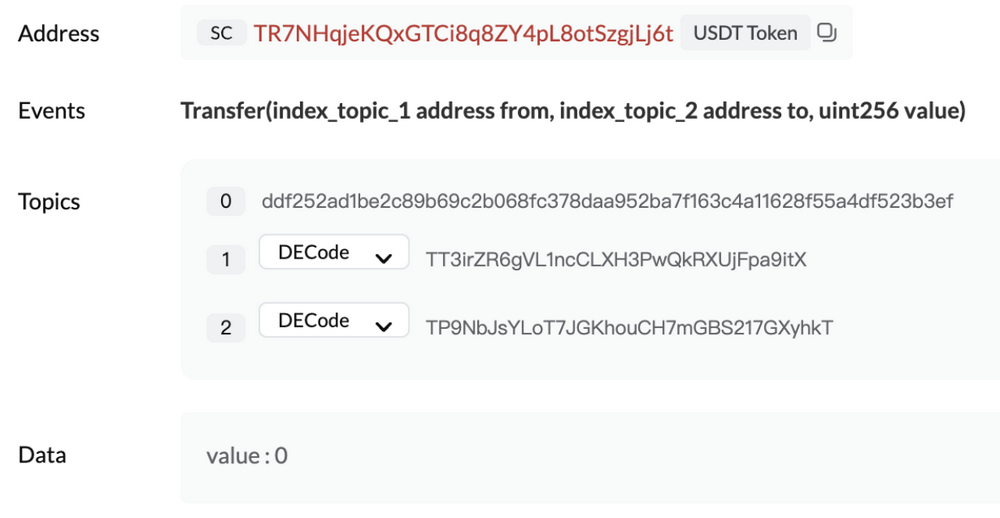

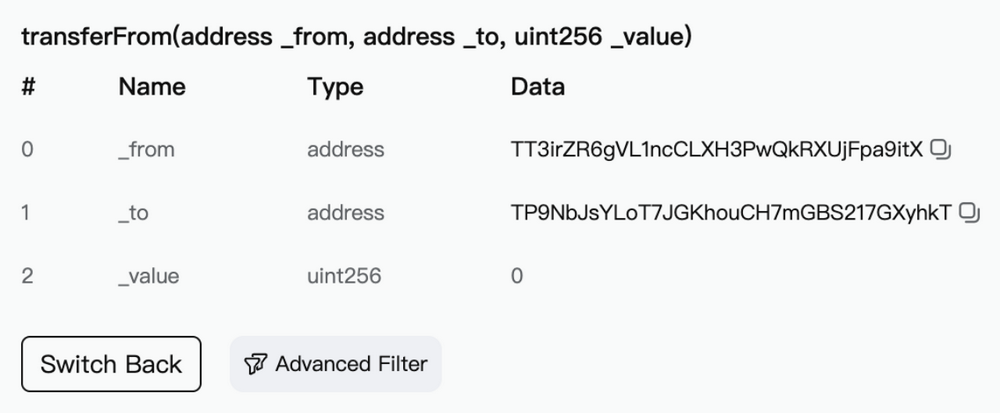

場景2、相似地址轉賬

當監測到有大額轉賬時,釣魚者會透過地址碰撞產生和接收地址首位若干位相同的地址,利用transferFrom進行0金額轉賬,或利用假USDT進行一定金額轉賬,污染用戶交易歷史,期望用戶後續轉帳從交易歷史拷貝錯誤地址,完成詐騙。

https://www.oklink.com/cn/trx/address/TT3irZR6gVL1ncCLXH3PwQkRXUjFpa9itX/token-transfer

https://tronscan.org/#/transaction/27147fd55e85bd29af31c00e3d878bc727194a377bec98313a79c8ef42462e5f

場景3、鏈上授權

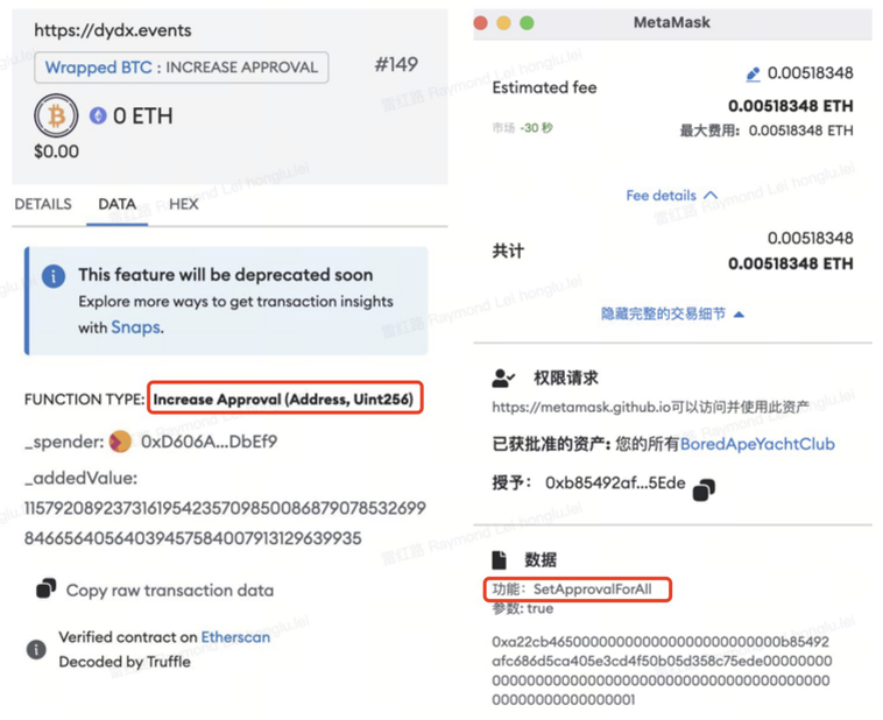

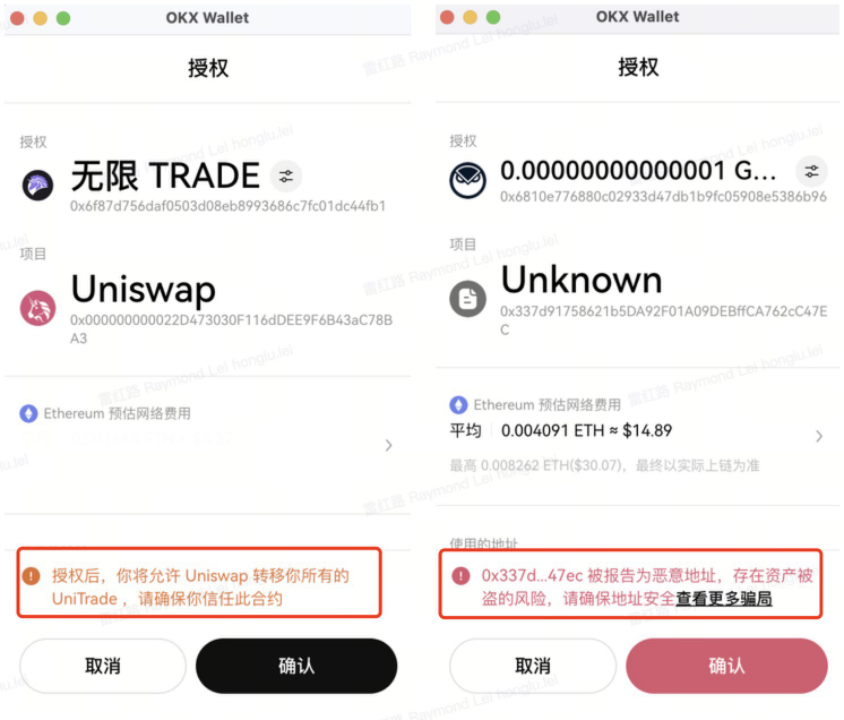

釣魚者通常會誘導使用者簽署approve / increaseAllowance / decreaseAllowance / setApprovalForAll 交易,以及升級使用Create2產生預先計算好的新位址,繞過安全偵測,從而騙取使用者授權相關。 OKX Web3錢包會針對授權交易進行安全提醒,請使用者註意此交易為授權相關交易,注意風險。另外,如果交易授權地址為已知惡意地址時,會進行紅色資訊提醒,避免用戶上當受騙。

場景4、鏈下簽名

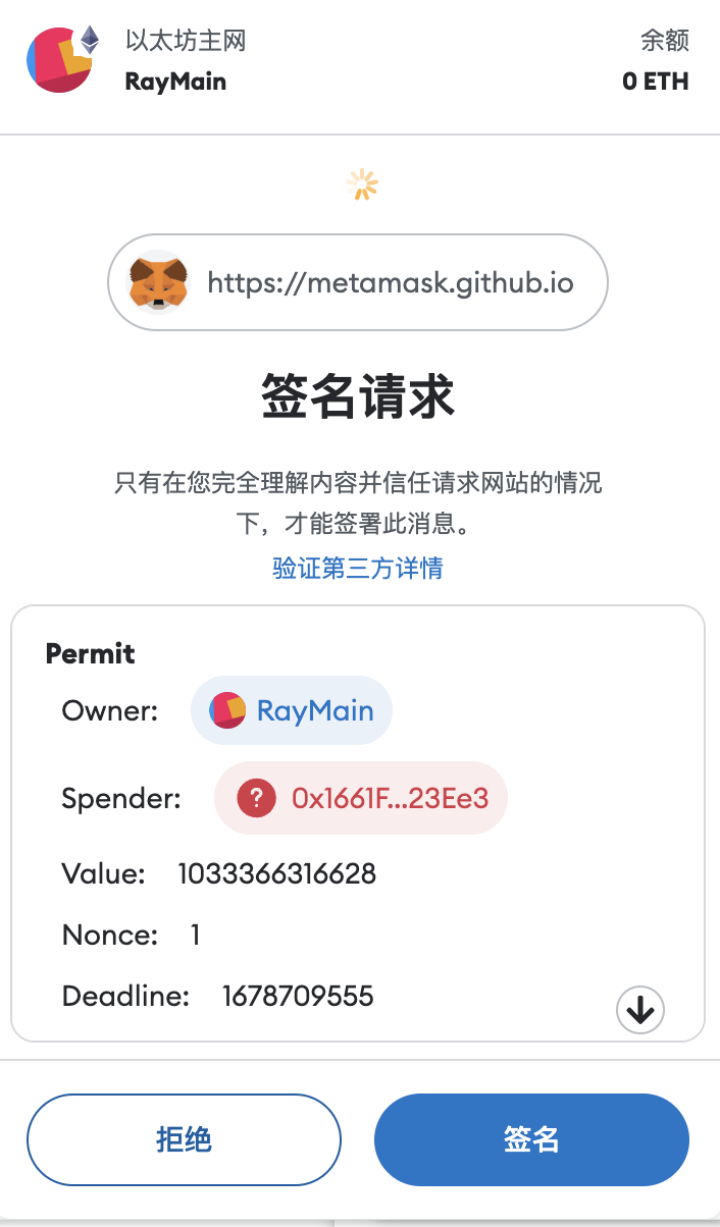

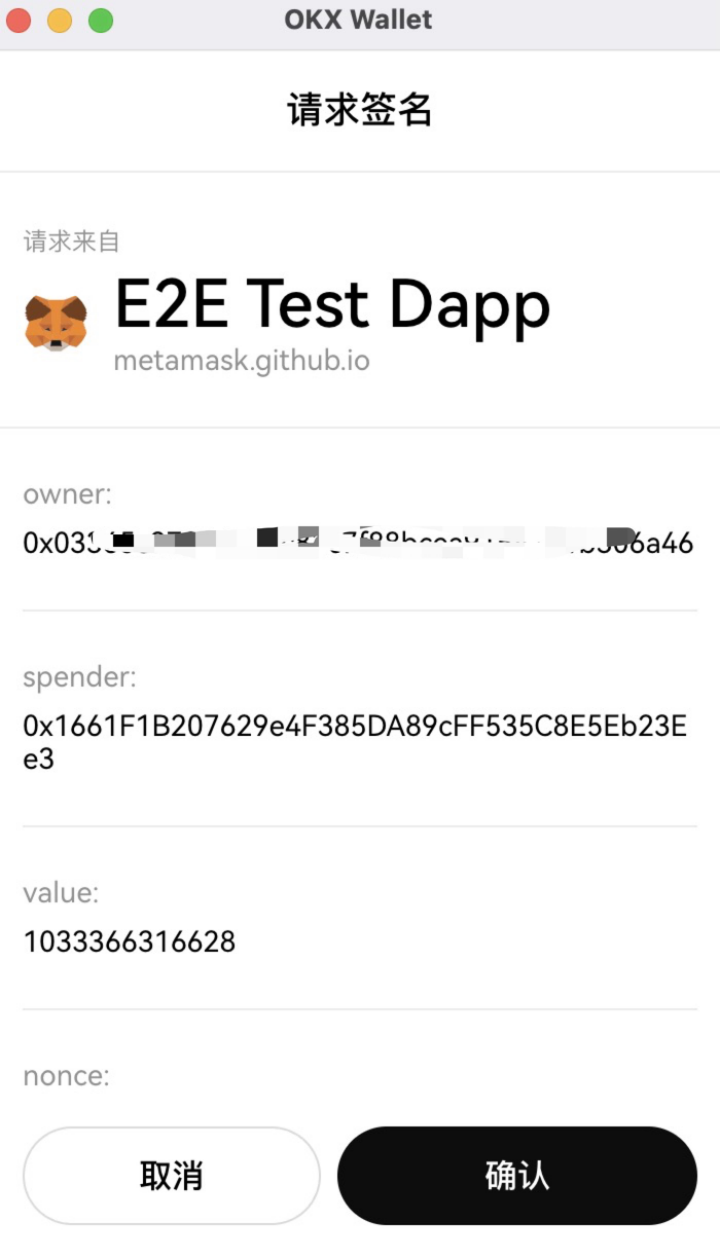

除了鏈上授權外,釣魚者還會透過誘導用戶進行鏈下簽名的方式進行釣魚。例如,ERC20代幣授權允許用戶授權給另外一個地址或合約一定額度,被授權地址可以透過transferFrom轉移用戶資產,而釣魚者就是利用這種特點進行詐騙。目前OKX Web3錢包正在針對此類場景開發風險提示功能,當使用者簽署離線簽章時,透過解析簽章授權位址,如果命中已知惡意位址,會對使用者進行風險提示。

其他釣魚場景

場景5、TRON帳號權限

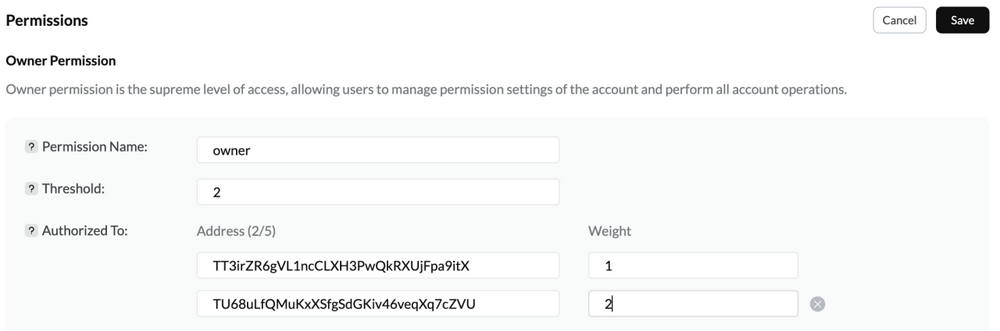

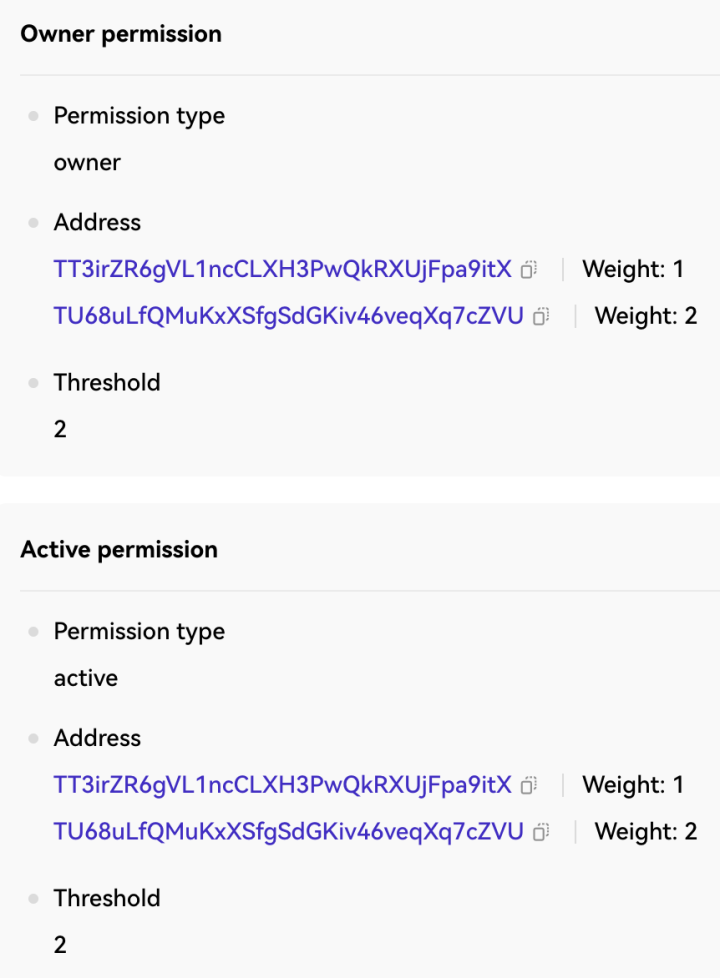

這類場景較為抽象,一般是釣魚者透過取得使用者TRON帳號權限來控制其資產。 TRON帳號權限設定和EOS類似,分為Owner和Active權限,並且可以設定類似多簽形式進行權限控制,如下權限設定Owner門限為2,兩個位址權重分別為1和2,第一個位址為用戶地址,權重為1無法單獨操作帳號。

https://tronscan.org/#/wallet/permissions

https://www.oklink.com/trx/tx/1fe56345873425cf93e6d9a1f0bf2b91846d30ca7a93080a2ad69de77de5e45f

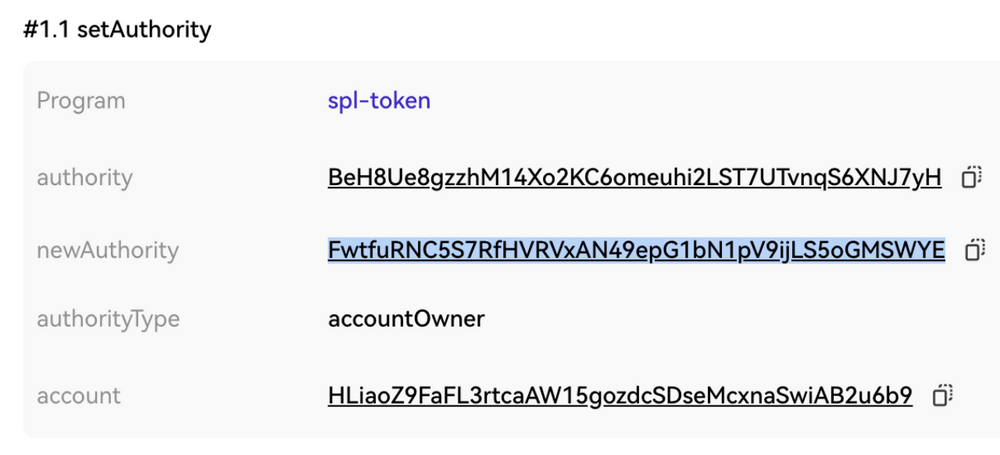

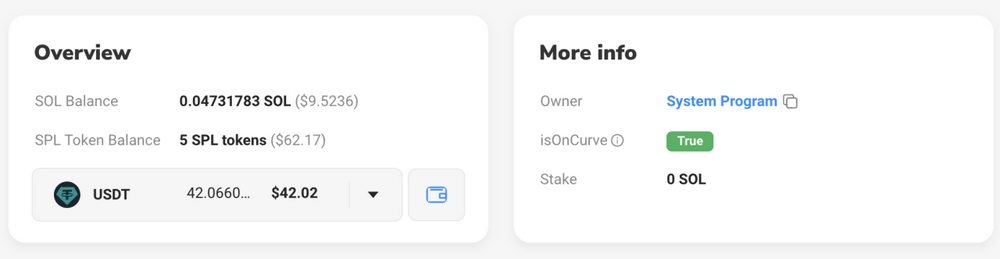

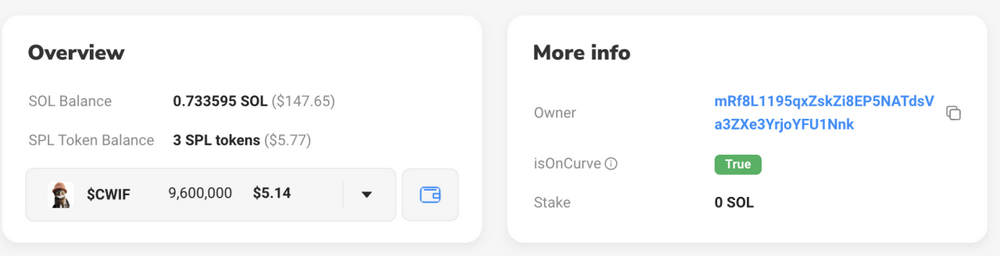

場景6、Solana代幣及帳號權限

釣魚者透過SetAuthroity修改代幣ATA帳戶Ownership,相當於代幣轉給了新的Owner地址。用戶被該方法釣魚後,資產轉移給釣魚方等等。此外,如果使用者簽署了Assign交易,其正常帳號的Owner將從System Program被修改為惡意合約。

場景7、EigenLayer呼叫queueWithdrawal

由於協議本身的設計機制等問題,也很容易被釣魚者利用。基於以太坊的中間件協議EigenLayer的queueWithdrawal調用,允許指定其他地址作為withdrawer,用戶被釣魚簽署了該交易。七天后,指定地址透過completeQueuedWithdrawal獲得用戶的質押資產。

探索鏈上世界,安全第一

安全使用Web3錢包是保護資產的關鍵措施,用戶應實際採取預防措施以防範潛在的風險和威脅。可以選擇業界知名的、經過安全審計的OKX Web3錢包、更安全便捷地探索鏈上世界。

總之,在鏈上世界,資產安全大於一切。

用戶需要謹記這3條Web3安全規則:不要在任何網頁填寫助記詞/私鑰、謹慎點擊錢包交易介面確認按鈕、以及推特/Discord/搜尋引擎獲得的連結可能是釣魚連結。