來源:Chainalysis,編譯:五銖,金色財經

2023 年勒索軟體事件和支付總額出現歷史性激增並非沒有阻力,因為2023 年和2024 年初針對勒索軟體參與者採取了重大行動,包括對Qakbot 惡意軟體以及LockBit 和ALPHV-BlackCat 勒索軟體進行顯著破壞。

同時,惡意軟體品種和服務的多樣化、對未來攻擊的再投資,以及在逆境中快速適應和重塑品牌的能力,都說明了勒索軟體生態系統中威脅行為者的彈性動態本質。

雖然破壞具有影響力,但勒索軟體附屬機構的持續存在對這些措施的持久有效性提出了挑戰。為了應對這一問題,公共部門和私營部門的共同努力至關重要。透過關注這些影響,可以提高針對勒索軟體威脅的長期效果。

勒索軟體:更容易部署,更難獲利

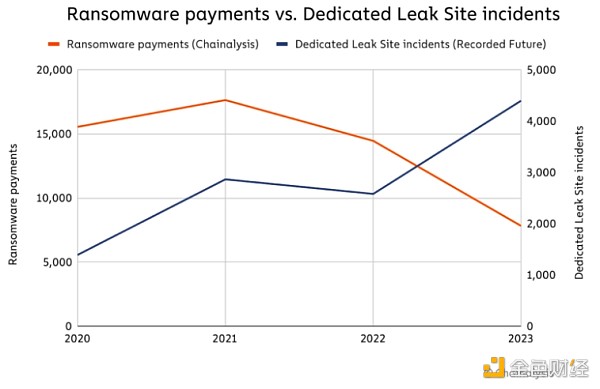

勒索軟體活動仍逐年增加。根據網路安全公司Recorded Future 對專用洩密網站(DLS) 的分析,2023 年贖金支付總額創下歷史新高,受害者人數增加了70%。

Recorded Future 的方法提供了受害者總數的更全面的估計,為評估全球攻擊規模提供了有價值的參考。 Recorded Future 的威脅情報分析師Allan Liska 說。 「需要指出的重要一點是,僅僅因為受害者出現在勒索網站上,並不意味著他們實際上是受害者——許多勒索網站因對受害者撒謊以在社交媒體上產生惡名而臭名昭著。 新團體經常使用這種策略來吸引更多附屬機構使用其RaaS 產品,但即使是一些經驗豐富的團體也會這樣做。

根據我們的數據,儘管2023 年攻擊數量激增,但涉及支付的勒索軟體攻擊卻下降了46%。從本質上講,雖然由於地下犯罪分子的專業化和進入門檻的降低,部署勒索軟體變得更加容易,但從這些活動中獲利可能更困難。 Coveware 等事件回應公司證實了這一趨勢,在上個季度所涉及的事件中,該公司僅支付了28% 的贖金。我們將付款下降的部分原因歸因於組織之間網路彈性的增強,使他們能夠更好地準備、防禦事件並從事件中恢復。

此外,公共和私營部門提供的未公開解密器(例如Rhysida 病毒的解密器)以及Hive 幹預等重大執法行動減少了在某些情況下支付贖金的需求,凸顯了向執法機構報告事件的價值。

Qakbot 的垮台:雖然影響很大,但營運商透過轉向新的惡意軟體來適應現狀

Qakbot(也稱為Qbot 或Pinkslipbot)自2008 年左右開始活躍,最初是一種銀行木馬,具有鍵盤記錄和複雜的網路釣魚技術,旨在竊取財務憑證。多年來,它已經顯著發展並擴展了其惡意功能,通常由TA570 和TA577 等組織精心策劃。

這種透過用於主要命令和控制通訊的廣泛殭屍網路實現的廣泛影響力,隨著美國司法部(DOJ) 於2023 年8 月宣布的具有里程碑意義的基礎設施盤查而面臨重大挫折。 「獵鴨行動」成功根除了與該殭屍網路相關的惡意軟體。 Qakbot 殭屍網路來自超過70 萬個系統,並追回了數百萬被勒索的加密貨幣。該行動由聯邦調查局(FBI)與國際執法機構合作並由私營部門合作夥伴的支持。

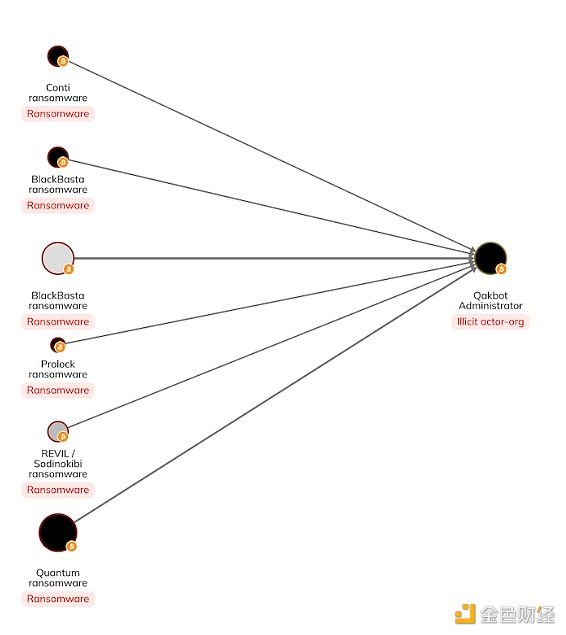

據觀察,Conti、Black Basta 和REvil 等幾個備受矚目的勒索軟體組織透過初始訪問代理(IAB) 使用Qakbot 作為初步感染途徑。這些活動造成了廣泛的損害,影響從企業、醫療保健系統到政府機構等實體。

在下圖中,我們看到Qakbot 管理員錢包直接和間接收到勒索軟體收益的刪減。

Conti、Prolock、Quantum、Sodinokibi/REvil 和Black Basta 等勒索軟體利用該載入程式進行了成功的勒索軟體攻擊。

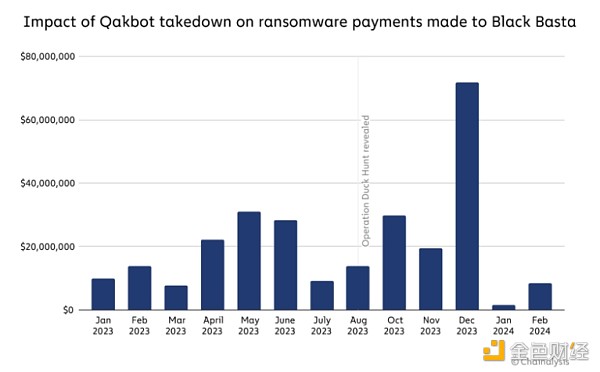

雖然Black Basta 勒索軟體在2023 年獲得了超過1.5 億美元的勒索軟體付款,但如果沒有Qakbot 的破壞,損失肯定會大得多。如下圖所示,繼4 月和5 月的高峰期之後,2023 年6 月Black Basta 勒索軟體付款急劇下降。

幾個月後,隨著Black Basta 找到替代方案,勒索活動似乎再次回升,但避免的損失是不可否認的。自8 月宣布關閉Qakbot 以來,與2022 年的勒索活動相比大幅下滑。

儘管Qakbot 被取締,但有證據表明Black Basta 已轉向新的惡意軟體並正在捲土重來。事實上,與Black Basta 相關的案件數量正創下歷史新高。

網路安全與合規公司Proofpoint 的威脅研究員凱爾西·梅里曼(Kelsey Merriman) 表示:「TA577 在電子犯罪領域的突出地位不僅僅是偶然的問題,而且證明了威脅行為者的適應能力。」 “憑藉活動規模、規避技術、TTP 變化、堅定不移的持久性以及勒索軟體的快速週轉,它仍然是該領域最大的威脅之一。 ——一些最大規模和迭代活動背後的多產參與者的操作仍在繼續,只是有新的惡意軟體。

此外,Qakbot 惡意軟體並沒有完全消失。自2023 年11 月下旬以來,Proofpoint已觀察到十多個極少量傳播Qakbot惡意軟體的活動。這些活動中的大多數並不歸因於被追蹤的威脅參與者,並且似乎正在測試未來可能使用的交付技術。值得注意的是,雖然TA577 在最近的活動中偏向Pikabot,但Proofpoint 觀察到TA577 在1 月僅進行了一次Qakbot 活動,然後又返回其他有效負載。

即使在惡意軟體遭受重大破壞之後,勒索軟體組織最終也適應並找到了替代方案,但對相關勒索軟體組織的活動並非沒有重大的操作摩擦。 Qakbot 背後的威脅參與者花了幾個月的時間重新組成。儘管「獵鴨行動」取得了顯著成功,但重要的是要承認惡意軟體即服務市場的豐富性。

LockBit 顛覆:深度滲透讓附屬機構陷入混亂

LockBit 於2020 年首次被觀察到,它作為勒索軟體即服務(RaaS) 運行,允許不良行為者使用其惡意軟體發動攻擊,加密並可能洩露受害者數據,除非支付贖金。根據Recorded Future 的數據,由於門檻較低,Lockbit 被認為是最多產的勒索軟體,其占2023 年資料外洩網站貼文的21%。

2024 年2 月,國家犯罪局(NCA) 和多國執法機構在私營部門情報的支持下開展了“克羅諾斯行動”,成功奪取了暗網上LockBit 網站及其黑客基礎設施的控制權。此次行動也導致他們的原始碼和加密貨幣帳戶被沒收。此外,NCA 還恢復了1000 多個解密金鑰,以幫助受害者恢復加密資料。兩人被捕,俄羅斯LockBit 附屬公司也受到製裁。

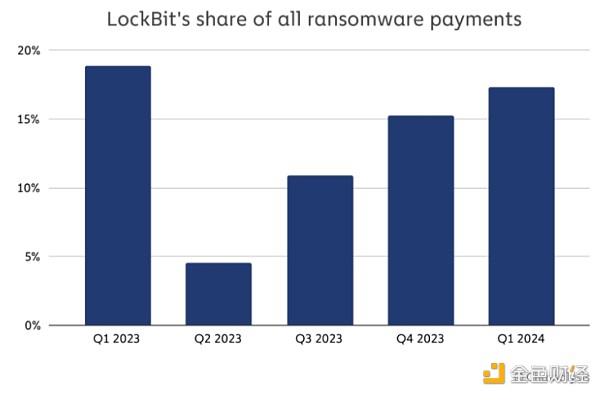

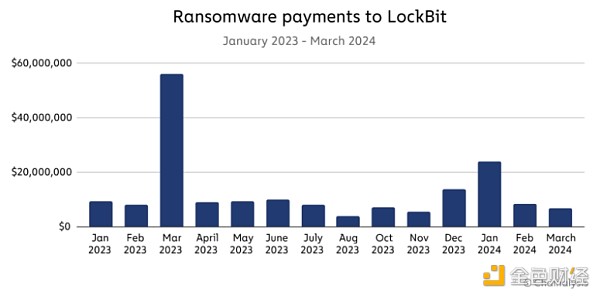

據FBI 稱,LockBit 與2000 多次攻擊有關,從2020 年1 月到2023 年5 月收到至少1.2 億美元的贖金。受害者包括地方政府、公立學校和緊急服務部門。在中斷之前,向LockBit 支付的款項佔勒索軟體支付總額的15% 以上。

在下圖中,我們可以看到這種中斷大大減少了對LockBit 的付款。

這次行動不僅僅是關閉網站:它涉及精心策劃的滲透,損害了LockBit 社區內的基本信任,嚴重破壞了LockBit 的運作並使其附屬機構陷入混亂。

儘管如此,這位所謂的LockBit 領導人堅稱,儘管遭遇了挫折,但他還沒有結束,並承諾繼續進行駭客攻擊。威脅情報平台Analyst1 首席安全策略師 Jon DiMaggio 表示:「LockBit 一如既往地捲土重來,發布了新的受害者名單,並聲稱發布了新的勒索軟體變種用於其勒索活動。 」 取締可能不會永久結束LockBit 團伙的運作,但它肯定會減慢他們的速度並使其花費更多時間和金錢。更重要的是,它損害了營運的完整性,從而削弱了他們招募頂級附屬公司的能力,至少目前是如此。 」

儘管行動已經結束,但調查可能仍在繼續。 NCA 識別並分析了數百個活躍錢包,並確定了2200個比特幣——價值近1.1億美元——在未使用的LockBit勒索軟體收益中仍有待洗錢。

BlackCat:勒索軟體rugpull 剖析

ALPHV/BlackCat RaaS 是2021 年11 月出現的高度活躍的勒索軟體家族。該組織採用常見的RaaS 模型進行操作,向附屬機構提供惡意軟體,同時收取一定比例的贖金。

BlackCat 因其透過竊取憑證來獲得初始存取權限的方法而臭名昭著,並對包括石油公司、學校和醫院在內的眾多全球組織發起了攻擊。他們的策略非常激進,通常涉及雙重或三重勒索方法,包括分散式阻斷服務(DDoS) 威脅,並且他們引入了創新策略,例如建立公共資料外洩網站,以加大對受害者的付款壓力。

2023 年12 月,司法部宣布中斷BlackCat,向受害者提供300 個解密金鑰,節省了約6,800 萬美元的付款,但BlackCat 得以重組。

根據報道,2024 年3 月,在UnitedHealth 旗下Change Healthcare 部門支付了2,200 萬美元的贖金後,BlackCat 勒索軟體組織在一場退出騙局後消失了。在收到所謂的付款後,BlackCat 在其暗網網站上展示了執法部門扣押通知,表明其業務已被強行終止。這被管理員揭穿為一個詭計,目的是為了在不給聯營公司80-85% 的應得份額的情況下將數百萬美元的付款裝進自己的口袋。

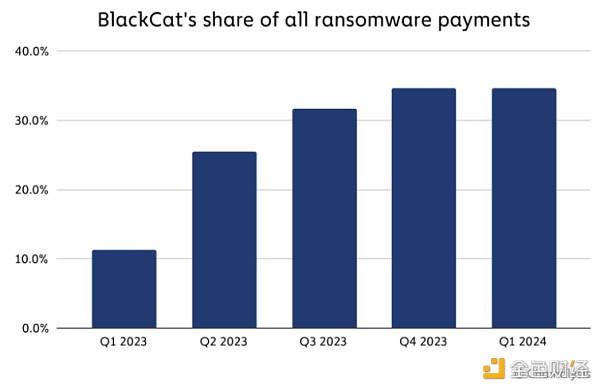

BlackCat 的退出標誌著勒索軟體支付生態系統的重大破壞,因為該組織在退出騙局之前捕獲了所有勒索軟體支付的30% 以上,如下圖所示。截至2023 年底,BlackCat 是營收最高的RaaS。

退出騙局的影響對於該集團未來的任何迭代來說都不是好兆頭。即使是勒索軟體生態系統的狂野西部也有自己的犯罪道德準則,勒索軟體附屬機構將其安全性以及通常的收入委託給他們選擇加入的勒索軟體操作。這起事件嚴重損害了該組織的聲譽,或許更普遍的是,它為勒索軟體即服務商業模式埋下了懷疑的種子。

適應、多元:勒索軟體攻擊者如何應對破壞

雖然勒索軟體支付和活動的減少證明,中斷會導致勒索軟體團體的運作摩擦和混亂,但勒索軟體模式固有的靈活性允許勒索軟體供應鏈的附屬機構和成員轉向新的策略,包括將以前受害者的被盜資料貨幣化。

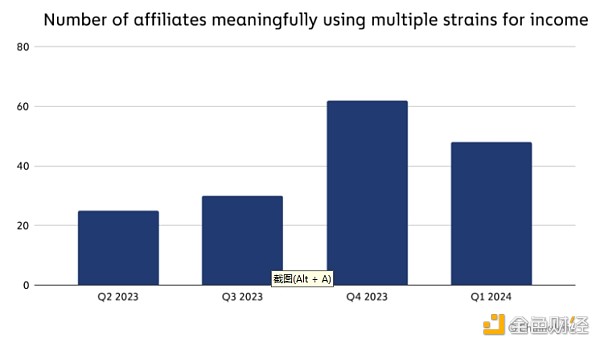

我們注意到一個趨勢:附屬機構使用的病毒數量似乎一直在增加。這表明需要一段時間的實驗和適應,旨在規避未來的干擾。

儘管2024 年第一季使用多種病毒獲取收入的附屬公司數量有所下降,但仍保持在較高水準。這可能意味著面臨顛覆的附屬公司正在測試新的病毒,擺脫被破壞的病毒。

持久的挑戰在於勒索軟體參與者的適應性。對於附屬公司來說,改變病毒的成本相對較低,而且他們可以靈活地做到這一點。增加關聯公司感知風險、不信任和營運停機時間的行為可能對其活動產生持久影響。

我們先前在2024 年加密貨幣犯罪報告中引用了參與勒索軟體活動的新威脅行為者資料中的訊號。到2024 年,我們將繼續監控附屬機構和前附屬機構的行為,以及最近發生的事件對其風險計算和繼續參與勒索軟體的決定的影響。

勝利不斷積累,但針對勒索軟體的戰爭仍在繼續

打擊勒索軟體的鬥爭以公共和私營部門之間的重大破壞和具有歷史影響力的合作為標誌,突顯了犯罪網絡的直接影響與長期適應性之間的複雜關係。

儘管據報道,攻擊數量有所增加,但贖金金額持續減少,反映出受害者越來越不願意遵守網路犯罪分子的要求。各組織對資助犯罪活動的製裁和更廣泛的厭惡反映了一種不斷變化的情緒,即支付贖金越來越被認為是不可接受或不必要的。

創新的破壞策略涉及針對網路犯罪生態系統各個部分的整體政府方法——從基礎設施到洗錢機制,再到逮捕、制裁和資產扣押,以及區塊鏈情報工具的使用,對於理解網路犯罪生態系統並抵銷附屬機構的適應機制至關重要。持續的受害者報告以及與執法部門的合作可以提供有價值的情報,正如我們在去年所看到的那樣,並可能為受害者提供阻止他們支付贖金的解密器。為此,Chainalysis 網路威脅情報主管傑奎琳·伯恩斯·科文(Jacqueline Burns Koven) 在美國眾議院金融服務委員會關於勒索軟體的聽證會上作證。在作證期間,科文不僅談到了所需的創新顛覆策略,還談到了公私夥伴關係和雙向資訊共享的重要性。