背景

錢包在Web3 世界中扮演著至關重要的角色,它們不僅是數位資產的儲存工具,也是用戶進行交易和存取DApp 的必要工具。在上一期Web3 安全入門避坑指南中,我們主要介紹了錢包的分類,並列舉了常見風險點,幫助讀者形成基本的錢包安全概念。隨著加密貨幣和區塊鏈技術的普及,黑產也盯上了Web3 用戶的資金,根據慢霧安全團隊收到的被盜表單,可以看到有許多用戶是因下載/購買假錢包而被盜。因此,本期我們將探討為何下載/購買到假錢包,以及私鑰/助記詞的外洩風險,也將提供一系列的安全建議,幫助用戶保障資金安全。

下載到假錢包

由於許多手機不支援Google Play Store 或是因為網路問題,很多人會從其他方式下載錢包,例如:

第三方下載站

有些用戶會透過第三方下載站如apkcombo、apkpure 等下載錢包,這些網站往往標榜自己的App 是從Google Play Store 鏡像下載的,但是其真實安全性如何呢?慢霧安全團隊曾對Web3 假錢包第三方來源進行調查分析,結果顯示第三方下載站apkcombo 提供的錢包版本其實並不存在。一旦用戶在開始介面建立錢包或匯入錢包助記詞,假錢包就會將助記詞等資訊發送到釣魚網站的服務端。

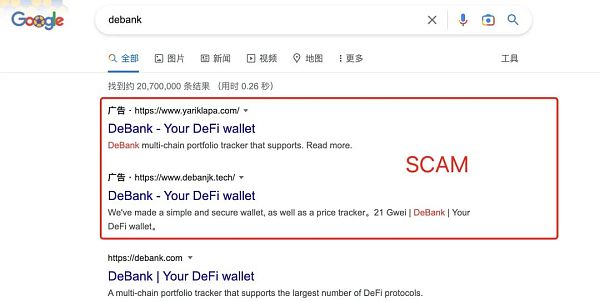

搜尋引擎

搜尋引擎的結果排名是可以買到的,這也就導致出現過假官網排名還比真官網靠前的情況,因此不建議用戶直接透過搜尋引擎搜尋錢包,然後點擊排名靠前的連結來下載錢包,這樣很有可能會進到一個假官網,然後下載到一個假錢包。用戶在不清楚官網網址是什麼的情況下,僅憑網站的展示頁面很難判斷出這是不是個假網站,因為騙子製作出的假網站與真官方網站極為相似,可以以假亂真,因此,也不建議用戶在推特或其他平台上點擊其他用戶分享的鏈接,這種多為釣魚鏈接。

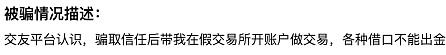

親友/殺豬盤

區塊鏈黑暗森林裡要保持零信任,你的親友或許並沒有要害你的想法,但是他們下載到錢包可能是假的,只是暫時還沒有被盜,所以如果你通過他們分享的二維碼/連結下載錢包,那麼也有可能下載到假錢包。

慢霧安全團隊收到過多份殺豬盤事件的被盜表單,騙子的套路往往是先獲取受害者信任,然後引導受害者參與加密貨幣投資並分享假錢包的下載鏈接,最後結局是受害者即被騙了感情,又損失了資金。因此,廣大用戶應對網友保持警惕,特別是對方拉你投資或發不明連結給你時,不要輕信。

Telegram

在Telegram 上,透過搜尋知名錢包,我們發現了一些虛假官方建立的群組,騙子會自稱該群是某錢包的官方頻道,甚至在群內提醒廣大用戶認準唯一官方官網鏈接,然而這些鏈接都是假的。

應用程式商城

需要特別提醒的是,官方應用程式城裡的應用程式不一定安全,一些不法分子透過購買關鍵字排名引流等方式誘導用戶下載詐欺App,請廣大讀者註意甄別。

那麼,用戶怎麼做才能避免下載到假錢包呢?

官網下載

找真官網的能力不只在下載錢包時會用到,用戶後續參與Web3 專案時也會用到,所以我們在這裡講下如何找到正確的官網。

用戶或許會直接在推特上搜尋項目方,然後根據追蹤人數、註冊時間、有沒有藍標或金標來判斷這是不是官方號,然而這些都是可以造假的,此前我們就在真假項目方| 警惕評論區高仿號釣魚這篇文章裡給大家講過出售高仿號的黑灰產。因此,建議新入門的小白先在推特上關註一些行業內的安全公司、安全從業者、知名媒體等,看看他們有沒有關注你找到的官方號碼。

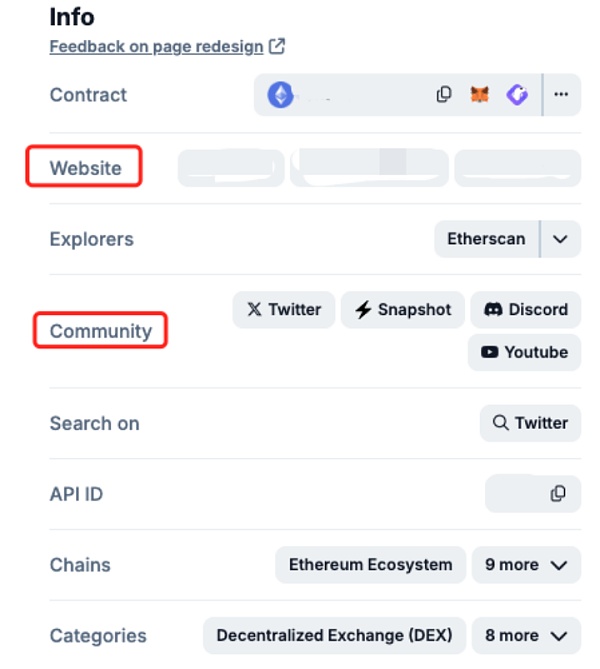

(https://twitter.com/DefiLlama)

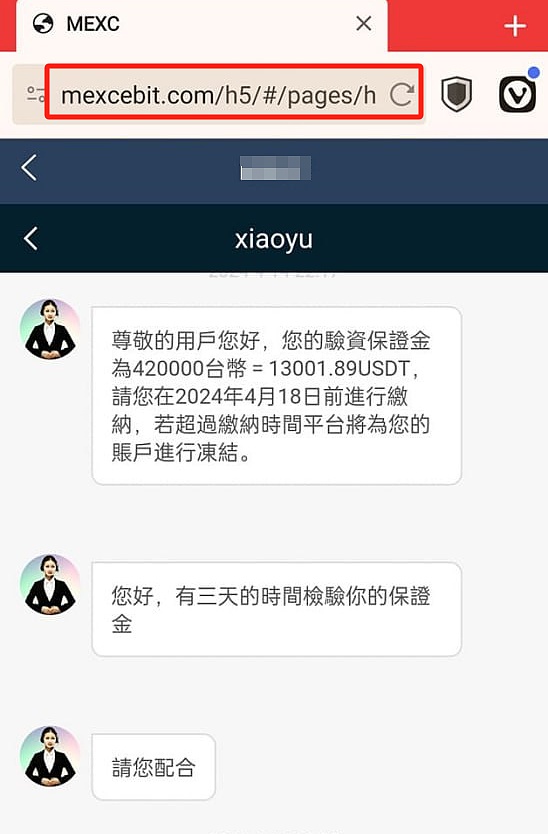

透過上述方法,用戶大概率找到了真的官方推特號,但是我們還需要做多方驗證,畢竟官方推特號被黑事件屢見不鮮,黑客還會把官方號上掛的官網鏈接替換成假官網鏈接,因此用戶需要把剛找到的官網連結跟著透過其他管道(如DefiLlama, CoinGecko, CoinMarketCap 等)找到的連結比較:

(https://defillama.com/)

(https://landing.coingecko.com/links/)

找到並確認好官網鏈接後,建議用戶把鏈接保存到書籤,這樣下次可以直接從書籤中找到正確的鏈接,而不用每次都重新找和確認,減少進入假官網的概率。

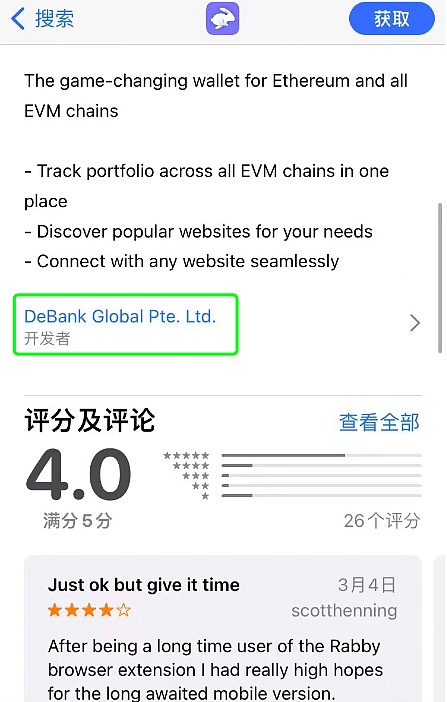

應用程式商城

用戶可以透過官方應用程式商城如Apple Store,Google Play Store 等下載錢包,但是在下載前,一定要先查看應用開發者信息,確保其與官方公佈的開發者身份一致,還可以參考應用評分、下載量等資訊。

官方版本校驗

看到這裡的部分讀者或許會想,那該如何驗證自己下載到的錢包是不是真錢包呢?使用者可以做檔案一致性校驗,這個操作是透過比較檔案的雜湊值來確定檔案是否在傳輸或預存過程中發生了變更。使用者只需要將先前下載到的apk 檔案拖入檔案雜湊驗證工具中,這個工具就會使用雜湊函數(如MD5、SHA-256 等)產生檔案的雜湊值,如果這個值與官方給出的哈希值匹配,則是真錢包;如果不匹配,則是假錢包。如果用戶驗證出自己的錢包是假的話該怎麼做呢?

1. 首先要確認洩漏的範圍,如果只是下載了假錢包但沒有輸入私鑰/助記詞,那麼只需刪除該應用程式並重新下載官方版本即可。

2. 如果私鑰/助記詞已經導入到了假錢包,意味著私鑰/助記詞已經洩露,請到官網下載正版錢包並導入私鑰/助記詞,新建一個地址來快速轉移可轉移的資產。

3. 如果您的加密貨幣不幸被盜,我們將免費提供案件評估的社區協助服務,僅需要您按照分類指引(資金被盜/遭遇詐騙/遭遇勒索)提交表單即可。同時,您提交的駭客地址也將同步至InMist 威脅情報合作網路進行風控。 (註:中文表單投稿至https://aml.slowmist.com/cn/recovery-funds.html,英文表單投稿至https://aml.slowmist.com/recovery-funds.html)

購買到假硬體錢包

以上說的情況是為什麼會下載到假錢包和解決措施,我們再來談談為什麼會買到假硬體錢包。

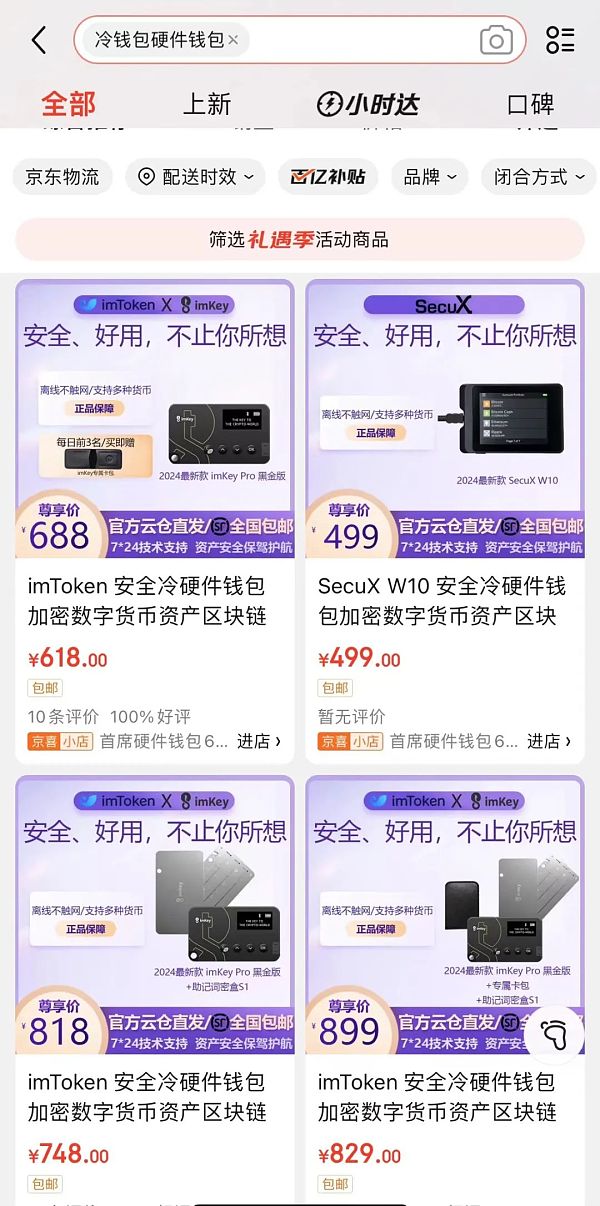

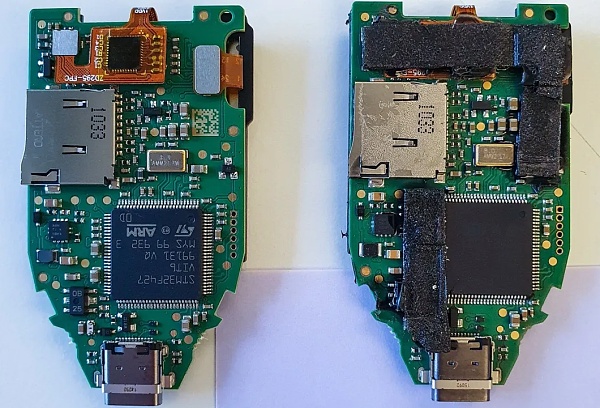

有些用戶選擇在線上商城購買硬體錢包,但是這種非官方授權店舖的硬體錢包有非常大的安全隱患,因為在錢包到用戶手上之前,會經多少人之手,內部組件是否被篡改過,這些都是不確定的。如果內部組件被竄改了,從外表和功能上是很難看出問題的。

(https://www.kaspersky.com/blog/fake-trezor-hardware-crypto-wallet/48155/)

以下是我們提供的一些應對硬體錢包供應鏈攻擊的方法:

官方管道購買:這是解決供應鏈攻擊最有效的辦法。不要從非官方管道購買硬體錢包,如線上商城,代購,網友等。

檢查外觀:拿到錢包後先檢查外包裝是否有被破壞過的痕跡,這是最基本的,雖然黑客大概率不會在這一步就暴露。

官網真機驗證:部分硬體錢包提供官網真機驗證服務,用戶初始化錢包時,設備會提示使用者進行官網真機驗證。若運送過程中設備被竄改,將無法透過官網真機驗證。

拆機自毀機制:可以選擇購買具有拆機自毀機制的硬體錢包,當有人試圖打開硬體錢包並篡改內部組件時,會觸發自毀機制,安全晶片內的敏感資訊將全部自動擦除,設備也將無法繼續使用。

私鑰/助記詞外洩風險

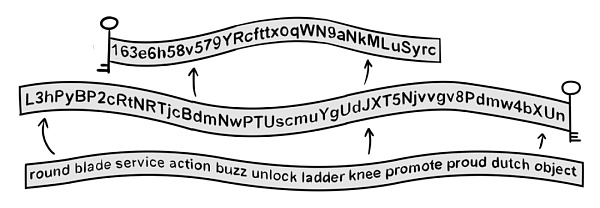

透過上述內容,大家應該學會怎麼下載或購買到真錢包了,那麼如何保管好私鑰/助記詞又是一個問題。私鑰/助記詞是恢復錢包和控制資產的唯一憑證。私鑰是由字母和數字組成的64 位長度的十六進位字串,助記詞則一般由12 個單字組成。慢霧安全團隊在此提醒,如果私鑰/助記詞洩露,錢包資產就極有可能被盜,我們來看幾個導致私鑰/助記詞洩露的常見原因:

保密不當:用戶可能會把私鑰/助記詞告訴親友,讓他們幫忙保存,結果資金被親友盜走。

網路儲存或傳輸私鑰/助記詞:有些用戶儘管知道私鑰/助記詞不應該被告訴給別人,但他們會透過微信收藏、拍照、截圖、雲端儲存、備忘錄等方式來保存私鑰/助記詞。一旦這些平台帳號被駭客收集並成功攻破,私鑰/助記詞很容易被盜取。

複製貼上私鑰/助記詞:許多剪貼簿工具和輸入法會將使用者的剪貼簿記錄上傳到雲端,使得私鑰/助記詞暴露在不安全的環境中。而且,木馬軟體也可以在用戶複製私鑰/助記詞時盜取剪貼簿中的信息,因此,不建議用戶複製貼上私鑰/助記詞,這個看似沒有什麼問題的行為實際上存在很大的洩漏風險。

那麼該如何避免私鑰/助記詞外洩呢?

首先,不要將私鑰/助記詞告訴任何人,包括親友。其次,盡量選擇實體媒體保存私鑰/助記詞,避免駭客透過網路攻擊等手段取得私鑰/助記詞。例如,將私鑰/助記詞抄寫到品質好的紙上(還可以塑封)或使用助記詞密盒來保存。另外,設定多重簽章、分散儲存私鑰/助記詞等方式也可以提升私鑰/助記詞的安全性。關於如何備份私鑰/助記詞,大家可以閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main /README_CN.md。

總結

本期文章主要解釋了下載/購買錢包時的風險,找到真官網和驗證錢包真偽的方法,以及私鑰/助記詞的洩漏風險。希望本期內容可以幫助大家走穩進入黑暗森林的第一步,下期我們將講解使用錢包時的風險,如被釣魚、簽名、授權風險,歡迎追更。 (Ps. 本文所提及的品牌及圖片,僅作輔助讀者理解之用,不構成推薦與保證)。