2024年5月13日晚間,CertiK團隊監測到Solana鏈上一可疑地址:9ZmcRsXnoqE47NfGxBrWKSXtpy8zzKR847BWz6EswEaU(後文統稱「小九」)

小九從5月12日到13日,總共在鏈上發起了約64筆rug pull(退出騙局),每幾分鐘就有一個。在這短短不到24小時裡,小九共損失金額272個SOL,價值約4.59萬美元。

01、高投入低迴報:揭秘小九的操作手法

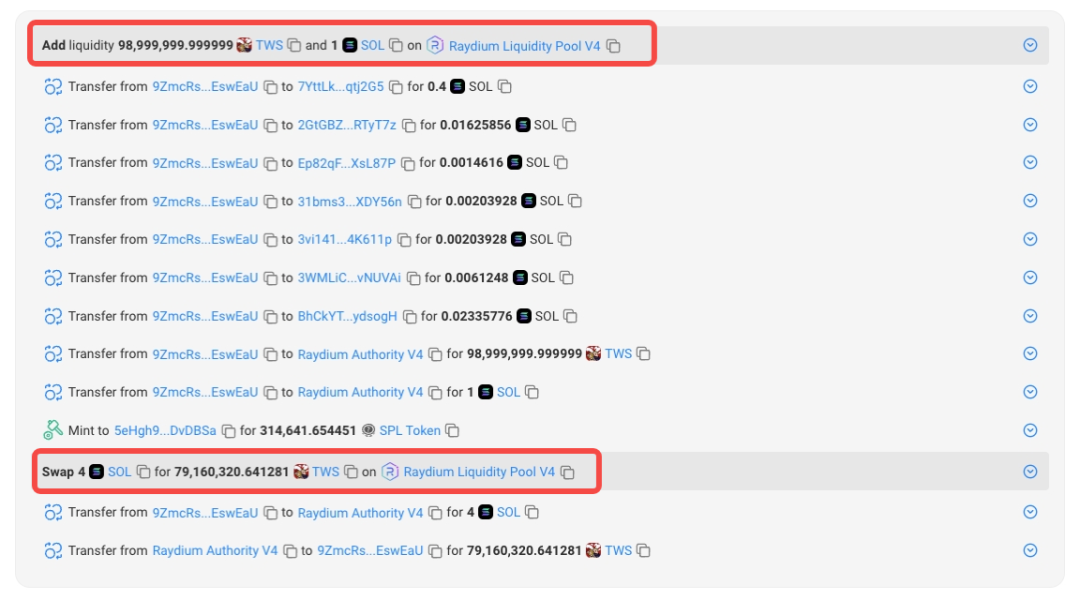

那麼小九究竟是怎麼操作的呢?我們以小九部署的最後一個meme TWS為例。 UTC時間5月13日4點05分,小九鑄造了99,999,999個TWS。 13點18分,小九在Raydium上部署了一個TWS/SOL的流動性池,注入98,999,999.99個TWS和1個SOL;隨後,又立即用4個SOL拉盤。

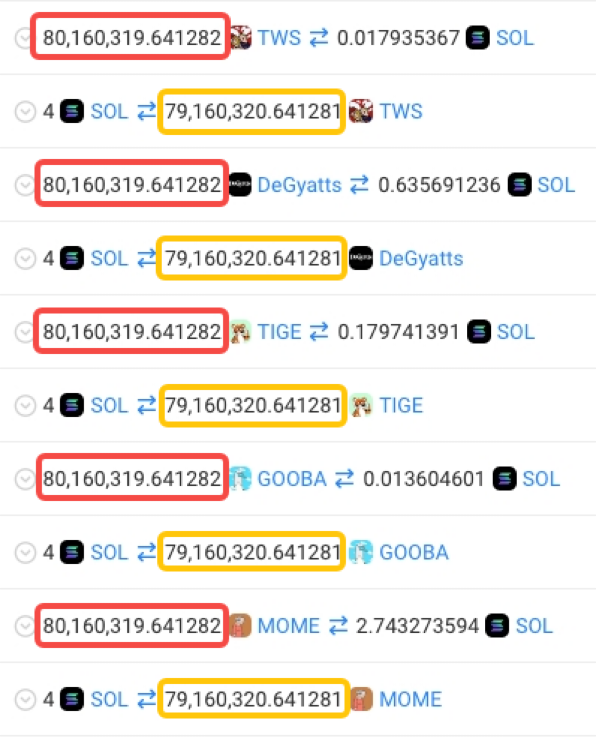

13點22分,也就是4分鐘以後,小九將80,160,319.64個TWS換回0.018個SOL後離場。這樣的交易每隔幾分鐘就會發生一次,而小九一直“高投入低迴報”,每個池子投入5到10個SOL,最後收回遠小於成本的SOL,近半數交易的虧損率都在90%以上。

而從交易記錄中,我們不難看出,小九是有意而為之,因為其每次操作,甚至操作的代幣數量都一模一樣。

02、資金謎題:誰在從中獲利?

如果小九在虧錢,那誰在賺錢?

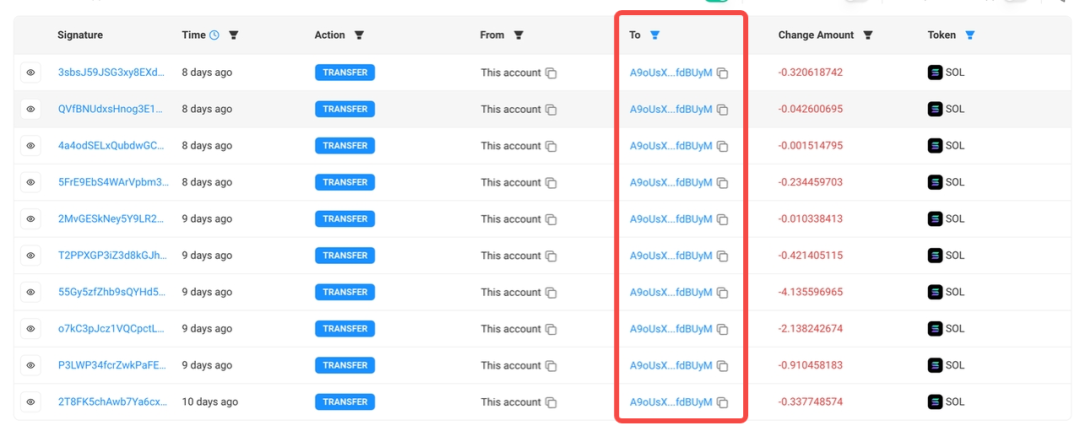

追蹤小九的“交易流水”

為了找到答案,首先,我們對小九所有的transfer進行了統計和分析,得到了一份「交易流水」。在這份流水中,找到了小九資金主要流向的地址:

6kt6xT6nZGGmPzJPrQtKPqNrdj5CoiVCuD2xuGQvxJ5Q(小六)

A1bQt2v8NUi3DghZRu8cC6LcpdXHPURDKkrV6v9mCtVC(A1)

操作帳戶:小六

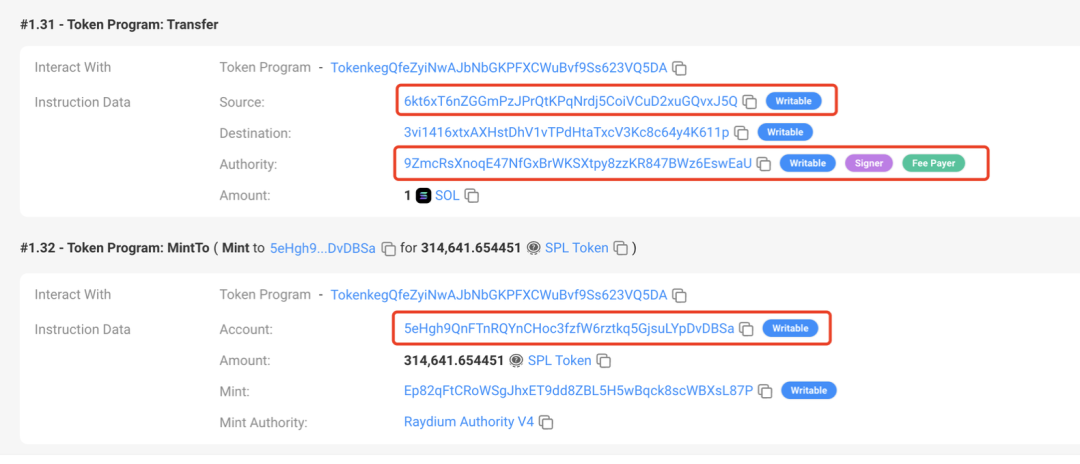

小六是小九資金的主要流向地址,累計從小九處獲得了約272個SOL。然而,小六是小九的子帳戶(SOL Token Account)。小九透過小六來為meme池加流動性,炒交易量。

下圖是一筆小六和小九的關聯交易,小九發起交易(為池子添加流動性),透過小六付款,將LP token mint給了另一個地址(5eHgh9QnFTnRQYnCHoc3fzfW6rztkq5GjsuLYpDvDBSa)。而這個5eHgh,根據鏈上分析,也是由小九創建的,只用於臨時持有LP token。在對應的meme被rug pull之後,5eHgh也被銷毀。

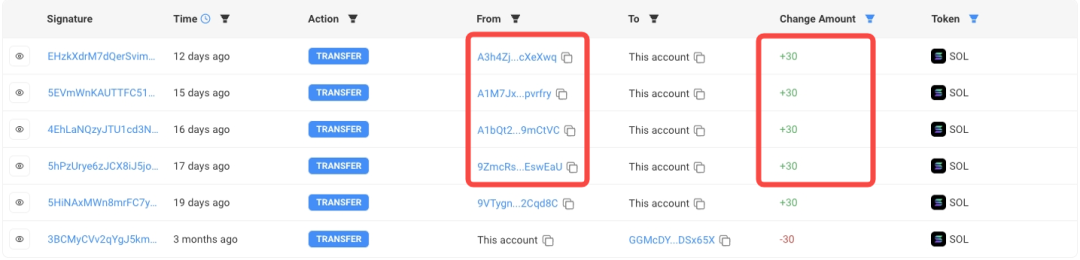

繼任者:A1

A1是資金流入第二大的地址,也比較特殊。 A1是小九的繼任者,小九在鏈上的最後一筆交易是發給A1的。而A1不僅繼承了小九的6.4個SOL,也繼承了小九的事業。在5月13日至15日期間,A1不斷在鏈上製造rug pull(共83起)。

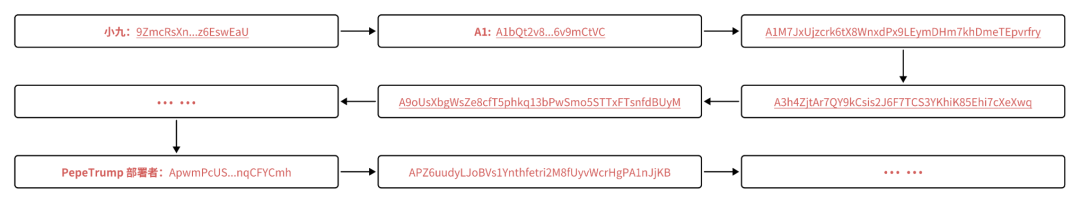

同樣地,透過反覆的流水分析,我們找到了A1的子帳戶,和它的下一任繼任者,和它的下下…一任繼任者。

03、接力遊戲:都是一夥的

根據CertiK的追踪,rug puller們的接力順序如下:

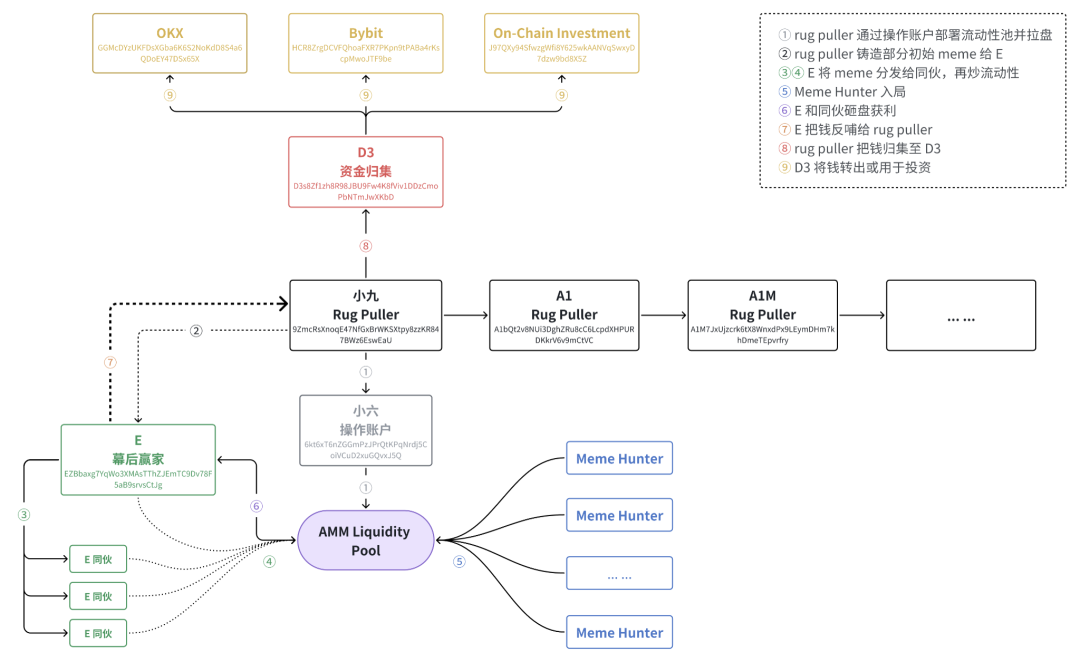

透過對上述地址的交易對手和資金流水進行橫向對比,我們發現了更多有趣的事情。有70個地址同時與多個rug puller地址都有資金往來。其中,我們鎖定了兩大主要地址:

EZBbaxg7YqWo3XMAsTThZJEmTC9Dv78F5aB9srvsCtJg(E)

D3s8Zf1zh8R98JBU9Fw4K8fViv1DDzCmoPbNTmJwXKbD(D3)

幕後贏家:E

E是交易量第二大的地址,與上述rug puller間有110.88SOL的資金往來。根據鏈上數據分析,E大量參與了rug puller們的meme騙局,並從交易中獲利。 E最近參與的一個meme是Pepe Trump,獲利48美元(資料來源:dexscreener)。類似地,E在近期進行了約5萬次meme交易。根據其交易量估算,E從中獲利約1萬美元。

E是怎麼確保收益的?每次rug puller部署了新幣,都會mint一部分初始token給E,然後由E分發出去。透過頻繁交易,這些收到錢的地址和E一起在短時間內刷高meme的交易量,最後再集體砸盤。

而E賺了錢之後,又把錢還給了rug puller。根據統計,截至文章撰寫時,E前後轉給上述rug puller地址共41SOL(約$7000)。

而像E這樣的交易地址,至少還有70個。他們直到今天、直到剛剛,還在不斷交易新發起的meme騙局,為其造勢。

資金歸集:D3

另外,與rug puller之間交易最多的是D3位址,它與上面提到的rug puller地址之間的轉帳金額超過了140 SOL。而根據鏈上資料分析,我們發現D3正是rug puller們的資金歸集地址。

D3收到錢後,分批把錢轉入了下面這三個地址:

GGMcDYzUKFDsXGba6K6S2NoKdD8S4a6QDoEY47DSx65X(OKX)

HCR8ZrgDCVFQhoaFXR7PKpn9tPABa4rKscpMwoJTF9be(Bybit)

J97QXy94SfwzgWfi8Y625wkAANVqSwxyD7dzw9bd8X5Z(質押+投資)

其中,G和H都是交易所地址,而轉入J的錢則被用於鏈上的質押和投資。

原來他們都是一伙的,所以小九一行地址不斷地創建流動性,拉盤,然後賣出。最後只是把錢從左邊口袋放進了右邊口袋(都被自己人賺走了)。最後,大家透過歸集地址把錢拿走了。具體的資金流向見下圖:

受害者:打新者(Meme Hunter)

不知道大家有沒有註意到,在我們之前提到的幾個地址中,有一個地址在持續賺錢,就是E。賺誰的錢呢?賺的是打新者(特別是打新機器人)的錢。以上文提到的Pepe Trump為例:Pepe Trump的第三大(DaKf…9A9R)和第四大持有者(6Md4…AKnW),分別在5月29日的10點50分購買了1.3個SOL和0.5個SOL的代幣,但還沒來得及賣出就被rug了。當然,受害者肯定不只這兩個,只是他們虧得比較明顯。

就在他們買入後的大約10秒,rug puller控制的地址開始大量拋售,價格幾乎歸零:

透過對鏈上數據的分析,我們發現這兩個受害者均高頻地參與Solana鏈上的meme「打新」交易,即在meme池創建的早期購入meme,隨後高價賣出。其中,Da在過去的三個月裡已透過打新獲利約86 SOL,Pepe Trump是其為數不多被圈住的陷阱。鑑於本文中小九一行地址的rug pull發生得非常迅速,通常不超過5分鐘,我們合理懷疑這是為打新機器人專門定制的騙局。

04、結語

隨著小九等地址鏈上行為和資金流向的分析,我們發現了一個精心策劃且非常有針對性的rug puller系統。不得不說rug puller也緊跟著潮流,瞄準了Solana生態上日益蓬勃的機器人交易。從小九的頻繁虧損,到關聯地址的複雜操作,再到資金歸集和轉出,這些地址透過相互的資金轉移,不斷製造市場的假象,吸引更多的投資者入局。

時至今日,小九們仍然活躍著。根據CertiK的持續追踪,我們不斷發現與小九關聯的新地址出現。截至2024年5月31日,該團夥已透過D3地址共轉移了約863個SOL,約14.6萬美元。

為了更全面地揭露這類rug puller的運作手法,並幫助使用者遠離風險,CertiK對Solana鏈上10,000+個meme rug pull進行了深入分析。如果你想了解更多關於如何識別rug pull及其他類似騙局的知識,想知道更多實用的防範技巧,記得保持關注,我們下期見!