作者:Climber,金色財經

6月19日,Kraken首席安全官Nick Percoco表示某安全公司員工利用平台漏洞提超300萬美元數位資產,該行為已屬刑責中的敲詐勒索案件。

事件矛頭指向區塊鏈安全機構CertiK,對此機構回覆稱此行為系白帽駭客動作,旨在幫助加密交易平台Kraken發現系統漏洞,預防更大損失。而因測試所產生的必要交易加密資產也已全部返還,但與Kraken要求總額不同。

對於雙方爭論,有觀點傾向於CertiK可能存在監守自盜行徑,但也有人認為說CertiK偷盜不合邏輯,黑帽白帽就在一念之間,問題焦點可能就在賞金數量上。

對雙方各執一詞

事件起因是 6 月9 日一位安全研究員向Kraken報告了一個安全漏洞,即可以透過偽造存款來提取真實資產。事後,Kraken方面發現並修復漏洞的同時也注意到有相關帳戶地址已經利用該漏洞提取了大量資產。

於是在6月19日,Kraken 首席安全長Nick Percoco 表示,與這位安全研究人員相關的兩個帳戶已利用該漏洞提取了價值超過300 萬美元的數位資產。我們要求與對方所在公司通話,但對方不同意退還任何資金。

有鑑於此,Kraken方面認為,該行為已不是白帽駭客,而是敲詐勒索。

對於Kraken的言論以及社區輿論,CertiK方面多次表態,聲稱自己是清白的,並發文闡述了事件的來龍去脈。

CertiK稱,先前已發現Kraken存在一系列嚴重漏洞,或將導致數億美元損失。而Kraken存款系統無法有效區分不同的內部轉帳狀態,存在惡意行為者偽造存款交易並提取偽造資金的風險。

測試期間,數百萬美元的虛假資金可以存入Kraken帳戶,並提取超過100萬美元的偽造加密貨幣轉化為有效資產,且Kraken系統未觸發任何警報。 CertiK通知Kraken後,Kraken將漏洞分類為“Critical”,並初步修復了問題。

不過,CertiK指出,Kraken安全團隊隨後威脅CertiK員工,要求在不合理的時間內償還不符的加密貨幣,並未提供還款地址。為了保護用戶安全,CertiK決定公開此事,並呼籲Kraken停止對白帽駭客的任何威脅,強調透過合作應對風險。

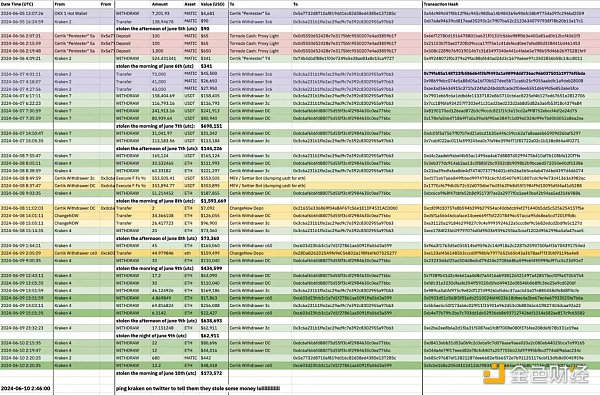

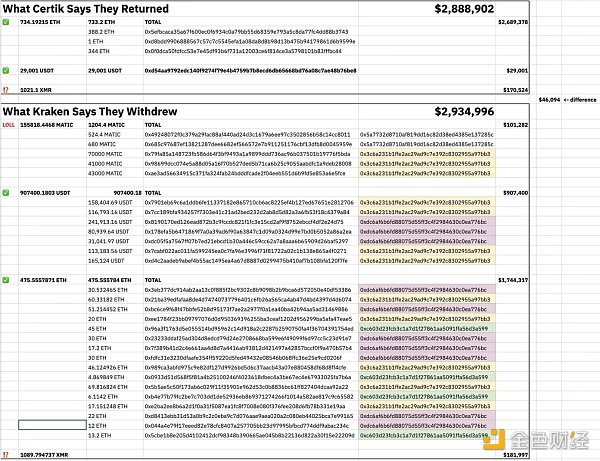

此外,CertiK也表示其確認已退還所有持有的資金,但總金額與Kraken 要求不一致。返還金額包括734.19215 ETH、29,001 USDT 和1021.1 XMR,而Kraken 請求返還的金額為155818.4468 MATIC、907400.1803 USDT、475.5557871 ETH 和1089.7473 XMR。

而在最新的公開回覆信中,CertiK回答了事件較為核心的10個問題,其中尤其提到他們沒有參與Kraken賞金計劃,並從最開始就已將所有測試存款地址公開。

社區意見不一

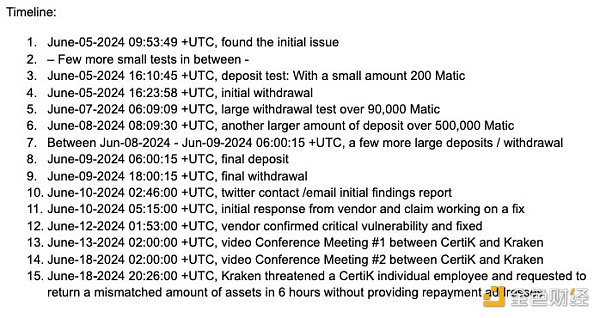

Certik針對此次事件列出了完整的事件線,但包括安全研究員@tayvano在內的多位社區成員發出了質疑。

根據Certik的說法,他們測試和告知Kraken的時間是從6月5日開始的。然而@tayvano卻透過研究鏈上轉帳地址時不僅發現這些地址存在透過其它交易平台大額提幣行為,而且對Kraken的測試行為時間早在更久之前就已展開。

加密資料安全平台CyversAlerts向@tayvano提供了事件相關的三個提款地址:

0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 0xdc6af6b6fd88075d55ff3c4f2984630c0ea776bc 0xc603d2313fffb

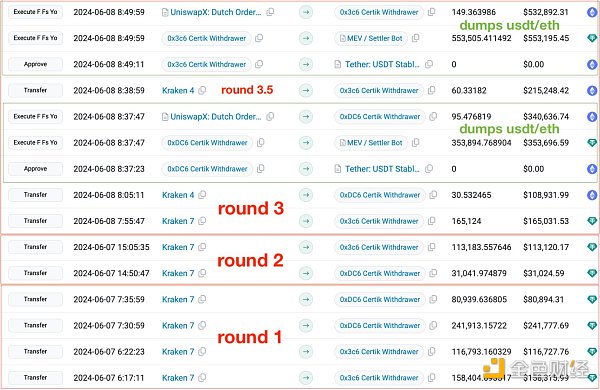

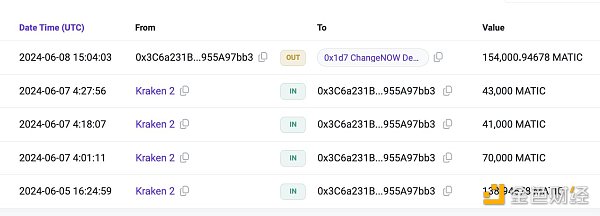

以上皆為明顯的鏈上大額提款記錄,@tayvano同時指出,這些地址提取大量資金後透過即時加密貨幣交換平台ChangeNOW 進行了多次最大值交換。

@tayvano表示她經常看到這種模式,並且將它當做調查混亂密鑰洩露時區分受害者地址和黑客地址的一種方法。

@tayvano還發現0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 將15.4萬枚MATIC轉到了ChangeNOW上。

而Coinbase內部人員@jconorgrogan稱相關人員的地址將1200個MATIC轉到了Tornadocash,意在透過混幣器兌換資金。

此外,@tayvano也透過比對Certik安全人員存款地址測試時間時發現,Certik早在6月5日之前就已在進行此類行為。其表示,如果我們回到certik 發布的時間線,所謂的「第1 輪」「第2 輪」提款實際上並不是第1 輪和第2 輪,更像是第7 輪。

對此,安全公司Cyvers的技術長Meir Dolev也對CertiK發現Kraken漏洞的時間發出了質疑,並表示CertiK疑似對OKX和Coinbase做過相同測試。

Meir Dolev引用了@tayvano分享的內容,即:0x1d…7ac9地址於5月24日在Base網絡上創建了合約0x45…CeA9,並進行了相關活動,而Certik測試地址也曾使用過該未知地址相同的簽名哈希。

疑似這個在Base上部署的合約( 0x45…CeA9)也在對OKX和Coinbase做過相同的測試,以確定這兩個交易所是否有Kraken相同的漏洞。

而另一位社區成員@0xBoboShanti也表示,先前Certik 安全研究員在推特上發布的一個地址早在5 月27 日就在進行探測和測試。這已經與Certik 的事件時間表相矛盾了。 Certik tornado txs之一資助了一個錢包,最近一直與同一份合約互動。

以太坊錢包管理器MyCrypto的執行長兼創辦人Taylor Monahan也分析了事件的可能性原因,表示CertiK應該是害怕Kraken的律師、對其聲譽的損害,以及這場風波可能如何影響CertiK的內部文化。

她也指出,由於CertiK審計的幾個加密項目過去曾遭遇攻擊,因此網路上開始流傳關於先前存在內部人員操作可能性的猜測。

不過,也有業界知名KOL提出了不同看法,認為CertiK不一定是真駭客,而且他們對事件進行了可能性猜測。加密研究員@BoxMrChen表示能理解CertiK,其不一定是駭客,而是可能想要更多賞金。他更希望知道Kraken願意支付CertiK多少白帽賞金,看看到底是CertiK貪婪狡詐,還是Kraken一毛不拔。

CryptoInsight 研究員Haotian表示Certik確實發現並向Kraken報告了漏洞,說明起心動念並非「駭客」行為,標記為Certik工作人員KYC的帳戶只新增了4美元,說明漏洞測試一開始在合理界限內,所以雙方在漏洞賞金和修復漏洞分工協作上估計沒談攏。

小結

對於加密市場這個「黑暗深林」來說,駭客攻擊事件層出不窮、不足為奇,但打著「白帽」旗號行駭客行為無疑容易招致非議。儘管CertiK竭力澄清自身「正義」的幫助計畫方行為,但對於上述社群成員的質疑,CertiK確實需要給予合理的解釋。

不過,也如CertiK所說,Kraken 的深度防禦系統未能偵測到如此多的測試交易,確實可能導致更大的風險損失。雙方應攜手合作,共同面對風險,保障Web3的未來。