背景

在上一期Web3 安全入門避坑指南中,我們主要講解了多簽釣魚的相關知識,包括多簽機制、造成多簽的原因及如何避免錢包被惡意多簽等內容。本期我們要說明的是一種無論在傳統產業或加密領域,都被視為有效的行銷手段- 空投。

空投能夠在短時間內將專案從默默無聞推向大眾視野,迅速累積用戶基礎,提升市場影響力。用戶在參與Web3 專案時,需要點擊相關連結、與專案方互動以獲取空投代幣,然而從高仿網站到帶後門的工具,駭客早已在用戶領空投過程的上下游佈滿了陷阱。因此,本期我們將透過分析一些典型的空投騙局來講解相關風險,幫助大家避坑。

什麼是空投

Web3 專案方為了增加專案的知名度和實現初期用戶的積累,常常會免費向特定錢包地址分發代幣,這一行為被稱為「空投」。對專案方而言,這是獲得使用者最直接的方式。根據取得空投的方式,空投通常可以分為以下幾類:

-

任務型:完成專案方指定的任務,如轉發、按讚等。

-

互動型:完成兌換代幣、發/收代幣、跨鍊等操作。

-

持有型:持有項目方指定的代幣以獲得空投代幣。

-

質押型:透過單幣或雙幣質押、提供流動性或進行長期鎖倉來獲得空投代幣。

領空投時的風險

假空投騙局

此類騙局又可以細分為以下幾種:

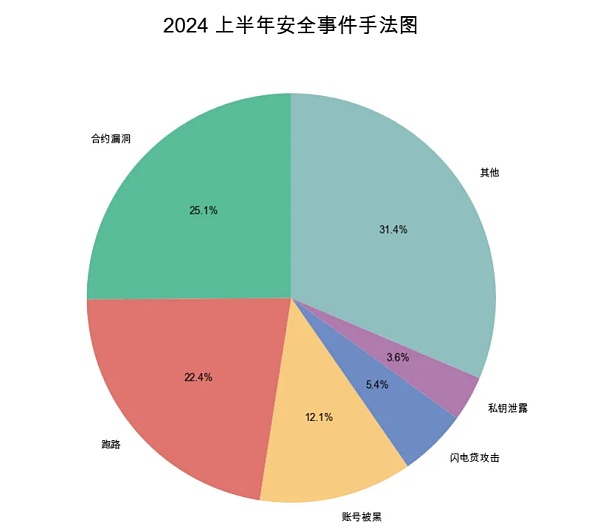

1. 駭客盜取專案方的官方帳號發布假空投的消息。我們經常可以在資訊平台上看到「某項目的X 帳號或Discord 帳號被黑,請廣大用戶不要點擊駭客發布的釣魚連結」的安全提醒。根據慢霧2024 上半年區塊鏈安全與反洗錢報告的數據,光是2024 上半年,專案方帳號被駭事件就有27 件。用戶基於對官方帳號的信任而點擊這些鏈接,進而被引導至偽裝成空投的釣魚網站。一旦在釣魚網站上輸入了私鑰/助記詞或授權了相關權限,駭客就能盜走使用者的資產。

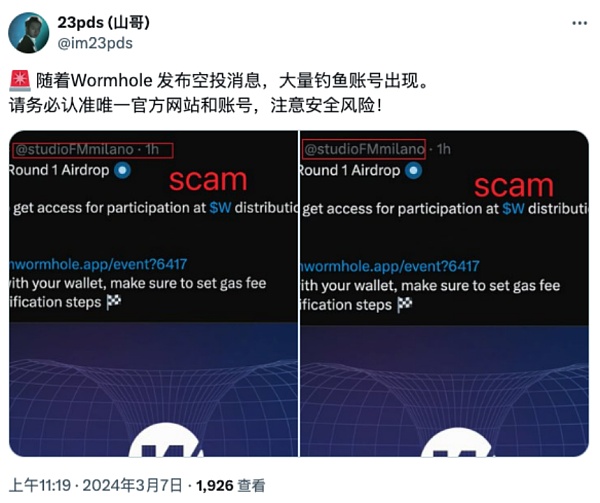

2. 駭客使用高仿的項目方帳號在專案方官方真實帳號的留言區刷留言,發佈領取空投的訊息,誘導使用者點選釣魚連結。先前慢霧安全團隊分析過這類手法並提出了應對建議,見真假項目方| 警惕評論區高仿號釣魚;此外,在真項目方發布空投的消息後,黑客也會緊隨其後,在社交平台上使用高仿帳號大量發布包含釣魚連結的動態,許多用戶因未仔細辨別而安裝了虛假APP 或打開釣魚網站進行了簽名授權的操作。

(https://x.com/im23pds/status/1765577919819362702)

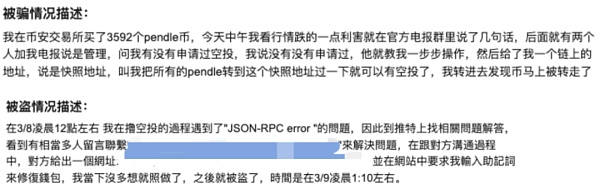

3. 第三種詐騙套路更可惡,妥妥的騙子,他們潛伏在Web3 項目的群組裡,挑選目標用戶進行社會工程攻擊,有時以空投為誘餌,“教”用戶按照要求轉移代幣以獲取空投。請廣大用戶提高警惕,不要輕易相信主動聯繫你的「官方客服」或「教」你如何操作的網友,這些人大概率是騙子,你只是想領個空投,結果卻損失慘重。

「白給」的空投代幣

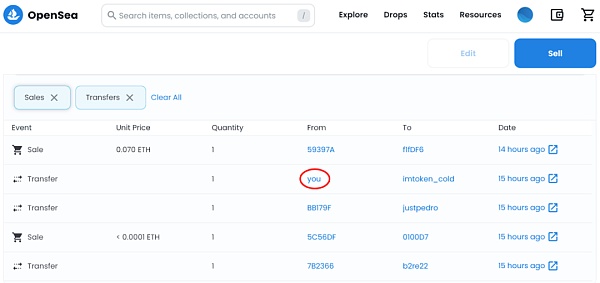

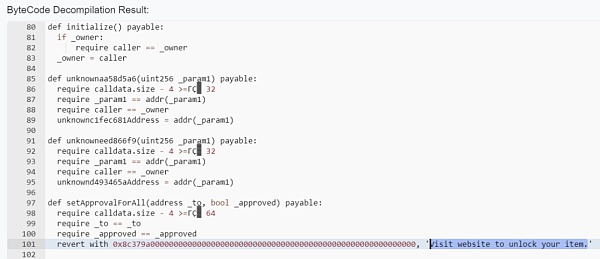

開頭提到,用戶往往需要完成某種任務才能獲取空投,我們接下來看看「白給「用戶代幣的情況。駭客會向用戶的錢包空投沒有實際價值的代幣,用戶看到這些代幣,可能會嘗試與之交互,例如轉移、查看或在去中心化交易所上進行交易。然而我們逆向分析一個Scam NFT 的智能合約發現,當嘗試掛單或轉移這個Scam NFT 時會失敗,然後出現錯誤提示“Visit website to unlock your item”,誘導用戶訪問釣魚網站。

如果使用者造訪了Scam NFT 引導的釣魚網站,駭客便可能會進行以下操作:

-

大量「零元購」有價值的NFT,請參閱「零元購」 NFT 釣魚分析

-

拿走高價值Token 的Approve 授權或Permit 簽名

-

拿走原生資產

接下來我們再看看駭客如何透過精心設計的惡意合約來竊取用戶的Gas 費用。

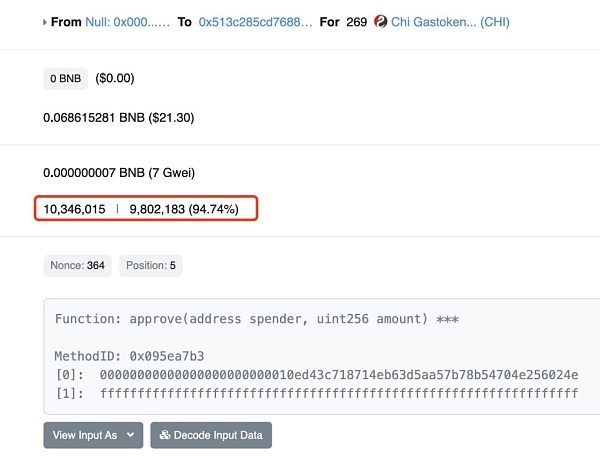

首先,駭客在BSC 上創建了一個名為GPT 的惡意合約(0x513C285CD76884acC377a63DC63A4e83D7D21fb5),透過空投代幣吸引用戶互動。

當用戶與該惡意合約互動時,出現了需要批准該合約使用錢包中代幣的請求。如果用戶批准了這個要求,惡意合約會根據用戶錢包中的餘額,自動提高Gas 限額,這使得後續的交易消耗更多的Gas 費用。

利用用戶提供的高Gas 限額,惡意合約使用多餘的Gas 來鑄造CHI 代幣(CHI 代幣可以用於Gas 補償)。惡意合約累積了大量的CHI 代幣後,駭客可以透過燃燒CHI 代幣,獲得合約銷毀時返還的Gas 補償。

(https://x.com/SlowMist_Team/status/1640614440294035456)

透過這種方式,駭客巧妙地利用用戶的Gas 費為自己牟利,而用戶可能並未察覺到他們已經支付了額外的Gas 費。用戶以為可以透過出售空投代幣獲利,結果卻被竊取了原生資產。

帶後門的工具

(https://x.com/evilcos/status/1593525621992599552)

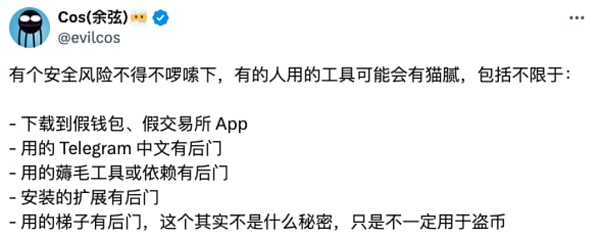

在領空投的過程中,有些用戶需要下載翻譯或查詢代幣稀有度之類的插件,這些插件的安全性存疑,且有的用戶下載插件時沒有從官方管道下載,這就使得下載到帶有後門的插件的可能性大大增加。

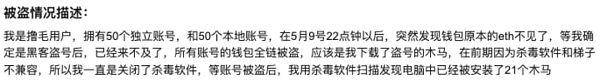

此外,我們還注意到網路上有出售領空投腳本的服務,聲稱可以透過運行腳本完成自動批量交互,聽起來挺高效的,但是請注意,下載未經審查和驗證的腳本存在極大的風險,因為你無法確定腳本的來源和它的真實功能。腳本可能包含惡意程式碼,潛在的威脅包括盜取私鑰/助記詞或執行其他未授權的操作。而且,有些使用者在執行相關類型的風險操作時,未安裝或是關閉了防毒軟體,導致未能及時發現設備中了木馬,進而受損。

總結

在本期指南中,我們主要透過分析騙局的方式為大家講解領空時會有哪些風險,現在許多專案都把空投當作行銷手段,使用者可以透過以下措施減少在領空投過程中資產受損的可能性:

-

多方驗證,造訪空投網站時,請仔細檢查網址,可以透過專案的官方帳號或公告管道確認,也可以安裝釣魚風險阻斷插件(如Scam Sniffer),協助辨識釣魚網站。

-

錢包分級,用於領空投的錢包存放小額資金,把大額資金放在冷錢包。

-

對於從未知來源收到的空投代幣要保持警惕,不要輕易執行授權/簽名操作。

-

注意檢查交易的Gas 限額是否異常高。

-

使用知名防毒軟體,如卡巴斯基、AVG 等,保持即時防護開啟,並隨時更新最新病毒庫。