來源:Chainalysis;編譯:陶朱,金色財經

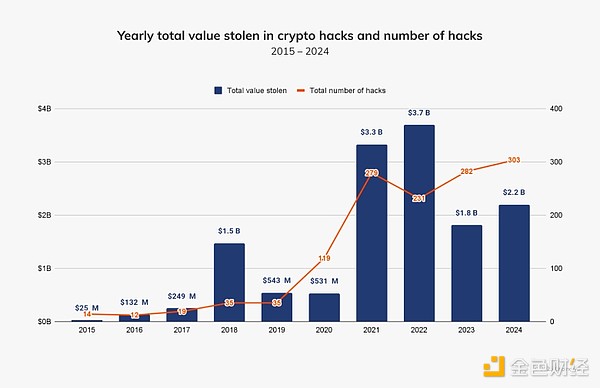

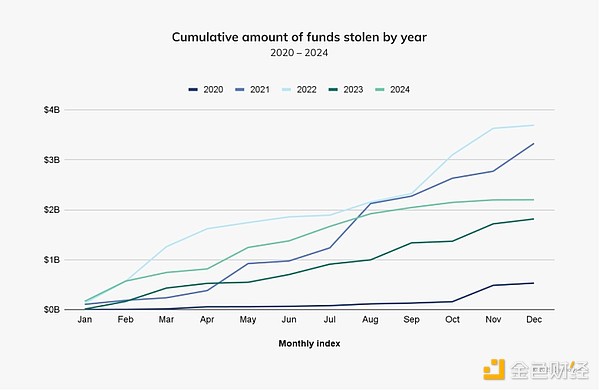

加密貨幣駭客攻擊仍然是一個持續存在的威脅,過去十年中的四年,價值超過10 億美元的加密貨幣被盜(2018 年、2021 年、2022 年和2023 年)。 2024 年是達到這一令人不安的里程碑的第五年,突顯出隨著加密貨幣的採用和價格的上漲,可被盜的金額也在增加。

2024年,被竊資金年增約21.07%,達到22億美元,個人駭客事件數從2023年的282起增加到2024年的303起。

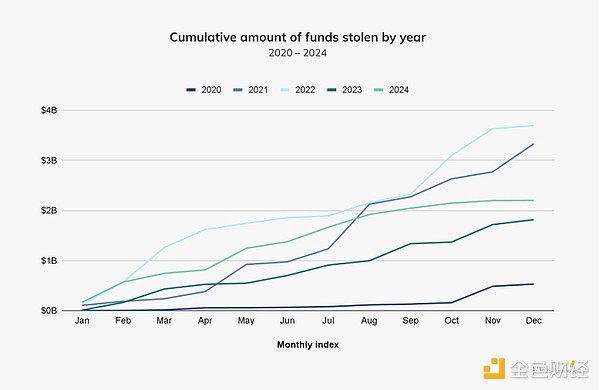

有趣的是,加密貨幣駭客攻擊的強度在今年上半年左右發生了變化。在我們的年中罪案更新中,我們注意到在2024年1月至2024年7月期間被盜的累積價值已經達到15.8億元,比2023年同期的被盜價值高出約84.4%。正如我們在下面的圖表中看到的,到7月底,生態系統很容易走上正軌,這一年可以與2021年和2022年的30多億美元相媲美。然而,2024年的加密貨幣被盜上升趨勢在7月後明顯放緩,之後保持相對穩定。稍後,我們將探討這種變化的潛在地緣政治原因。

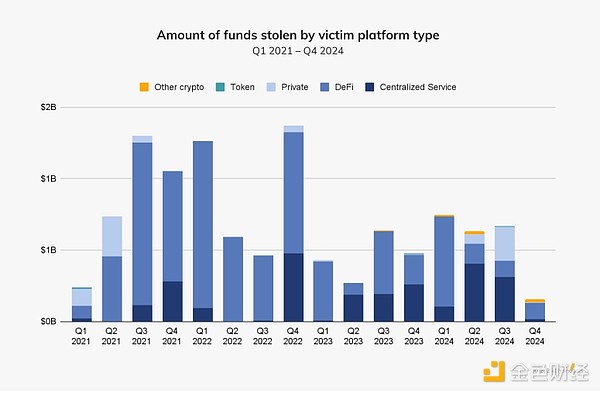

就受害者平台類型劃分的被盜金額而言,2024 年也出現了有趣的模式。在2021 年至2023 年的大多數季度中,去中心化金融(DeFi)平台是加密貨幣駭客的主要目標。 DeFi 平台可能更容易受到攻擊,因為它們的開發人員傾向於優先考慮快速成長並將產品推向市場,而不是實施安全措施,這使它們成為駭客的主要目標。

儘管2024 年第一季DeFi 仍佔被盜資產的最大份額,但中心化服務在第二季和第三季是最有針對性的。一些最著名的中心化服務駭客攻擊包括DMM Bitcoin(2024 年5 月;3.05 億美元)和WazirX(2024 年7 月;2.349 億美元)。

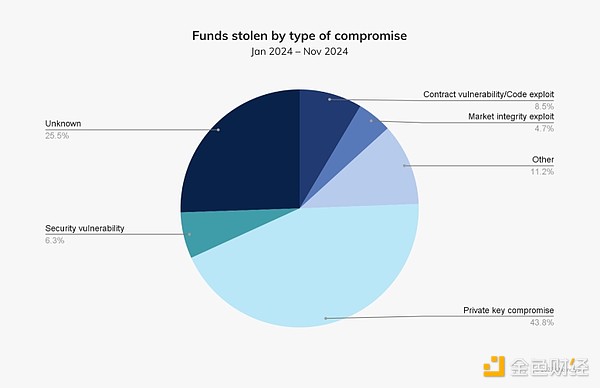

這種焦點從DeFi 向中心化服務的轉變凸顯了駭客常用的安全機制(例如私鑰)的重要性日益增加。 2024 年,私鑰外洩在被竊加密貨幣中所佔比例最大,達43.8%。對於中心化服務而言,確保私鑰的安全至關重要,因為它們控制對使用者資產的存取。鑑於中心化交易所管理大量用戶資金,私鑰洩漏的影響可能是毀滅性的;我們只需看看價值3.05 億美元的DMM Bitcoin駭客事件,這是迄今為止最大的加密貨幣漏洞之一,可能是由於私鑰管理不善或缺乏足夠的安全性而發生的。

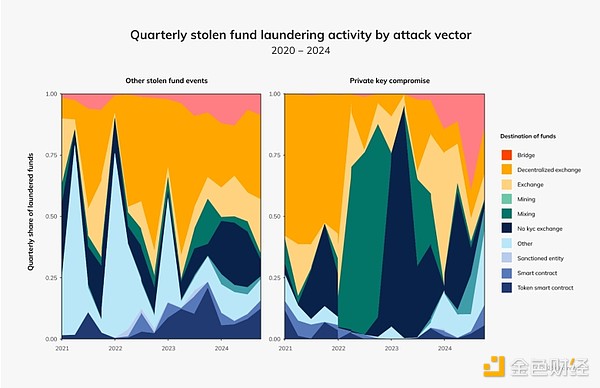

在洩漏私鑰後,惡意行為者通常會透過去中心化交易所(DEX)、挖礦服務或混合服務來洗錢被盜資金,從而混淆交易軌跡並使追蹤複雜化。到2024 年,我們可以看到私鑰駭客的洗錢活動與利用其他攻擊媒介的駭客的洗錢活動有很大不同。例如,在竊取私鑰後,這些駭客經常轉向橋接和混合服務。對於其他攻擊媒介,去中心化交易所更常用於洗錢活動。

2024 年,北韓駭客從加密平台竊取的金額將比以往任何時候都多

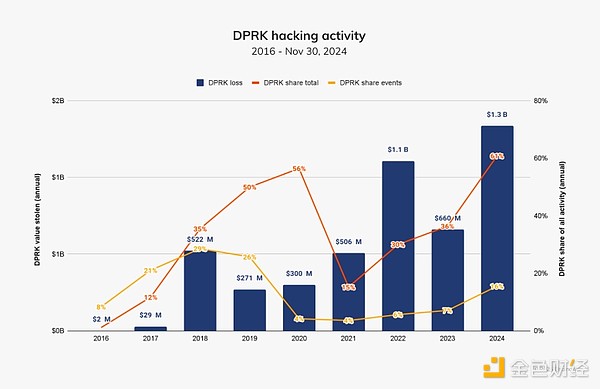

與北韓有關的駭客因其複雜而無情的手段而臭名昭著,他們經常利用先進的惡意軟體、社會工程和加密貨幣盜竊來為國家資助的行動提供資金並規避國際制裁。美國和國際官員評估認為,平壤利用竊取的加密貨幣為其大規模殺傷性武器和彈道飛彈計畫提供資金,危及國際安全。到2023 年,與北韓有關的駭客將透過20 起事件竊取約6.605 億美元;到2024 年,這一數字在47 起事件中增加到13.4 億美元,被盜價值增加了102.88%。這些數字佔當年被盜總金額的61%,佔事件總數的20%。

請注意,在去年的報告中,我們發布了北韓透過20 次駭客攻擊竊取了10 億美元的資訊。經過進一步調查,我們確定先前歸因於北韓的某些大型駭客攻擊可能不再相關,因此金額減少至6.605 億美元。然而,事件數量保持不變,因為我們發現了歸因於北韓的其他較小的駭客攻擊。當我們獲得新的鏈上和鏈下證據時,我們的目標是不斷重新評估我們對與北韓有關的駭客事件的評估。

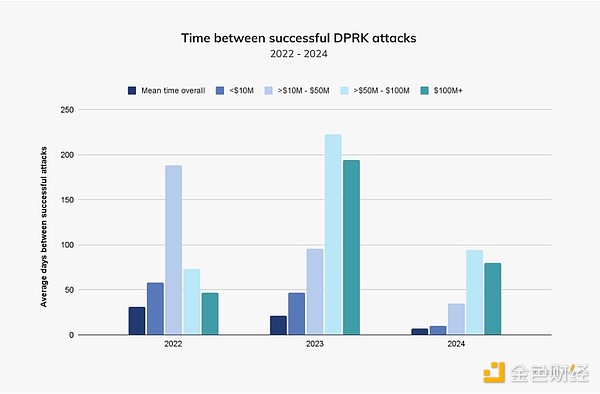

不幸的是,北韓的加密貨幣攻擊似乎變得越來越頻繁。在下圖中,我們根據漏洞利用規模檢視了DPRK 攻擊成功之間的平均時間,發現各種規模的攻擊均較去年同期下降。值得注意的是,2024 年價值50 至1 億美元以及1 億美元以上的攻擊發生頻率遠高於2023 年,這表明北韓在大規模攻擊方面做得越來越好、越來越快。這與前兩年形成鮮明對比,前兩年其每次的利潤往往低於5,000 萬美元。

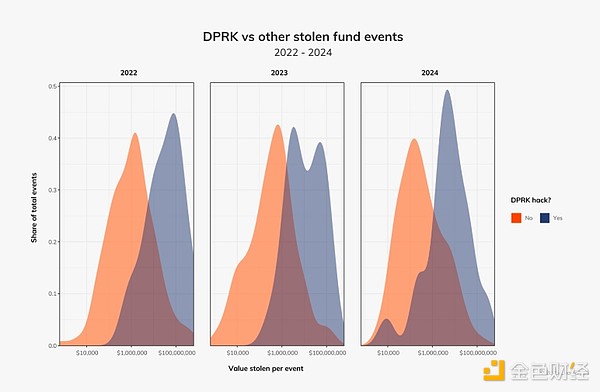

在將北韓的活動與我們監測的所有其他駭客活動進行比較時,很明顯,北韓在過去三年中一直對大多數大規模攻擊負有責任。有趣的是,北韓駭客攻擊的金額較低,尤其是價值10,000 美元左右的駭客攻擊密度也不斷增加。

其中一些事件似乎與北韓IT 從業者有關,他們越來越多地滲透到加密貨幣和Web3 公司,損害了他們的網路、營運和完整性。這些員工經常使用複雜的策略、技術和程序(TTP),例如虛假身分、僱用第三方招募中介以及操縱遠距工作機會來獲取存取權限。在最近的一個案例中,美國美國司法部(DOJ) 週三起訴了14 名在美國擔任遠距IT 從業者的北韓國民。公司透過竊取專有資訊和勒索雇主賺取了超過8800 萬美元。

為了減輕這些風險,公司應優先考慮徹底的僱傭盡職調查——包括背景調查和身份驗證——同時保持強大的私鑰安全以保護關鍵資產(如果適用)。

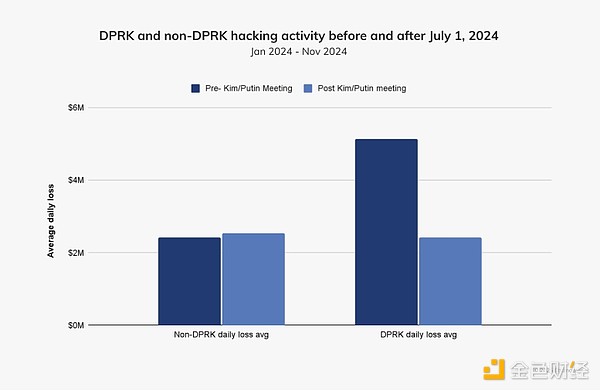

儘管所有這些趨勢都表明北韓今年非常活躍,但其大部分攻擊發生在年初,整體駭客活動在第三季和第四季陷入停滯,如早先的圖表所示。

2024 年6 月下旬,俄羅斯總統普丁和北韓領導人金正恩也將在平壤舉行高峰會,簽署共同防禦協議。今年到目前為止,俄羅斯根據聯合國安理會的製裁釋放了先前凍結的數百萬美元的北韓資產,這標誌著兩國聯盟的不斷發展。同時,北韓已向烏克蘭部署軍隊,向俄羅斯提供彈道飛彈,據報道還向莫斯科尋求先進的太空、飛彈和潛艇技術。

如果我們對比2024 年7 月1 日之前和之後DPRK 漏洞的日均損失,我們可以看到被盜價值的金額顯著下降。具體如下圖所示,之後北韓竊取的金額下降了約53.73%,而非北韓竊取的金額則增加了約5%。因此,除了將軍事資源轉向烏克蘭衝突之外,近年來大幅加強與俄羅斯合作的北韓也可能改變了其網路犯罪活動。

2024 年7 月1 日之後北韓竊取資金的下降是顯而易見的,時機也很明顯,但值得注意的是,這種下降不一定與普丁訪問平壤有關。此外,12 月發生的一些事件可能會在年底改變這種模式,而且攻擊者經常在假期期間發動攻擊。

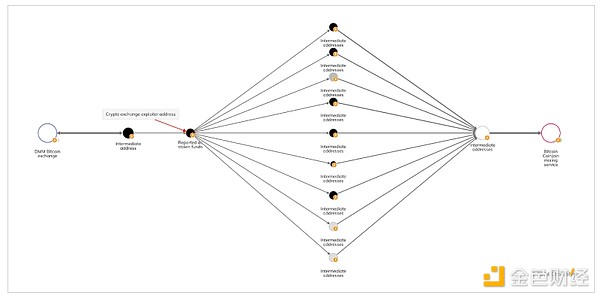

案例研究:北韓對DMM Bitcoin 的攻擊

2024 年與北韓有關的駭客攻擊的一個著名例子涉及日本加密貨幣交易所DMM Bitcoin,該交易所遭受駭客攻擊,導致約4,502.9 個比特幣損失,當時價值3.05 億美元。攻擊者針對DMM 使用的基礎設施中的漏洞,導致未經授權的提款。對此,DMM在集團公司的支持下,透過尋找等值資金來全額支付客戶存款。

我們能夠分析初始攻擊後鏈上的資金流動,在第一階段,我們看到攻擊者將價值數百萬美元的加密貨幣從DMM Bitcoin 轉移到幾個中間位址,然後最終到達Bitcoin CoinJoin 混合伺服器。

在使用比特幣CoinJoin 混合服務成功混合被盜資金後,攻擊者透過一些橋接服務將部分資金轉移到Huioneguarantee,這是一個與柬埔寨企業集團Huione Group 相關的線上市場,Huione Group 是該領域的重要參與者。為網路犯罪提供便利。

DMM Bitcoin 已將其資產和客戶帳戶轉移到日本金融集團SBI 集團的子公司SBI VC Trade,過渡定於2025 年3 月完成。幸運的是,新興工具和預測技術正在興起,我們將我們將在下一節中進行探討,為防止此類破壞性駭客攻擊的發生做好準備。

利用預測模型阻止駭客攻擊

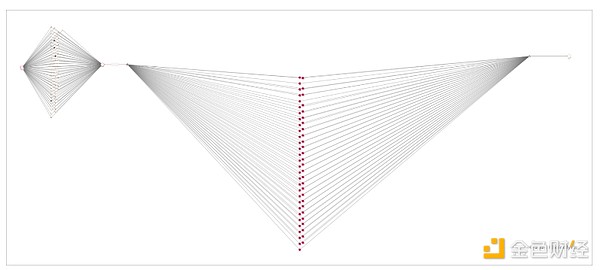

先進的預測技術透過即時檢測潛在風險和威脅,正在改變網路安全,提供主動的方法來保護數位生態系統。 讓我們來看看下面的例子,涉及去中心化流動性提供者UwU Lend。

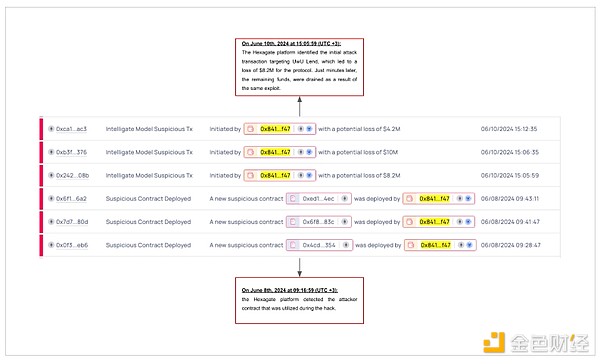

2024 年6 月10 日,攻擊者透過操縱UwU Lend 的價格預言機系統,取得了約2,000 萬美元的資金。攻擊者發動閃電貸攻擊,以改變多個預言機上Ethena Staked USDe (sUSDe) 的價格,導致估值不正確。因此,攻擊者可以在七分鐘內借到數百萬美元。 Hexagate 在漏洞利用前大約兩天就偵測到了攻擊合約及其類似部署。

儘管攻擊合約在漏洞利用前兩天被準確地即時檢測到,但由於其設計原因,其與被利用合約的聯繫並未立即顯現出來。借助Hexagate 的安全預言機等其他工具,可以進一步利用這種早期偵測來減輕威脅。值得注意的是,導致820 萬美元損失的第一次攻擊發生在後續攻擊前幾分鐘,這提供了另一個重要訊號。

在重大鏈上攻擊之前發出的此類警報有可能改變行業參與者的安全性,使他們能夠完全防止代價高昂的駭客攻擊,而不是對其做出回應。

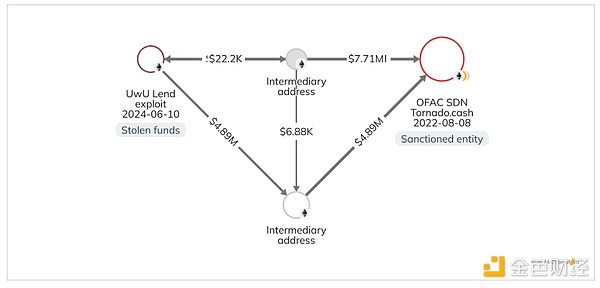

在下圖中,我們看到攻擊者在資金到達OFAC 批准的以太坊智能合約混合器Tornado Cash 之前通過兩個中間地址轉移了被盜資金。

然而,值得注意的是,僅僅存取這些預測模型並不能確保防止駭客攻擊,因為協定可能並不總是擁有有效採取行動的適當工具。

需要更強的加密安全性

2024 年被盜加密貨幣的增加凸顯了該行業需要應對日益複雜和不斷變化的威脅情況。雖然加密貨幣竊盜的規模尚未恢復到2021 年和2022 年的水平,但上述的死灰復燃凸顯了現有安全措施的差距以及適應新的利用方法的重要性。為了有效應對這些挑戰,公共和私營部門之間的合作至關重要。資料共享計劃、即時安全解決方案、先進的追蹤工具和有針對性的培訓可以使利害關係人能夠快速識別和消滅惡意行為者,同時建立保護加密資產所需的彈性。

此外,隨著加密貨幣監管框架的不斷發展,對平台安全和客戶資產保護的審查可能會加強。行業最佳實踐必須跟上這些變化,確保預防和問責。透過與執法部門建立更牢固的合作夥伴關係,並為團隊提供快速回應的資源和專業知識,加密貨幣產業可以加強其防盜能力。這些努力不僅對於保護個人資產至關重要,而且對於在數位生態系統中建立長期信任和穩定也至關重要。