Tornado.Cash 真的匿名嗎?

By:Lisa@ 慢霧AML 團隊

隨著DeFi、NFT、跨鏈橋等項目的火熱發展,黑客攻擊事件也層出不窮。有趣的是,據慢霧統計,80% 的黑客在洗幣過程中都使用了混幣平台Tornado.Cash,本文以KuCoin 被盜事件為例,試圖從追踪分析過程中找到一絲揭開Tornado.Cash 匿名性的可能。

事件概述

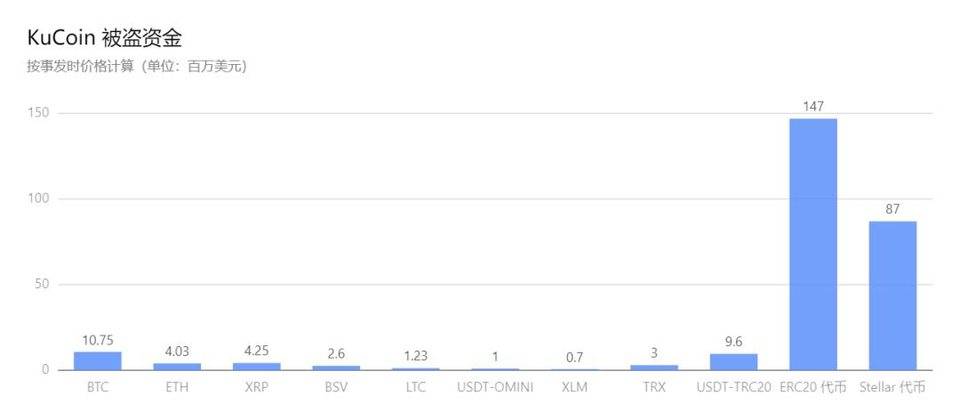

據KuCoin 官網公告,北京時間2020 年9 月26 日凌晨,KuCoin 交易所的熱錢包地址出現大量異常的代幣提現,涉及BTC、ETH 等主流幣以及LINK、OCEN 等多種代幣,牽動了無數用戶的心。

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 1

據慢霧AML 團隊統計,本次事件被盜資金超2.7 億美元,具體如下圖:

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 2

值得注意的是,我們全面追踪後發現黑客在這次攻擊事件中大量使用了Tornado.Cash 來清洗ETH。在這篇文章中,我們將著重說明黑客如何將大量ETH 轉入到Tornado.Cash,並對Tornado.Cash 的轉出進行分析,以分解出被盜資金可能流向的地址。

Tornado.Cash 是什麼?

Tornado.Cash 是一種完全去中心化的非託管協議,通過打破源地址和目標地址之間的鏈上鍊接來提高交易隱私。為了保護隱私,Tornado.Cash 使用一個智能合約,接受來自一個地址的ETH 和其他代幣存款,並允許他們提款到不同的地址,即以隱藏發送地址的方式將ETH 和其他代幣發送到任何地址。這些智能合約充當混合所有存入資產的池,當你將資金放入池中(即存款)時,就會生成私人憑據(隨機密鑰),證明你已執行了存款操作。而後,此私人憑據作為你提款時的私鑰,合約將ETH 或其他代幣轉移給指定的接收地址,同一用戶可以使用不同的提款地址。

如何轉入?

攻擊得手後,黑客開始大範圍地將資金分批轉移到各大交易所,但還沒來得及變現就被多家交易所凍結了。在經歷了白忙一場的洗錢後,黑客將目光轉向了DeFi。

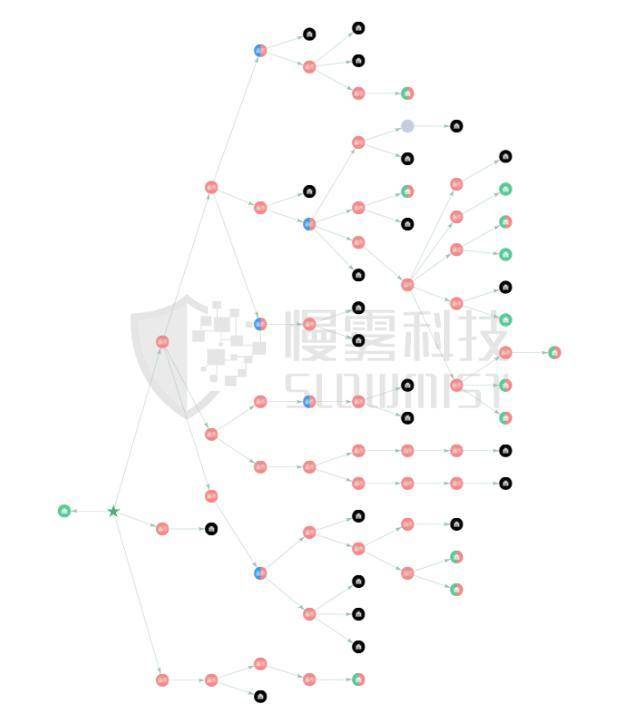

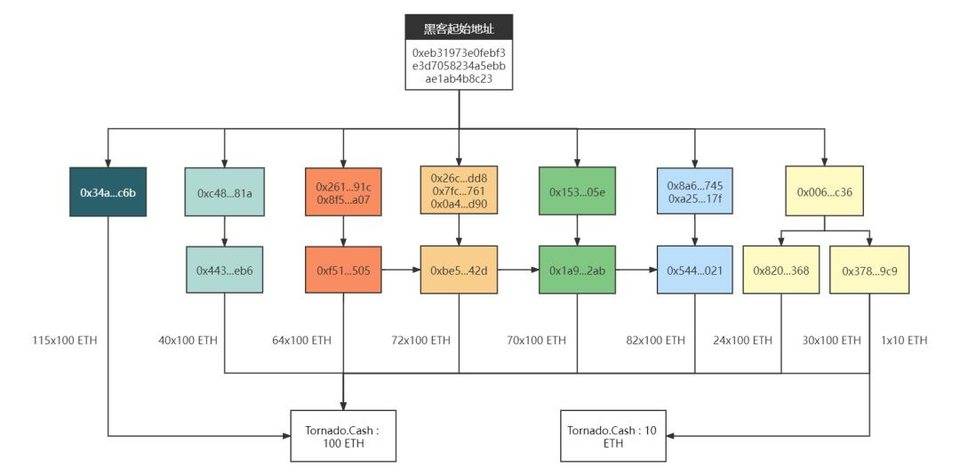

據慢霧AML 旗下MistTrack 反洗錢追踪系統顯示,黑客(0xeb31…c23) 先將ERC20 代幣分散到不同的地址,接著使用Uniswap、1inch 和Kyber 將多數ERC20 代幣換成了ETH。

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 3

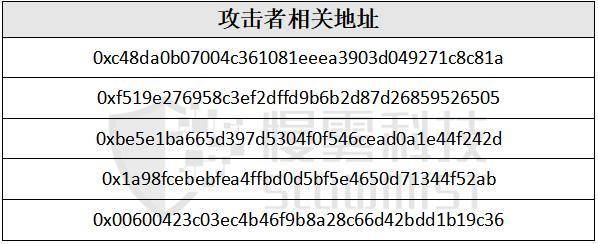

大部分ERC20 代幣兌換成ETH 後,被整合到了以下主要地址:

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

表 1

在對ETH 和ERC20 代幣進行完整追踪後,我們梳理出了資金是如何在黑客地址間移動,並分解出了資金是以怎樣的方式進入Tornado.Cash。

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 4

黑客將資金按時間先後順序轉入Tornado.Cash 的詳情如下:

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

表 2

轉到了哪?

猜想

1. 巨額的ETH 進入Tornado.Cash,會集中表現出一些可追踪的特徵。 2. 以黑客急於變現的行為分析,猜想黑客將資金存入Tornado.Cash 後會隨即提款,或下次存入時提款。 3. 分析攻擊者使用洗幣平台的方式和行為,可以獲得資金的轉移地址。

可能的鏈上行為

1. 資金從Tornado.Cash 轉出的時間範圍與黑客將資金轉入Tornado.Cash 的時間範圍近似(轉出會延後於轉入)。 2. 一定時間段內,從Tornado.Cash 轉出的資金會持續轉出到相同地址。

驗證

以黑客地址(0x34a…c6b) 為例:

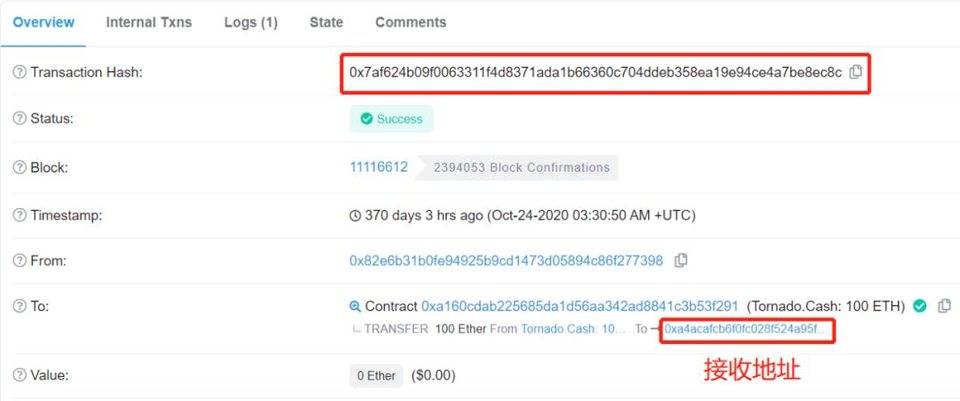

如表2 結果所述,黑客在2020-10-23 16:06:28 ~ 2020-10-26 10:32:24 (UTC) 間,以每次100 ETH,存115 次的方式將11,500 ETH 存入Tornado.Cash。為了方便說明,我們只截取了該地址在2020-10-24 3:00:07~6:28:33 (UTC) 間的存款記錄,如下圖:

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 5

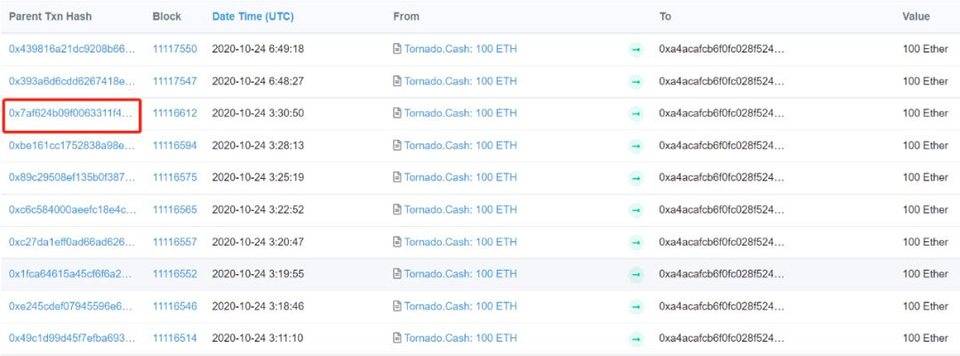

接著,我們查看_Tornado.Cash:100 ETH_合約的交易記錄,找到地址(0x34a…c6b) 在同一時間段(即2020-10-24 3:00:07~6:28:33 (UTC))的存款記錄,下圖紅框地址(0x82e…398) 在此時間段內大量提款的異常行為引起了我們的注意。

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 6

查看該地址(0x82e…398) 在此時間段的交易哈希,發現該地址並沒有將ETH 提款給自己,而是作為一個合約調用者,將ETH 都提款到了地址(0xa4a…22f)。

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 7

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 8

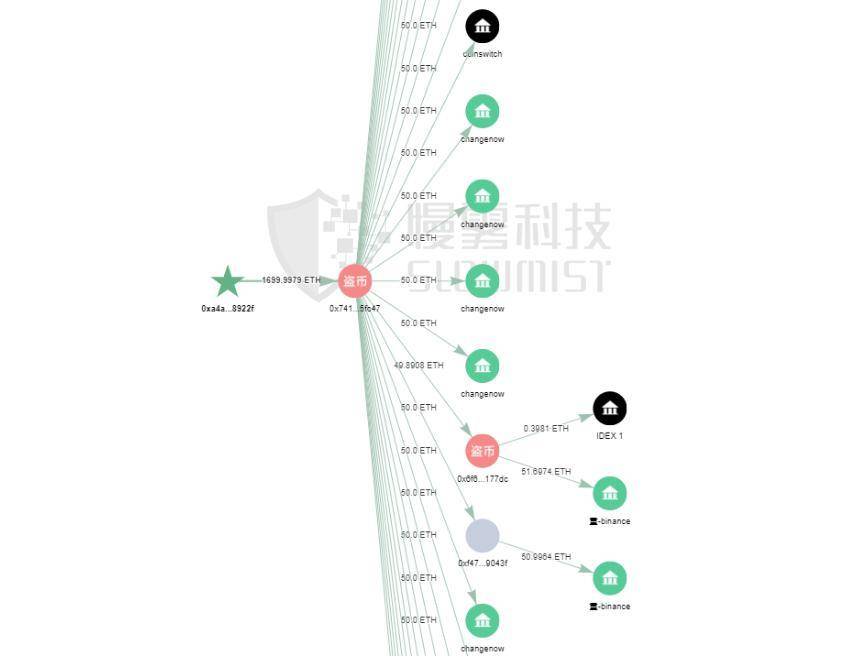

同樣的方式,得出黑客地址(0x34a…c6b) 經由Tornado.Cash 提款分散到了其他地址,具體如下:

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

表 3

經過核對,發現從Tornado.Cash 提款到表3 中六個地址的數額竟與黑客存款數額11,500 ETH 一致,這似乎驗證了我們的猜想。對其他地址的分析方法同理。

接著,我們繼續對這六個地址進行追踪分析。據MistTrack 反洗錢追踪系統展示,黑客將部分資金以50~53 ETH 不等轉向了ChangeNOW、CoinSwitch、Binance 等交易平台,另一部分資金進入第二層後也被黑客轉入了上述交易平台,試圖變現。

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

慢霧AML:“揭開” Tornado.Cash 的匿名面紗

圖 9

總結

本文主要說明了黑客是如何試圖使用Tornado.Cash 來清洗盜竊的ETH,分析結果不由得讓我們思考:Tornado.Cash 真的完全匿名嗎?一方面,既然能分析出部分提款地址,說明不存在絕對的匿名;另一方面,匿名性是具備的,或許只是Tornado.Cash 不適合在短時間內混合如此大規模的資金而已。

截止目前,KuCoin 官方表示已聯合交易所、項目方、執法和安全機構追回約2.4 億美元資金。從各種攻擊事件看來,DeFi 或許已成為黑客轉移資金的通道,而今監管已至,合規化的腳步愈發逼近, 有合規需求的項目方,可以考慮接入慢霧AML 系統(aml.slowmist.com),即使黑客使用了DeFi,也無處遁形。

展開全文打開碳鏈價值APP 查看更多精彩資訊