原文標題:《跨鏈橋為什麼這麼多事故? 》

原文作者:0xScope團隊

前言

近期頻發的跨鏈安全問題吸引市場的廣泛關注,本文希望從產品設計的角度入手,給讀者講述為什麼這個賽道的產品安全問題這麼多。需要聲明的是,文章中所指出的問題並不是每個項目都會存在的,大部分問題在設計時都已經有了相關的應對策略,本文的目的主要還是希望更多人可以理解這個賽道的複雜程度。

文章的撰寫邏輯是:先講清楚通用的跨鏈橋都是怎麼設計的,加深讀者對跨鏈橋的理解,再總結這些跨鏈橋可能會遇到的安全問題。

一:萬變不離其宗的跨鏈方案

之前的研報實際上已經向大家闡述過幾種不同類型的信息跨鏈方案,不論最終的呈現是什麼樣的,從產品設計的角度來說,只有側鏈(廣義上的側鏈,在文中講rollup 也歸納為側鏈,別槓),哈希時間鎖定,公證人這三種機制。

(一)側鏈

這三種方案中側鏈方案的安全性最高,比如各種不同的rollup 和polkadot 的平行鏈。主鍊和側鏈之間共享安全性。

但是側鏈方案一般要求原鍊和目標鏈同構,這樣一來可適用的場景就要少得多。這也是為什麼V 神認為贊同多鏈,但不認可跨鏈的原因所在,因為無法共享安全性的跨鏈方案實在是問題太多了。

(二)哈希時間鎖定

這種方案號稱是點對點的最去中心化的異構跨鏈方案,但是成本較高,用戶等待時間過長,導致當前的採用率並不高。且當我們依然需要一個第三方充當換幣中間節點時,也需要一個所謂的中間共識層去滿足安全性和去中心化的要求。

(三)公證人機制

這是當前最常用的異構跨鏈橋方案,市場上的大多數產品基本都同根同源,從產品設計的角度來說幾乎沒有區別。主要的區別可能集中在信息校驗的方式步驟,公證人的共識算法,託管錢包的簽名算法等。從使用體驗和安全性上的差別也都不太大。因此,從安全的角度來說,所面臨的安全風險也是有很多共性的。

本文將著重總結和分析公證人機制的跨鏈橋所面臨的一些具有共性的安全風險。

二:公證人機制的產品邏輯流程

在了解公證人機制所面臨的各類風險之前,我們需要先了解這種類型的方案從產品的角度來看,主要是什麼樣的設計邏輯。

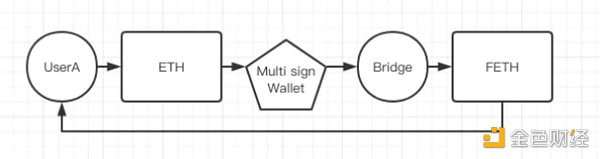

(一)簡述

這種方案從設計哲學的角度來說其實非常簡單。當我們面向異構資產跨鏈的需求,最直觀的方案其實是「映射」。映射的意思是當用戶A 將ETH 從以太坊跨到Fantom 上時。我們並不需要將資產實際轉移,或者在Fantom 上重新發行(這也做不到)。而是先將用戶A 的ETH 存到一個不能移動的地址,然後根據存在這個地址中用戶A 的ETH 數量,再在Fantom 上發行對應的1:1 的映射資產。映射資產代表了以太坊原鏈上那些ETH 的使用權。因為有1:1 的錨定,Fantom 上的用戶也認可這個資產的價值。

最簡化的跨鏈流程

(二)設計的難點

這裡面會存在很多問題,其中最大的問題是多簽錢包的管理問題,因為ETH 從以太坊跨到Fantom 上是充幣,而如果用戶A 還想跨回來那就會涉及到提幣的問題。

充幣和提幣的去中心化和安全性就成為了最大的難點。

1:誰來管錢?

2:誰來發起?

3:誰來監聽交易?

4:怎麼確認確實有用戶轉錢進來了?

5:怎麼確認用戶的錢確實是用戶本人想提出去?

6:怎麼防止重放攻擊?

7:發起失敗的交易怎麼再次提交?

8:多簽管理者作惡怎麼辦?

9:宕機怎麼辦?

不敢想,越想感覺越複雜。跨鏈橋的技術不僅僅涉及到多簽,還涉及到資產發行,跨鏈監聽,異步驗證,甚至需要發行一個獨立的中間共識層(一條新鏈)。

因此為了進一步簡化用戶的理解難度,我將整個跨鏈的流程分為充幣和提幣兩個部分進行講解。以幫助大家更進一步了解:

(三)流程的進一步細化

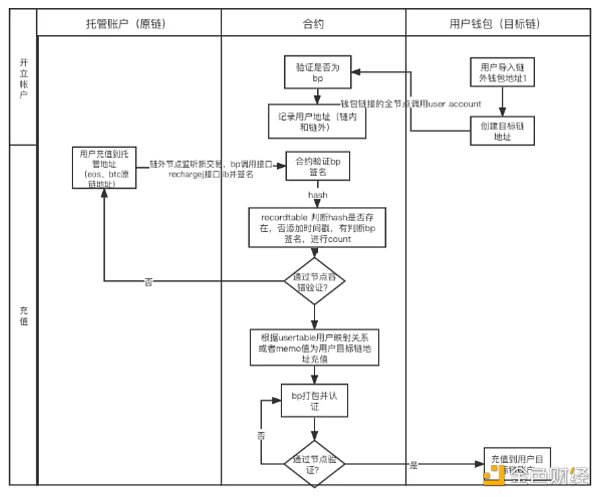

1:充幣

先聲明一下,下圖所畫的流程只是我自己經過推演後的設計方案,沒有經過仔細的論證,目的是為了探究設計邏輯中所可能出現的安全問題,並不可以作為成型的方案去採用,全是瞎扯。

如圖所示:一筆從原鏈到目標鏈的充幣交易原則上會包含這些步驟:

(1)用戶充值到託管地址

(2)監聽器監聽到這筆交易後由BP(共識節點也是多簽管理員)發起交易

(3)合約驗證BP 簽名的正確性

(4)是否有通過節點容錯機制

(5)如果沒有打回去,如果有的話根據映射地址的關係為目標鏈地址充值

(6)BP 確認這筆充值交易

(7)通過拜占庭後將映射代幣轉給用戶在目標鏈上的地址

需要特別注意的是,這個流程旨在討論通用的異構跨鏈,所以相比於anyswap 等方案增加了一步在中間共識層上讓用戶綁定地址關係的步驟。這主要是不同異構鏈交易附帶信息的方式不一樣,為了統一處理,乾脆先讓用戶綁定好映射關係。

如果處理的都是EVM 鏈的交易則不需要這步,直接在發起交易時附帶目標鏈地址即可。

回到正題:從上述的流程中可以看出,從第二步開始,就會遇到各類的邏輯驗證問題,和不同情況下的處理問題。

主要的驗證邏輯包括:

(1)監聽到交易後對發起資產映射和轉出到用戶A 的目標鏈交易的驗證

(2)目標鏈交易的發起以及交易結果的驗證

當然除了我流程中所畫的驗證邏輯之外,還應該包括對假幣充值問題的校驗,以及調用不同token 時所需做的特殊處理問題。為了在後續更好的總結可能會出現的安全隱患,我們先繼續來理解提幣的流程。

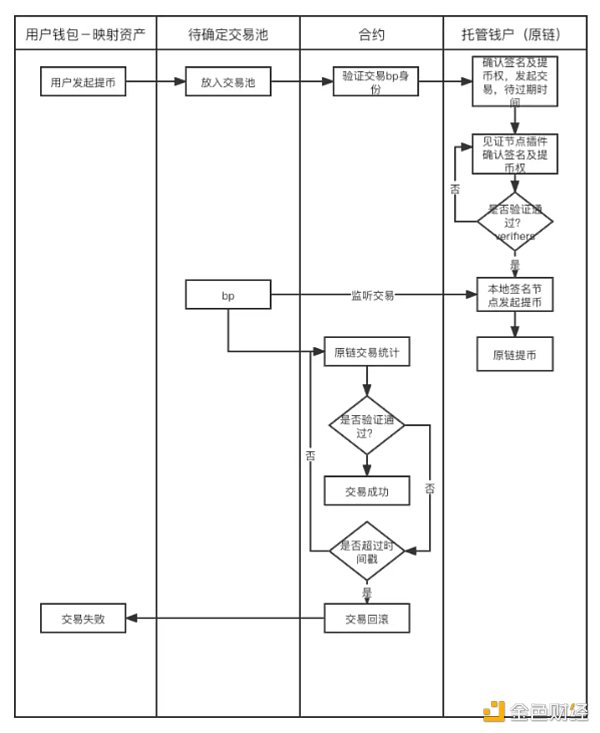

2:提幣

提幣所演示的流程是目標鏈映射資產換回原鏈資產的邏輯,需要特別注意的是,當前很多代幣都發現了多個鏈的版本,也就是說很多代幣都在多個鏈上擁有原生代幣。因此,一些橋的項目往往會設立資產池。在資金池充足的情況下,讓用戶感受不到anyDAI 這樣的映射資產的存在,而是直接換成目標鏈版本的token,但這並不影響整體的邏輯。所以,分析繼續:

如圖所示:一筆從目標鏈提幣到原鏈的交易流程如下:

(1)用戶發起交易(轉等量的映射資產到目標鏈上的託管錢包)

(2)驗證BP 身份,由某個BP 發起提幣請求

(3)確認提幣權限和簽名

(4)通過拜占庭後完成請求在原鏈提幣,把錢從原鏈的託管錢包裡轉出來到用戶 A

(5)如果這中間因為節點驗證出錯或者宕機等問題還要回滾重新發起

從上述流程可以看出,這裡面涉及的主要驗證邏輯有:

(1)發起和簽名權限的驗證

(2)問題出現後的容錯機制

(四)安全風險

1:設計邏輯上的安全問題

較為仔細的了解了跨鏈橋的設計後,我們可以發現在設計邏輯上跨鏈橋面臨的挑戰非常多,總結一下主要包含三個方面的問題(相關的被盜案例標註在問題最後)

(1) 充幣

a) 充幣合約權限漏洞,導致充進去的錢直接被轉走。這是一個幾乎所有合約項目都會遇到的愚蠢的問題,

b) 假幣充值問題,某些項目未對跨鏈Token 的真實性做驗證,導致fakeTOKEN -> realTOKEN(anyswap),說實話這個也有點蠢。

c) 假幣充值問題,ETH 等原生資產不同於ERC20 合約,很多攻擊都是由於對ETH 特殊處理不當,導致fakeETH -> realETH,這也是為什麼WETH 等wrapped 資產流行的原因。 (thorchain)

d) 不同的Token 雖然都是ERC20 標準,但具體的實現方式不一樣,或者額外有別的邏輯(rebase,fallback 等),開發者沒有在適配時做好調研,像(WETH、PERI、OMT、WBNB、MATIC、AVAX) 等在轉賬完成後還會去調用sender 自定義的fallback 函數做額外的操作,增加了跨鏈橋判斷的複雜性 (anyswap 2022.1.18)

(2) 跨鏈消息轉移

在a 鏈充幣完成後,到b 鏈資產到賬前,跨鏈橋的處理像是一個獨立的區塊鏈系統,即需要一個共識機制,一般用dpos,以下都是假設用dpos 的情況下需要考慮的問題,但我懷疑所有的節點都是項目方的,首先就具有中心化風險。

a) 充幣消息監聽,誰來第一個發起跨鏈處理提案,隨機?還是輪流?還是按照中間共識層的出塊順序?

b) 多個公證人如何驗證充幣的正確性,倘若數據源都來自infura 等數據提供商,則infura 是一個單點風險,最穩妥的是各自維護節點,這樣成本巨大。

c) 如何確認跨鏈處理完了(b 上到賬了),沒處理完有幾種情況:

i. 跨鏈橋沒有發起處理

ii. 跨鏈橋發起處理了,但是驗證&共識沒有通過

iii. 跨鏈橋驗證通過,但沒有在b 鏈上發起交易

iv. b 鏈上有交易,但失敗了(資金不夠或者別的情況)

(3)多重簽名驗證問題

問題多發的重災區,大多數都是代碼邏輯問題

a) 3/5 簽名,我隨便構造不在多簽列表裡的簽名,也算+1(chainswap)。

b) 中心化問題,名義上是多簽,其實掌握在項目方手中,巨大的中心化風險。

c) 簽名驗證方法,不同鏈上的開發模式不一樣,導致開發者在對接的時候難免會有遺漏,wormhole 例子: solana 上的驗證簽名函數是系統合約裡的一個函數, 正常應該去調用系統合約,系統合約的地址應該寫死在代碼裡, 他們這裡把系統合約地址是當做參數傳進來的, 黑客提幣時傳了個假的系統合約地址,就繞過了驗簽,順利把幣提走。

(4) 退款

a) 如同(2)-c 中討論的,跨鏈狀態有很多種可能,在任何情況下都需要給用戶提供一個退款的方式,比如anyswap 在充幣時會先在源鏈上給用戶發anyToken,然後再在目標鏈上給用戶發anyToken,然後把源鏈的anyToken burn 掉,這樣的目的就是不管問題出在哪,用戶都可以通過持有anyToken 表示自己持有的資產。這個過程中有3 條鏈(源、目標、跨鏈橋)和4 個資產(源鍊和目標鏈上的原始Token/anyToken),非常容易出現代碼邏輯的問題。

b) Thorchain 在2021.7.23 爆出的漏洞,黑客利用代碼邏輯問題,構造了一筆巨額假充值,跨鏈橋無法處理,就進入了退款邏輯,導致黑客拿到巨額退款。

2:其他的安全風險

但是通過邏輯流程所能展示的問題只是業務邏輯上的問題,並不是全部。

從安全的角度出發,我們還應該考慮另外三個方面的風險:

(1)系統性的風險

比如原鏈的充幣一開始成功,後來回滾了,這是一個巨大的問題,v 神討論過,資產從Solana 跨到Ethereum,跨鏈完成後solana 回滾,則用戶資產翻倍,沒有任何解法。

但比如rollup 這種和Ethereum 共享安全性的layer2,就不會有這種問題。

(2)前端的風險

a) 偽造的網址,比如oxdao.fi 0xdao.fi oxdai.fi 等。

b) Xss 攻擊,即跨站腳本攻擊,是一種代碼注入攻擊,比如www.xxxx.finance/?params=hackerscode12345, 雖然網址確實是官方網址,但是網址中攜帶了黑客的代碼,如果前端開發沒有註意防止xss,則這段代碼會在頁面上執行,導致用戶對黑客的轉賬交易授權簽名,因此不要打開來歷不明的鏈接。

c) Cors 跨站服務攻擊,在嚴格的同源策略中,瀏覽器只允許加載來自本站點的內容,即www.xxxx.finance站點顯示的所有內容、調用的接口,都應該來自於xxxx.finance 域名下,但目前絕大多數項目,都允許跨站調用,即xxxx 前端可以調用quickswap 的接口,反之亦然,這給開發上帶來了便利,但也帶來了風險:

假如我訪問了xxxx.finance,在瀏覽器緩存裡存入了一些敏感數據,然後我訪問了一個惡意網址,如果xxxx 的同源策略沒有限制,則這個惡意網址可以隨意獲取xxxx 存在緩存中的數據。

(3)額外功能的風險

有些跨鏈橋項目,不止提供資產跨鏈,還提供跨鏈合約調用,這就帶來了額外的複雜性。

攻擊者在a 鏈發起一筆對b 鏈上x 合約的調用,跨鏈橋不管x 合約是啥就直接調用了,沒想到x 合約是跨鏈橋在b 鏈上的多簽合約,這筆調用是將多簽賬戶改為攻擊者自己的地址,執行成功後,黑客可以隨意支配跨鏈橋在b 鏈上的資金了(poly network)。

三:結語

1:本報告的目的在於幫助用戶較為明確的理解跨鏈橋的安全風險所在,並非惡意的渲染跨鏈橋有多容易遭受攻擊。

2:公證人機制的跨鏈橋方案至少從目前來看是體驗最好,適用範圍最廣且成本最低的方案。並且任何產品都會經歷從傷痕累累到成熟的過程,區塊鏈產品所遭受的攻擊往往都是「邏輯問題」。這些問題隨著時間的推移和經驗的增加一定會越來越好。