上一篇我們主要解讀了2022 上半年區塊鏈反洗錢態勢以及工具方法介紹,本篇主要聚焦於2022 上半年典型安全事件以及針對部分事件進行反洗錢分析。

圖片

上一篇我們主要解讀了2022 上半年區塊鏈反洗錢態勢以及工具方法介紹,本篇主要聚焦於2022 上半年典型安全事件以及針對部分事件進行反洗錢分析。

典型安全事件

此節選取了上半年部分典型安全事件,選取標準為損失較大,發生次數較多,影響範圍較廣及手法較新的事件,此外,Ronin Network 安全事件下一篇會單獨分析介紹,敬請關注。

Wormhole 損失超3 億美元

2 月3 日,攻擊者利用Wormhole 網絡中的簽名驗證漏洞在Solana 上鑄造了12 萬WETH,價值超3.26 億美元。 Wormhole 發布針對該事件的報告中指出,此次事件中Wormhole 的漏洞具體是Solana 端核心Wormhole 合約的簽名驗證代碼存在錯誤,允許攻擊者偽造來自“監護人”的消息來鑄造Wormhole 的WETH。本次事件是目前針對Solana 的黑客攻擊中造成的最大損失規模事件。

Beanstalk Farms 遭閃電貸和提案攻擊

4 月17 日,基於以太坊的算法穩定幣項目Beanstalk Farms 遭攻擊,損失約為1.82 億美元。本次攻擊的主要原因在於提案的投票與執行兩階段間無時間間隔,導致攻擊者在完成投票後未經社區審核可以直接執行惡意提案。有趣的是,攻擊者將其中25 萬美元捐贈給了一個用於為烏克蘭政府籌集捐款的地址。

Harmony 損失超1 億美元

6 月24 日,Harmony Horizon bridge 遭到黑客攻擊。經慢霧MistTrack 分析,攻擊者獲利超1 億美元,包括11 種ERC20 代幣、13,100 ETH、5,000 BNB 以及640,000 BUSD。 26 日Harmony 創始人Stephen Tse 在Twitter 上表示,Horizon 被攻擊並非因為智能合約漏洞,而是由私鑰洩露導致。雖然Harmony 對私鑰進行了加密存儲,但攻擊者還是解密了其中部分私鑰並簽名了一些未經授權的交易。

Pokemoney 發生Rug Pull

BSC 上NFT 項目Pokemoney 發生Rug Pull,約1.18 萬枚BNB(約350 萬美元)被提取轉移。 Pokemoney 背後的團隊聲稱價格暴跌是由於神秘的黑客攻擊。雖然沒有證據證明黑客入侵,但該項目團隊堅決支持這個說法。他們在Telegram 上聲稱,由於某種原因,他們無法訪問該項目的Twitter 帳戶,因此無法告知社區有關黑客行為的解釋。

Crypto.com 部分賬戶遭黑客攻擊

據Crypto.com 調查報告,“2022 年1 月17日,Crypto.com 獲悉少數用戶在其賬戶上未經授權提取了加密貨幣。Crypto.com 立即暫停所有代幣的提款以啟動調查,並全天候工作以解決該問題。沒有客戶遭受資金損失。在大多數情況下,我們阻止了未經授權的提款,在所有其他情況下,客戶都得到了全額報銷。該事件影響了483 名Crypto.com 用戶。未經授權的提款總額為4,836.26 ETH、443.93 BTC 和約66,200 美元的其他貨幣。”

Uniswap 空投釣魚攻擊

7 月12 日,Binance 創始人CZ 發推表示,通過威脅情報在ETH 區塊鏈上檢測到Uniswap V3 潛在漏洞。幾個小時後,多名Twitter 用戶發布消息稱,此次黑客攻擊中轉移資金的交易並無異常,並表示這是一次網絡釣魚攻擊,超過70,000 個連接到Uniswap 的地址被空投代幣,空投代幣將用戶鏈接到一個類似於真實Uniswap 網站的釣魚網站。用戶被誘騙授權合約,從而允許攻擊者控制其錢包,盜取其加密貨幣和NFT。其中一個錢包損失了超過650 萬美元,另一個錢包損失了價值約168 萬美元的加密貨幣。

OpenSea 多名用戶遭郵件釣魚

2 月20 日,全球最大的加密數字藏品市場OpenSea 遭到攻擊。根據OpenSea 官方的推文,黑客在OpenSea 合約升級的同時,向所有用戶郵箱發送了釣魚郵件,很多用戶誤以為是官方郵件,對錢包進行了授權,導致錢包被盜。

ApeCoin 空投閃電貸套利

3 月17 日,根據Twitter 用戶Will Sheehan 的報告,套利機器人通過閃電貸薅羊毛,拿到6w 多ApeCoin(每個價值8 美元)。分析發現這和ApeCoin 的空投機制存在漏洞有關。具體來說,ApeCoin 能否空投取決於某一個用戶是否持有BYAC NFT 的瞬時狀態,而攻擊者可以通過借入閃電貸來操縱瞬時狀態。攻擊者首先通過閃電貸借入BYAC Token,接著redeem 獲得BYAC NFT,然後使用這些NFT 來Claim 空投的APE,最後將BYAC NFT mint 獲得的BYAC Token 用來返還閃電貸。

BAYC 官方Discord 遭攻擊

6 月5 日,BAYC 在官方推特表示,其Discord 服務器被短暫攻擊,價值約200 ETH 的NFT 被盜。此次攻擊是由於社區管理員的帳戶遭到入侵,黑客冒充管理員身份發布了一個指向釣魚網站的鏈接。

FEG 遭兩次閃電貸攻擊

5 月16 日,多鏈DeFi 協議FEG 遭到閃電貸攻擊,攻擊者竊取144 ETH 和3,280 BNB,損失約130 萬美元。 5 月17 日,FEG 再次受到攻擊,攻擊者竊取291 ETH 和4,343 BNB,損失約190 萬美元,其中BSC 鏈130 萬美元,ETH 鏈60 萬美元。兩次攻擊類似,主要原因是未驗證swapToSwap 函數中path 地址參數,導致攻擊者可以任意傳入惡意path 地址,使得FEGexPRO 合約將自身代幣授權給攻擊者。

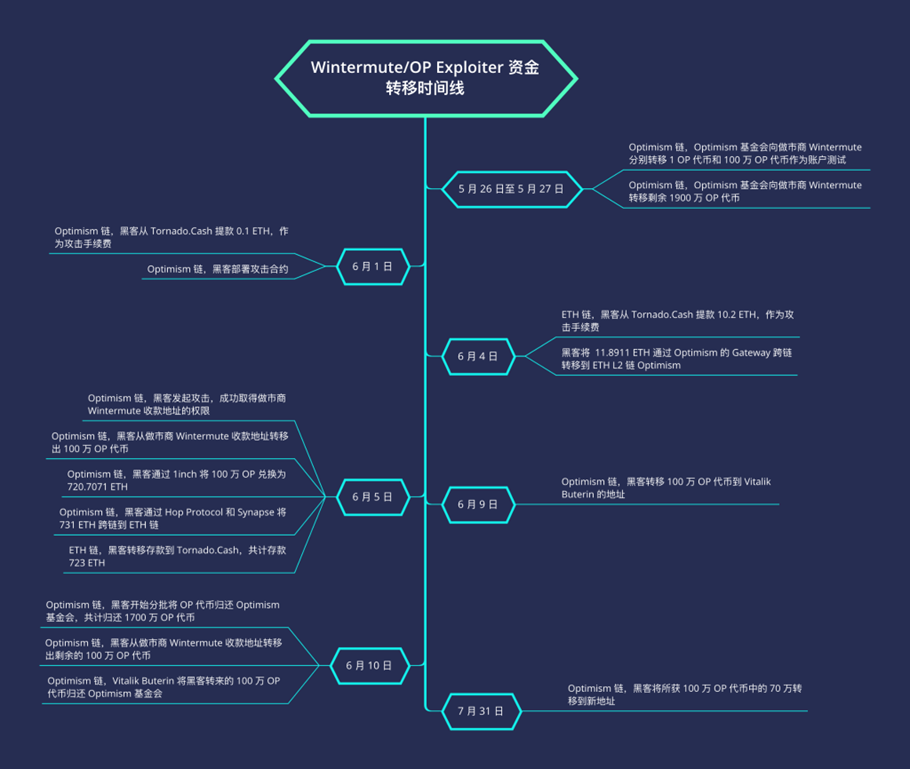

Optimism 因合約漏洞損失2000 萬枚OP

6 月9 日,Optimism 與Wintermute 雙雙發佈公告,向社區披露了一起2000 萬OP 代幣丟失的事件。在OP 代幣發布之時,Optimism 委託Wintermute 來為OP 在二級市場上提供流動性服務,Optimism 將向Wintermute 提供2000 萬枚OP 代幣。為了接收這筆代幣,Wintermute 給了Optimism 一個多簽地址,在Optimism 測試發送了兩筆交易且Wintermute 確認無誤後,Optimism 將2000 萬OP 轉移到了該地址。在Optimism 轉完幣之後,Wintermute 卻發現自己沒辦法控制這些代幣,因為他們所提供的多簽地址暫時只部署在了以太坊主網上,尚未向Optimism 網絡部署。為了控制這些代幣,Wintermute 立即啟動了補救操作。但已有攻擊者察覺到了這一漏洞,並搶在Wintermute 之前將該多簽地址部署到了Optimism 網絡上,成功控制了這2000 萬代幣。目前Optimism 黑客已歸還1700 萬枚OP 代幣,並向Vitalik 地址轉入100 萬枚OP,而Vitalik 已將此資金歸還。

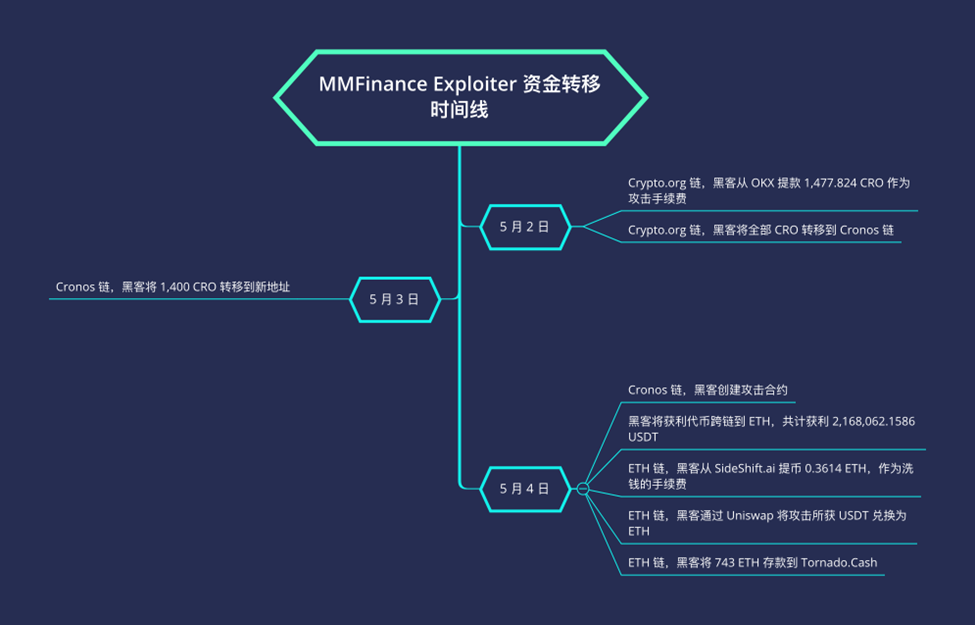

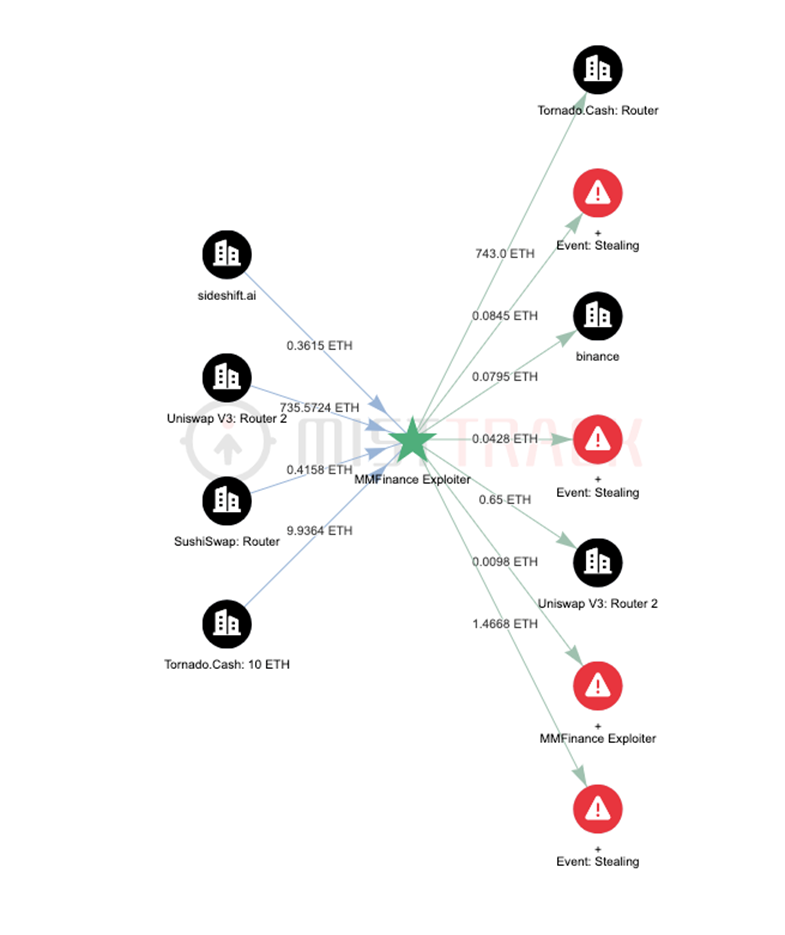

MM.finance 遭DNS 劫持攻擊

5 月4 日,據官方發文稱,MM.finance 網站遭到DNS 攻擊,攻擊者設法將惡意合約地址注入前端代碼。攻擊者利用DNS 漏洞修改託管文件中的路由器合約地址,價值200 萬美元以上的加密貨幣資產被盜,並通過跨鏈橋轉移到ETH 鏈,隨後通過Tornado.Cash 洗錢。

KLAYswap 遭到惡意前端攻擊

2 月3 日,韓國DeFi 項目KLAYswap 發佈公告稱遭黑客攻擊,損失約22 億韓元,約合183 萬美元。公告中稱黑客通過BGP 劫持篡改KLAYswap 前端的第三方JS 鏈接,導致用戶訪問KLAYswap 頁面時被投毒,然後授權資產給黑客錢包地址,最終導致用戶資產被盜,期間共有325 個錢包發生407 筆異常交易。

Terra 生態崩潰

5 月9 日,Terra 生態算法穩定幣UST 嚴重脫鉤、LUNA 近乎歸零,數百億美元市值一夕蒸發。 Luna Foundation Guard(LFG)使用了價值約35 億美元的比特幣來維持UST 的價值。但並沒有起作用。最終,在5 月12 日,Terra 停止運行。 Terra 的崩潰導致了600 億美元的損失,造成了比特幣價格的拋售壓力效應,並在整個加密資產中產生了恐懼情緒,加劇了行業正在經歷的熊市。

典型安全事件損失概覽

根據上文,摘取了上半年部分典型安全事件進行反洗錢分析,如下:

事件

被盜時間

損失統計

Wormhole

2 月2 日

120,000 WETH

Beanstalk

4 月17 日

24,830 ETH、250,000 USDC 代幣和36,390,000 BEAN 代幣

Harmony

6 月23 日

ETH 鏈:13,100 ETH、41,200,000 USDC、592 WBTC、9,981,000 USDT、6,070,000 DAI、5,530,000 BUSD、84,620,000 AAG、110,000 FXS、415,000 SUSHI、990 AAVE、43 WETH 和5,620,000 FRAX

BSC 鏈:5,000 BNB 和640,000 BUSD

Crypto.com

1 月17 日

ETH 鏈:4,836.25 ETH

BTC 鏈:443.93 BTC

Uniswap Phishing

7 月11 日

3,278.84 ETH 和240.42 WBTC

ApeCoin 空投閃電貸套利

3 月17 日

60,564 APE

BAYC 官方Discord 遭攻擊

6 月4 日

價值超過145 ETH

(25.6 萬美元)的NFTs

FEGToken

5 月15 日、5 月16 日

443.86 ETH 和7,626.49 BNB

Optimism

5 月27 日

20,000,000 OP 代幣(17,000,000 OP 已歸還)

MM.finance

5 月4 日

2,000,000 美元

反洗錢分析詳述

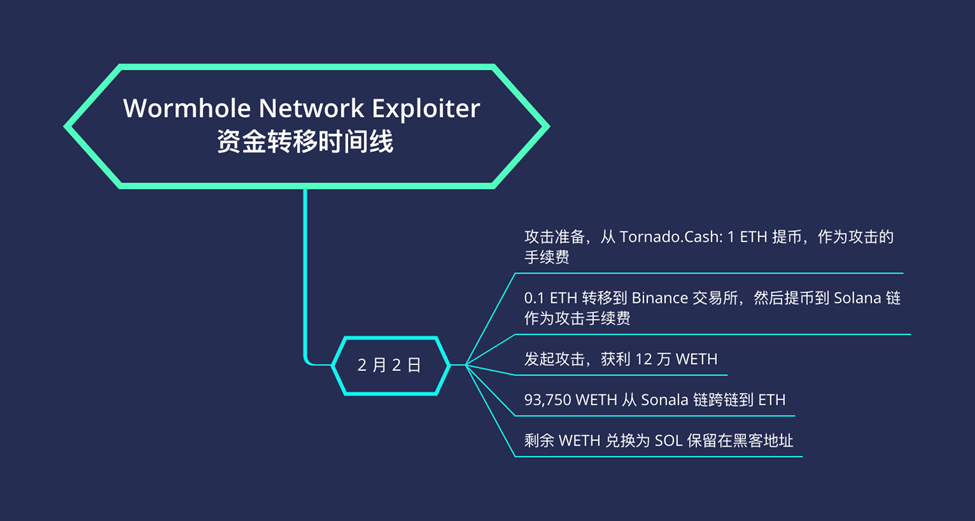

Wormhole

黑客地址:CxegPrfn2ge5dNiQberUrQJkHCcimeR4VXkeawcFBBka(Solana 鏈)

被盜時間:2 月2 日

損失統計:120,000 WETH

攻擊手續費來源:Tornado.Cash

資金轉移:

圖片

圖片

(Wormhole Network Exploiter 資金轉移時間線)

WETH 資金轉移:

流向

流向資金

跨鏈到ETH 鏈

93,750 WETH

兌換為SOL

26,250 WETH

黑客地址餘額:

地址

餘額

CxegPrfn2ge5dNiQberUrQJkHCcimeR4VXkeawcFBBka

432,661.15 SOL

0x629e7da20197a5429d30da36e77d06cdf796b71a

93,750.623 ETH

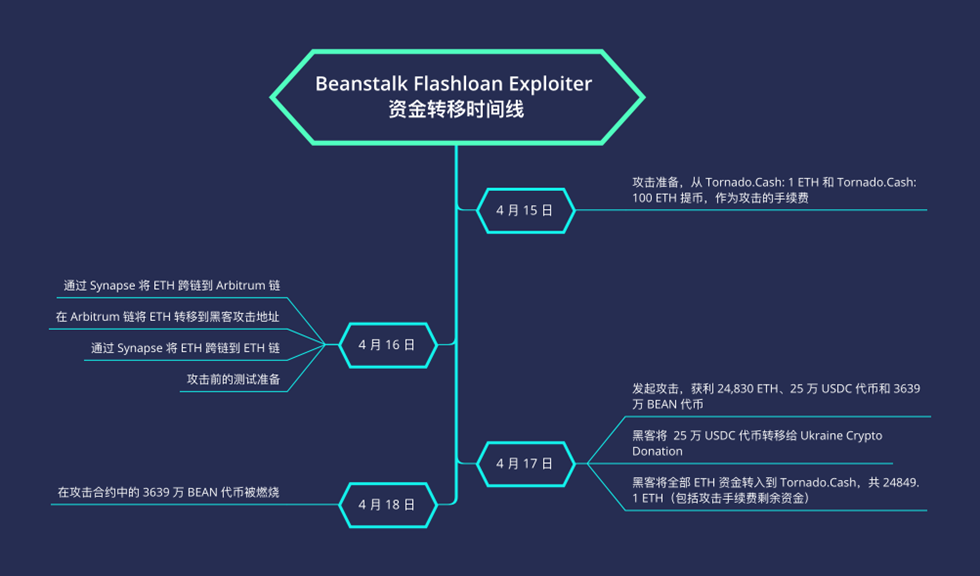

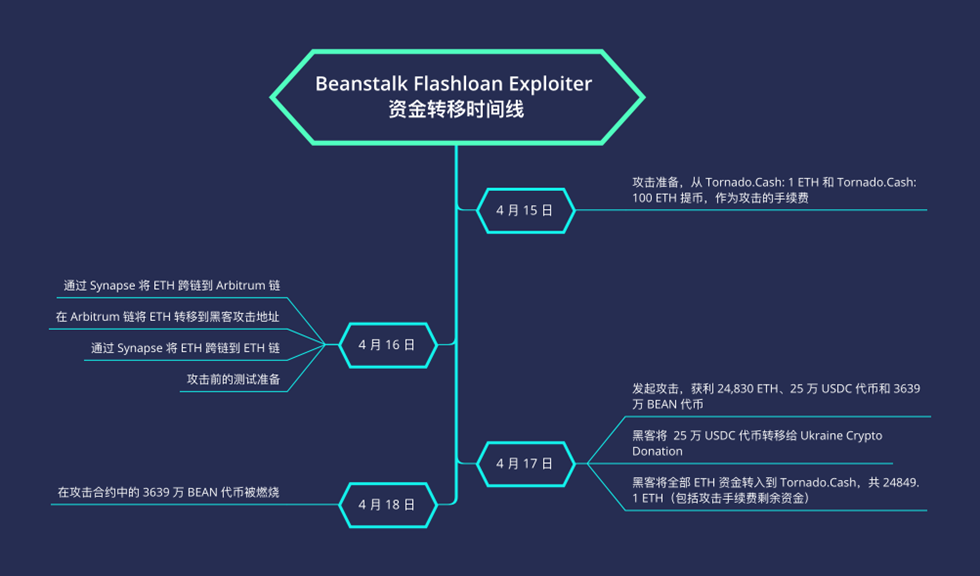

Beanstalk

黑客地址:0x1c5dCdd006EA78a7E4783f9e6021C32935a10fb4(ETH 鏈)

被盜時間:4 月17 日

損失統計:24,830 ETH、250,000 USDC 代幣和36,390,000 BEAN 代幣

攻擊手續費來源:Tornado.Cash

資金轉移:

圖片

圖片

(Beanstalk Flashloan Exploiter 資金轉移時間線)

ETH 資金轉移:

圖片

圖片

(Beanstalk Flashloan Exploiter ETH 資金轉移圖)

ETH 資金轉移表:

流向

流向資金

Tornado.Cash

24849.1 ETH

Harmony

黑客地址:

0x0d043128146654C7683Fbf30ac98D7B2285DeD00(ETH 鏈)

0x0d043128146654C7683Fbf30ac98D7B2285DeD00(BSC 鏈)

被盜時間:6 月23 日

損失統計:

(ETH 鏈)13,100 ETH、41,200,000 USDC、592 WBTC、9,981,000 USDT、6,070,000 DAI、5,530,000 BUSD、84,620,000 AAG、110,000 FXS、415,000 SUSHI、990 AAVE、43 WETH 和5,620,000 FRAX

(BSC 鏈)5,000 BNB 和640,000 BUSD

攻擊手續費來源:無

資金轉移:

圖片

圖片

(Horizon Bridge Exploiter 資金轉移時間線)

ETH 資金轉移:

圖片

圖片

(Horizon Bridge Exploiter ETH 資金轉移圖)

ETH 資金轉移表:

流向

流向資金

Tornado.Cash

85,700 ETH

Balance

201.2094 ETH

Tornado.Cash 資金轉移:

黑客總計轉入85,700 ETH 到Tornado.Cash,經過分析,我們得出Harmony 黑客的Tornado.Cash 提款符合下列特徵:

從Tornado.Cash 的分批提款,每個提款地址的提款次數相對固定,主要提款次數是5 和6,即提款5 * 100 ETH 或6 * 100 ETH 到提款地址。

從Tornado.Cash 提款後,長達一個月未發生進一步轉移。

根據上述的Tornado.Cash 提款特徵,共計發現了黑客83,300 ETH 的提款,從Tornado.Cash 轉出資金情況如下表:

流向

流向資金

Balance

83,300 ETH

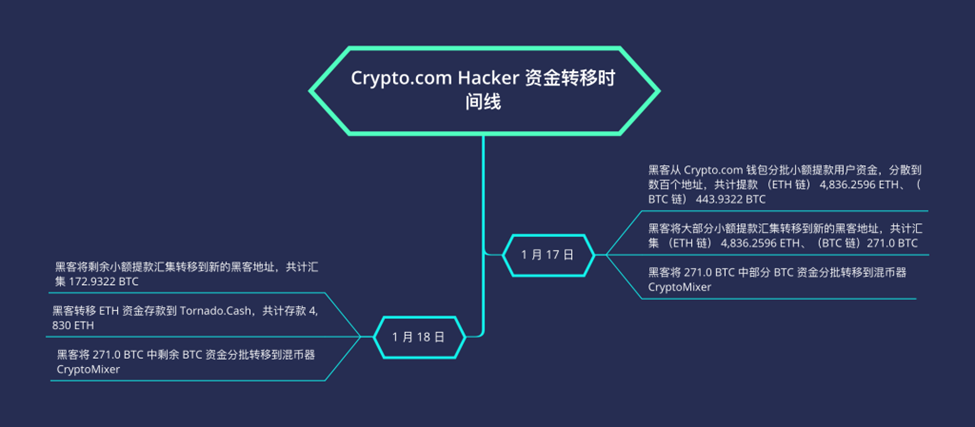

Crypto.com

黑客地址:

0x6e1218c55f1aCb588Fc5E55B721f1183D7D29D3d(ETH 鏈)

bc1qk8wlwypvvr6v5lmsngg5a248k2a9cgrsrw5jsq(BTC 鏈)

bc1q83c9e7s8925hhy9dzqpdyyfctgwaspj3wdrhqr(BTC 鏈)

bc1qk7e2k8s252789cggr5xy67m6jvc0jsqpdjfw9d(BTC 鏈)

bc1qnzn9wmt40qwuhd7zmqvmvd0c3zazv59ljplrnr(BTC 鏈)

bc1qy7hf94vv20jqez2fk8xyxuv0h0u8r0kh8cau46(BTC 鏈)

被盜時間:1 月17 日、1 月18 日

損失統計:(ETH 鏈)4,836.2596 ETH、(BTC 鏈)443.9322 BTC

攻擊手續費來源:無

資金轉移:

圖片

圖片

(Crypto.com Hacker 資金轉移時間線)

ETH 資金轉移:

圖片

圖片

(Crypto.com Hacker ETH 資金轉移圖)

ETH 資金轉移表:

流向

流向資金

Tornado.Cash

4,830 ETH

Balance

1.1692 ETH

BTC 資金轉移表:

流向

流向資金

CryptoMixer

271 BTC

Balance

172.9322 BTC

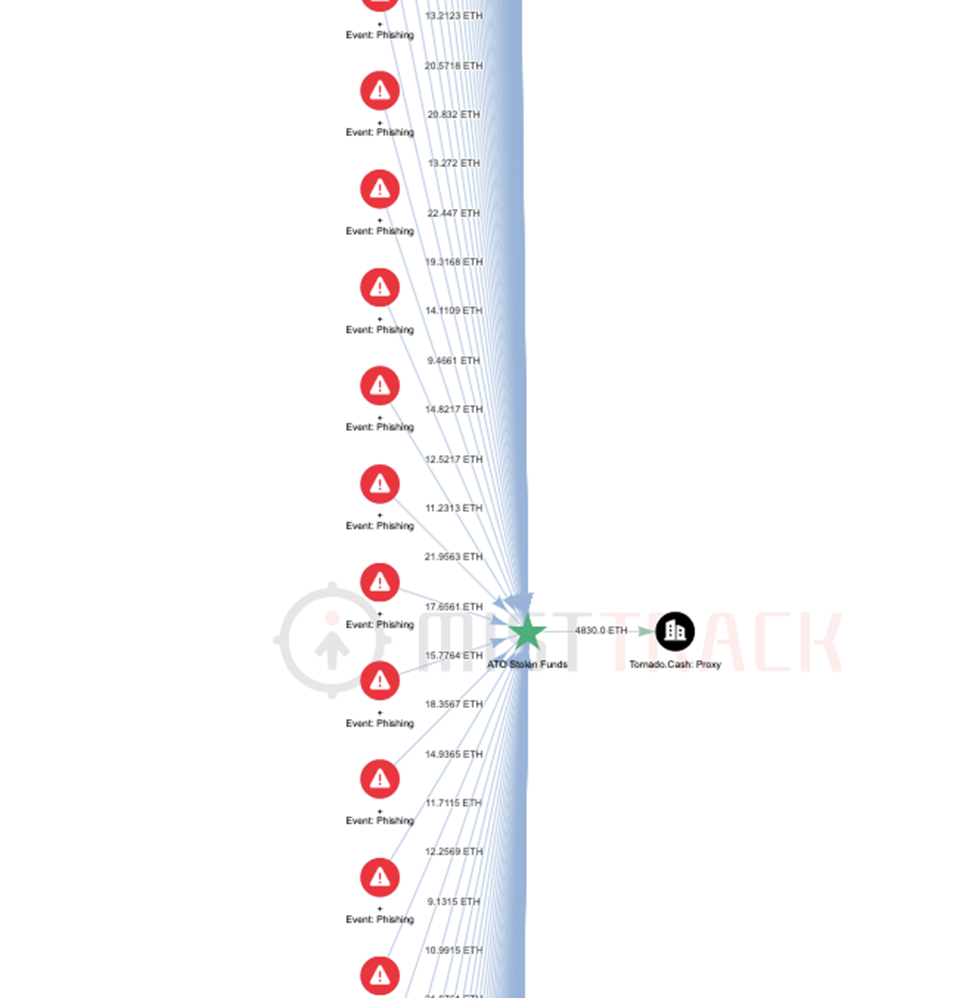

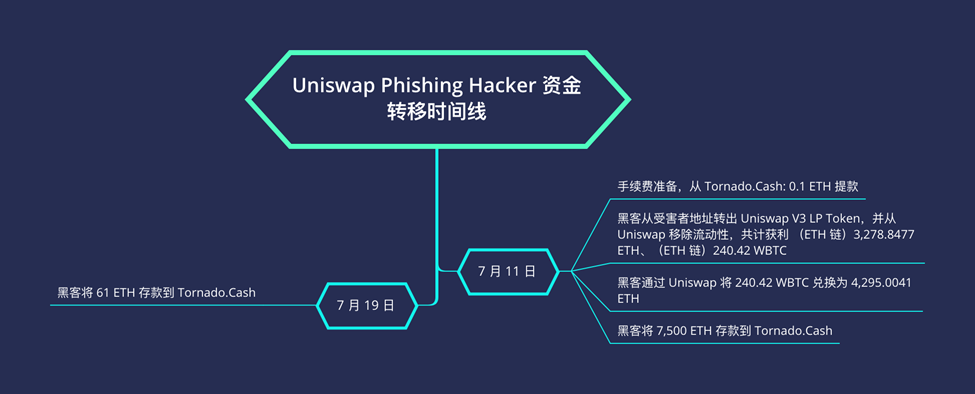

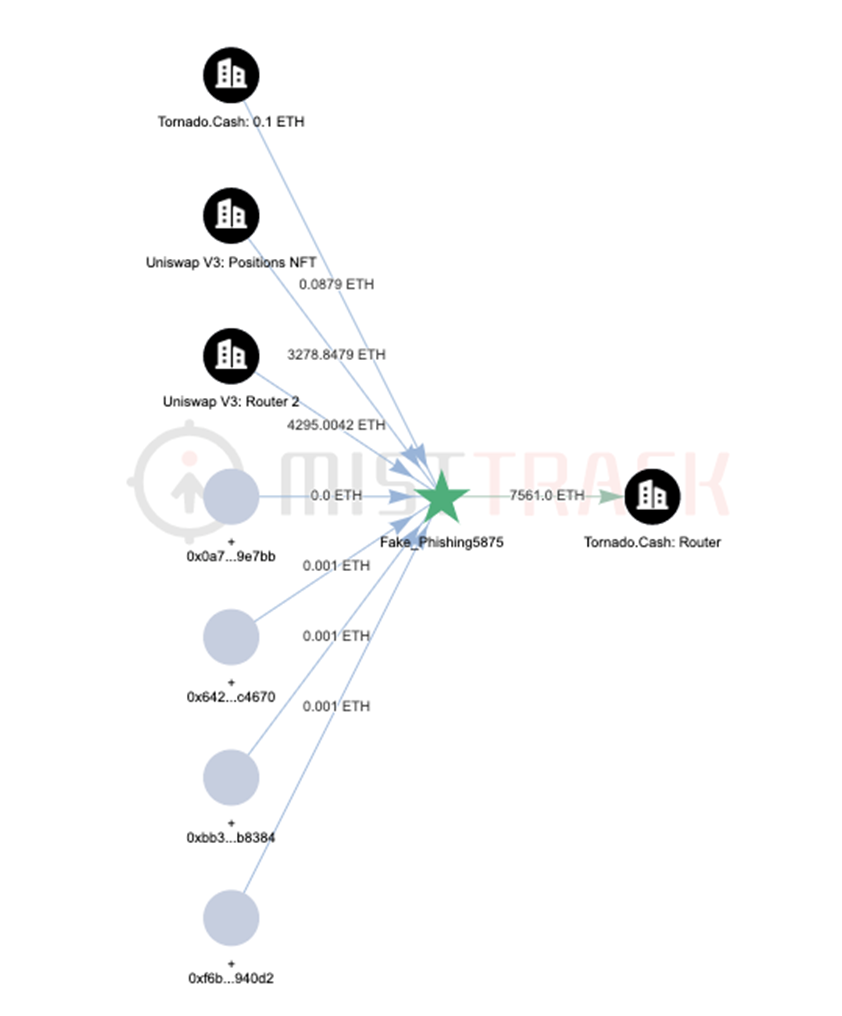

Uniswap Phishing

黑客地址:0x09b5027ef3a3b7332ee90321e558bad9c4447afa(ETH 鏈)

被盜時間:7 月11 日

損失統計:3,278.8477 ETH、240.42 WBTC

攻擊手續費來源:Tornado.Cash

資金轉移:

圖片

圖片

(Uniswap Phishing Hacker 資金轉移時間線)

ETH 資金轉移:

黑客在洗錢的過程中通過Uniswap 將240.42 WBTC 兌換為4,295.0041 ETH,洗錢的ETH 資金共計7,573.8518 ETH。

圖片

圖片

(Uniswap Phishing Hacker ETH 資金轉移圖)

ETH 資金轉移表:

流向

流向資金

Tornado.Cash

7,561 ETH

Balance

9.46 ETH

ApeCoin 空投閃電貸套利

黑客地址:0x6703741e913a30d6604481472b6d81f3da45e6e8(ETH 鏈)

被盜時間:3 月17 日

損失統計:60,564 APE

攻擊手續費來源:FTX

ETH 資金轉移表:

流向

流向資金

Balance

459 ETH

注:轉移資金中包括攻擊手續費剩餘資金。

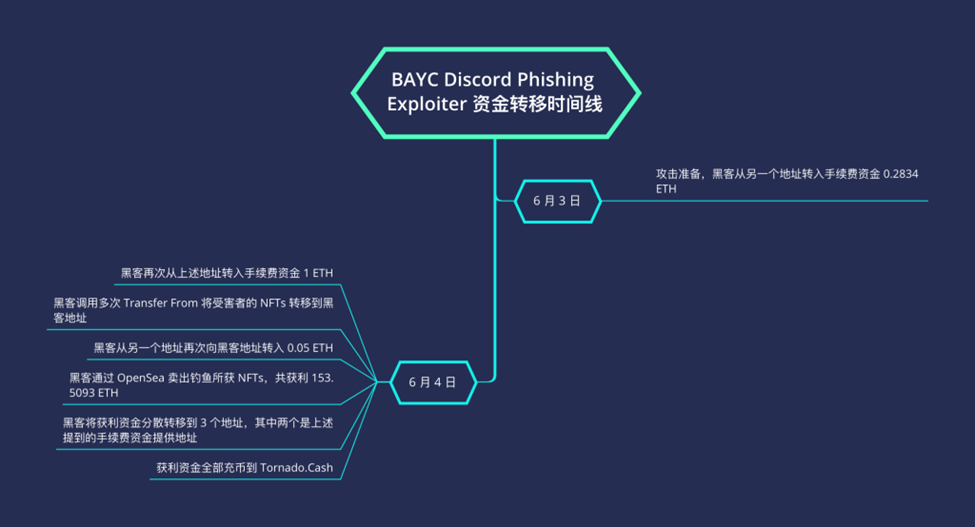

BAYC 官方Discord 遭攻擊

黑客地址:0x1079061d37f7f3fd3295e4aad02ece4a3f20de2d(ETH 鏈)

被盜時間:6 月4 日

損失統計:價值超過145 個ETH (25.6 萬美元)的NFTs

攻擊手續費來源:從其他個人地址轉入

資金轉移:

圖片

圖片

(BAYC Discord Phishing Exploiter 資金轉移時間線)

ETH 資金轉移表:

流向

流向資金

Tornado.Cash

153 ETH

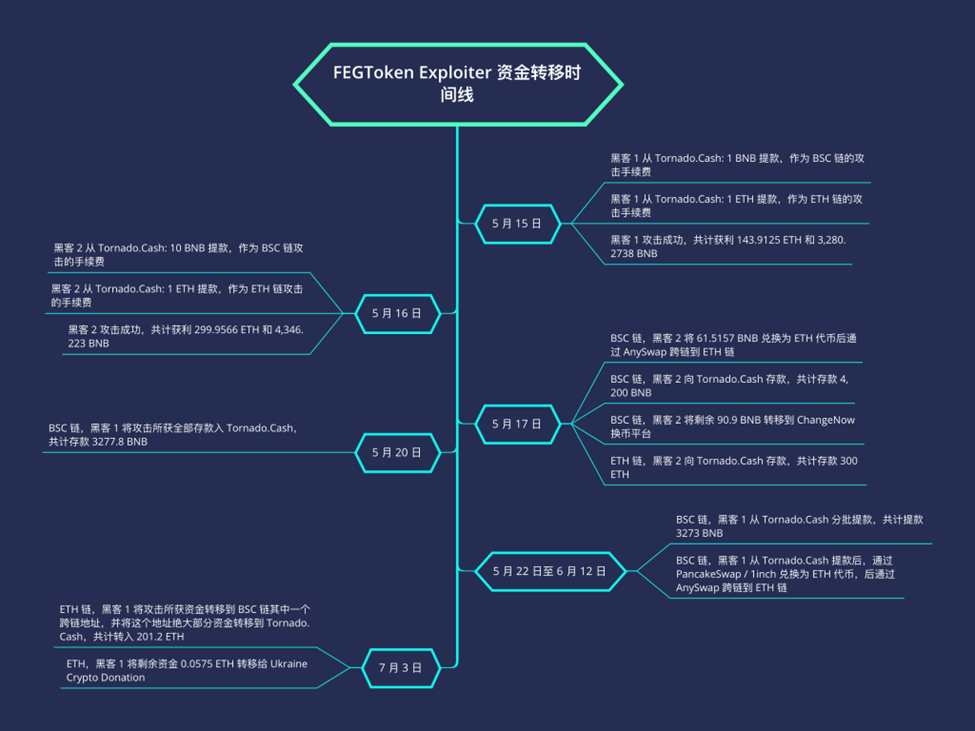

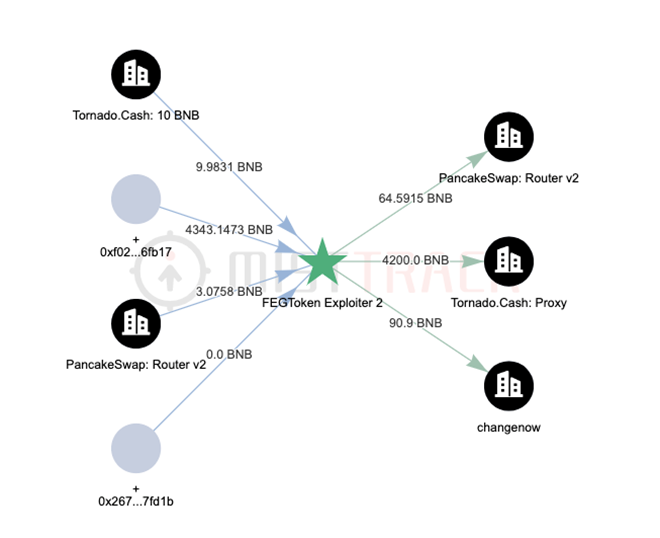

FEGToken

注:此節將5 月15 日攻擊的黑客稱為黑客1,將5 月16 日攻擊的黑客稱為黑客2。

黑客地址:

0x73b359d5da488eb2e97990619976f2f004e9ff7c(黑客1,ETH/BSC 鏈)

0xf99e5f80486426e7d3e3921269ffee9c2da258e2(黑客2,ETH/BSC 鏈)

被盜時間:5 月15 日、5 月16 日

損失統計:

(黑客1,ETH 鏈)143.9125 ETH、(黑客1,BSC 鏈)3,280.2738 BNB、

(黑客2,ETH 鏈)299.9566 ETH、(黑客2,BSC 鏈)4,346.223 BNB

攻擊手續費來源:Tornado.Cash

資金轉移:

圖片

圖片

(FEGToken Exploiter 資金轉移時間線)

兩次黑客攻擊的關聯性分析

根據以下鏈上痕跡分析:

兩個黑客攻擊手法不相同。

黑客1 重複調用攻擊合約獲利。

黑客2 單次調用攻擊合約大額獲利。

兩個黑客洗錢手法不相同。

黑客1 將全部獲利資金轉入Tornado.Cash。

黑客2 將大額資金轉入Tornado.Cash,將剩餘資金轉入ChangeNOW。

兩個黑客攻擊/洗錢時間存在明顯差別。

黑客1 攻擊時間在5 月15 日,洗錢時間在5 月20 日(BSC 鏈)和7 月3 日(ETH 鏈)。

黑客2 攻擊時間在5 月16 日,洗錢時間在5 月16 日。

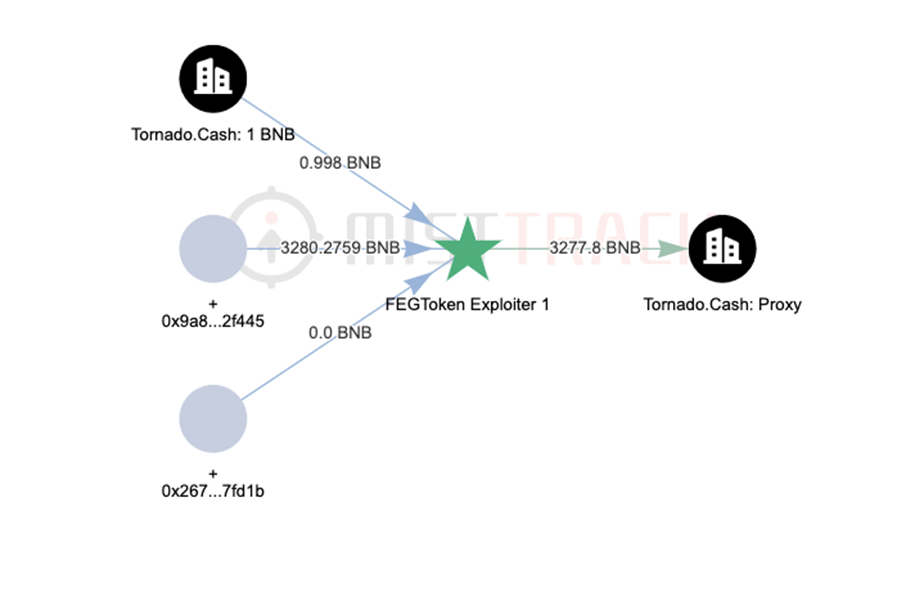

黑客1 資金轉移:

圖片

圖片

資金轉移表:

鏈

流向

流向資金

BSC

Tornado.Cash

3,277.8 BNB

ETH

Tornado.Cash

144.8 ETH

黑客1 BSC 鏈Tornado.Cash 資金轉移:

在BSC 鏈,黑客總計轉入3,277.8 BNB 到Tornado.Cash ,經過分析,我們得出FEGToken 黑客1 的Tornado.Cash 提款符合下列特徵:

每次以25/50 BNB 的數量通過PancakeSwap/1inch 兌換為BSC 鏈上的ETH 代幣,後通過AnySwap 跨鏈到ETH 鏈。

轉移到ETH 鏈上長時間不做進一步轉移。

根據上述的轉出特徵,共計發現了黑客共計3,273 BNB 數額的提款,黑客1 於BSC 鏈Tornado.Cash 轉出資金情況如下表:

流向

流向資金

Tornado.Cash

56.5 ETH

Balance

476.9591 ETH

注:BSC 鏈上的資金都已通過AnySwap 兌換成ETH 在ETH 鏈。

黑客2 資金轉移:

圖片

圖片

(FEGToken Exploiter 2 BSC 資金轉移圖)

資金轉移表:

鏈

流向

流向資金

BSC

Tornado.Cash

4,200 BNB

BSC

ChangeNOW

90.9 BNB

ETH

Tornado.Cash

300 ETH

Optimism

黑客地址:0x60B28637879B5a09D21B68040020FFbf7dbA5107(Optimism 鏈)

被盜時間:6 月5 日

損失統計:20,000,000 OP 代幣

攻擊手續費來源:Tornado.Cash

資金轉移:

圖片

圖片

(Wintermute/OP Exploiter 資金轉移時間線)

OP 代幣資金轉移表:

流向

流向資金

歸還Optimism 基金會

17,000,000 OP

Vitalik Buterin(後歸還Optimism 基金會)

1,000,000 OP

通過Hop Protocol 和Synapse 跨鏈到ETH 鏈

1,000,000 OP

Balance

1,000,000 OP

資金轉移表:

流向

流向資金

Tornado.Cash

723 ETH

Balance

5.8744 ETH

注:轉移資金中包括攻擊手續費剩餘資金。

MM.finance

黑客地址:0xb3065fe2125c413e973829108f23e872e1db9a6b(Cronos 鏈)

被盜時間:5 月4 日

損失統計:2,000,000美元

攻擊手續費來源:OKX

資金轉移:

圖片

圖片

(MMFinance Exploiter 資金轉移時間線)

ETH 資金轉移:

圖片

圖片

(MMFinance Exploiter ETH 資金轉移圖)

資金轉移表:

流向

流向資金

Tornado.Cash

743 ETH

總結

本報告對一些損失較大、發生次數較多、影響範圍較廣及攻擊手法較新的安全事件進行了列舉,包含被盜損失、攻擊手法簡述以及影響範圍。

接著,使用MistTrack 基礎分析工具對11 起典型安全事件展開了反洗錢分析,通過反洗錢分析清晰闡述“攻擊手續費來源是什麼”、“錢去了哪裡”的問題,並創造性的提出了一種數據分析方法來分析Tornado.Cash 和ChipMixer 的提款。

在此過程中,我們發現洗錢流程集中在ETH 鍊和BTC 鏈上進行。 ETH 鏈,74.6% 資金轉移到Tornado.Cash 以躲避追踪分析;BTC 鏈,48.9% 的資金轉移到ChipMixer 以躲避追踪分析。

BTC 鍊是特大型安全事件以及與LAZARUS GROUP 黑客組織有關的事件洗錢的選擇,因為相比較ETH 鏈而言,BTC 鏈更具有匿名性、更多的混幣工具選擇,並且LAZARUS GROUP 黑客組織在BTC 鏈上洗錢更富有經驗且更精通流程,這些有利於洗錢過程的順利進行。

完整報告下載:

https://www.slowmist.com/report/first-half-of-the-2022-report.pdf

展開全文打開碳鏈價值APP 查看更多精彩資訊