有黑客用一千萬“撬動”Solana 生態上億資金,也有黑客鋌而走險,薅起了交易所的羊毛,同時也有一些Web3項目遭遇私鑰洩露、閃電貸攻擊。

Beosin EagleEye Web3安全預警與監控平台監測顯示,截止發稿時,本週共發生8起攻擊類相關的安全事件,累計受影響金額約1.2億美元,和Beosin安全團隊一起來盤點一下吧。

10月9日

1. XaveFinance項目遭受黑客攻擊,導致RNBW增發了1000倍

10月9日,XaveFinance項目遭受黑客攻擊,導致RNBW增發了1000倍。本次攻擊是攻擊者通過調用DaoModule合約的executeProposalWithIndex()函數執行了攻擊者的惡意提案,使得意外鑄造了100,000,000,000,000個RNBW,並將ownership權限轉移給攻擊者。最後黑客將其兌換為xRNBW。

2. Jumpnfinance項目發生Rugpull,涉及金額約115萬美元

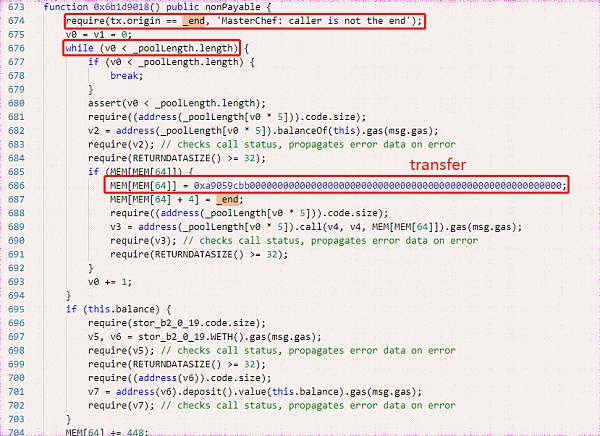

Jumpnfinance項目Rugpull。攻擊者調用0xe156合約的0x6b1d9018()函數,提取了該合約中的用戶資產,存放在攻擊者地址上。目前被盜資金中2100 BNB ($581,700)已轉入Tornado.Cash,剩餘部分2058 BNB($571,128)還存放在攻擊者地址。

10月11日

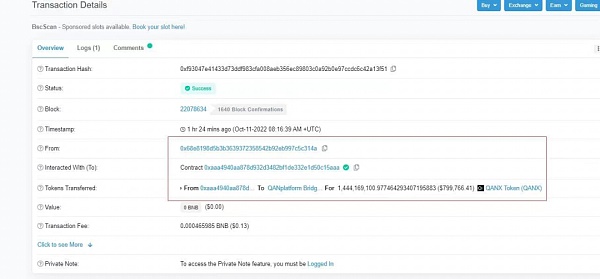

1. QANplatform跨鏈橋遭受黑客攻擊,疑似項目方私鑰洩露,涉及金額約189萬美元

本次事件交易的發起地址是一個疑似項目方的地址,攻擊者通過該地址調用跨鏈橋合約中的bridgeWithdraw函數提取QANX代幣,然後把QANX代幣兌換為相應平台幣,目前被盜資金依然存放在攻擊者地址上。

2. Rabby項目遭受黑客攻擊,請用戶取消對相應合約的授權

本次事件是因為RabbyRouter的_swap函數存在外部調用漏洞,導致任何人都可以通過調用該函數,將授權到該合約用戶的資金轉走。目前攻擊者已在Ethereum,BSC鏈,polygon,avax,Fantom,optimistic,Arbitrum發起攻擊,請用戶取消對相應合約的授權。

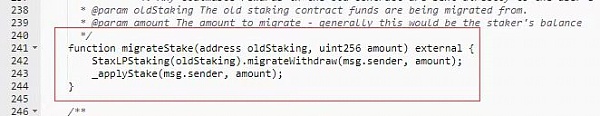

3. TempleDAO項目遭受黑客攻擊,涉及金額約236萬美元

本次事件是因為StaxLPStaking合約中的migrateStake函數缺少權限校驗,導致任何人都可以通過調用該函數提取合約中的StaxLP。攻擊者攻擊成功後,把獲得的全部StaxLP代幣兌換為了ETH。

10月12日

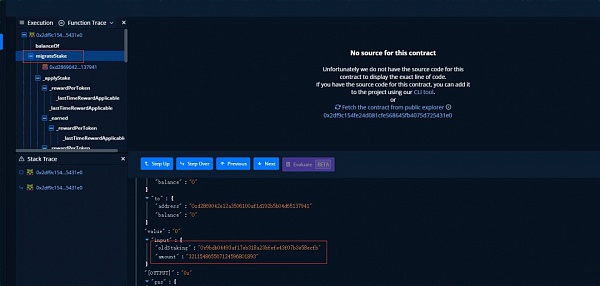

1. Journey of awakening (ATK)項目遭受閃電貸攻擊

本次事件攻擊者通過閃電貸攻擊的方式攻擊了ATK項目的策略合約,從合約中獲取了大量的ATK代幣,之後攻擊者把獲得的全部ATK代幣兌換為約12萬美元的BSC-USD。

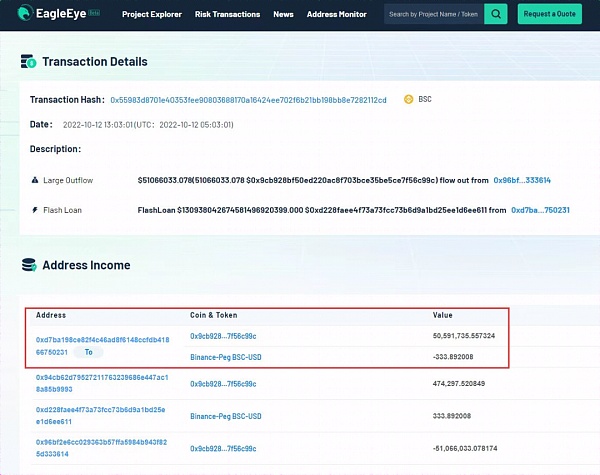

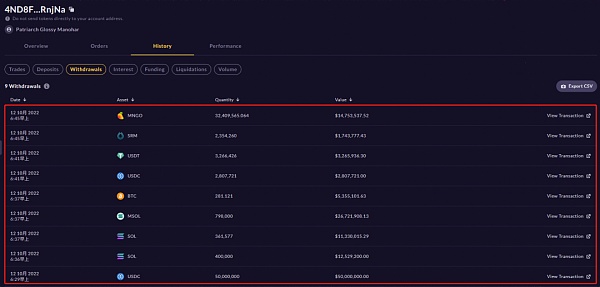

2. Solana 生態去中心化交易平台Mango遭遇黑客攻擊,影響高達1.16 億美元。

黑客使用了兩個賬戶,一共1000萬USDT起始資金。

第一步,攻擊者向Mango市場存入了500萬USDC。

第二步,攻擊者在MNGO-ERP市場創建了一個4.83億的PlacePerpOrder2頭寸。

第三步,MNGO的價格被操縱,從0.0382美元到0.91美元,通過使用一個單獨的賬戶(賬戶2)對其頭寸進行對手交易。

賬戶2現在有4.83億*(0.91-0.03298美元)=4.23億美元,這使得攻擊者可以藉出1.16億美元的資金。

10月13日

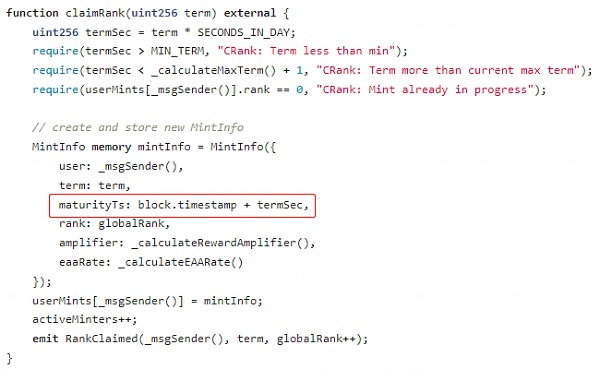

1. FTX交易所遭到gas竊取攻擊

FTX交易所遭到gas竊取攻擊,黑客利用FTX支付的gas費用鑄造了大量XEN TOKEN。本次事件攻擊者通過FTX熱錢包多次少量的提取以太坊,FTX熱錢包地址會向攻擊合約地址多次轉入小額的資金,隨後會調用到攻擊合約的fallback()函數,通過該函數攻擊者向Xen合約發起鑄幣請求。而Xen合約僅需傳入一個時間期限,便可支持無成本鑄幣,只需支付交易Gas費,但在此次調用過程中,交易發起者為FTX熱錢包地址,所以整個調用過程的gas都是由FTX熱錢包地址所支付,而Xen鑄幣地址為攻擊者地址,達到攻擊的目的。