2022年12月2日,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平台監測顯示,AnkStaking的aBNBc Token項目遭受私鑰洩露攻擊,攻擊者通過Deployer地址將合約實現修改為有漏洞的合約,攻擊者通過沒有權限校驗的0x3b3a5522函數鑄造了大量aBNBc代幣後賣出,攻擊者共獲利5500個BNB和534萬枚USDC,約700萬美元,Beosin Trace將持續對被盜資金進行監控。 Beosin安全團隊現將事件分析結果與大家分享如下。

#Ankr是什麼?

據了解,Ankr 是一個去中心化的Web3 基礎設施提供商,可幫助開發人員、去中心化應用程序和利益相關者輕鬆地與一系列區塊鏈進行交互。

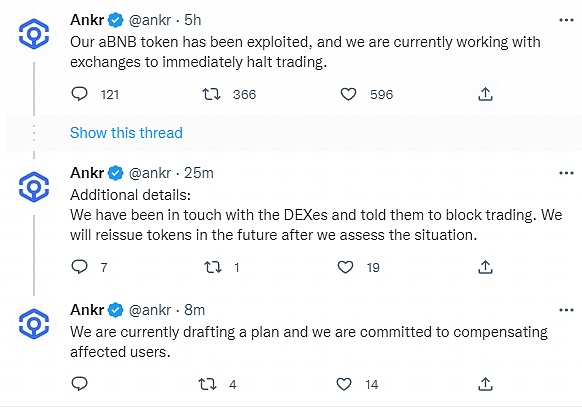

攻擊發生之後,Ankr 針對aBNBc 合約遭到攻擊一事稱,「目前正在與交易所合作以立即停止交易。Ankr Staking 上的所有底層資產都是安全的,所有基礎設施服務不受影響。」

#本次攻擊事件相關信息

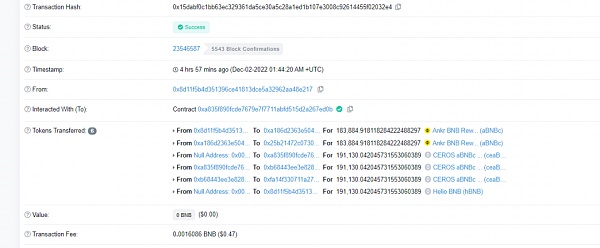

攻擊交易

0xe367d05e7ff37eb6d0b7d763495f218740c979348d7a3b6d8e72d3b947c86e33

攻擊者地址

0xf3a465C9fA6663fF50794C698F600Faa4b05c777 (Ankr Exploiter)

被攻擊合約

0xE85aFCcDaFBE7F2B096f268e31ccE3da8dA2990A

#攻擊流程

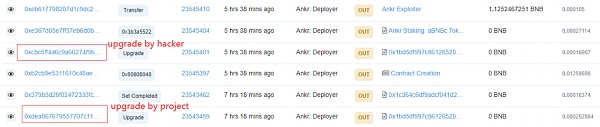

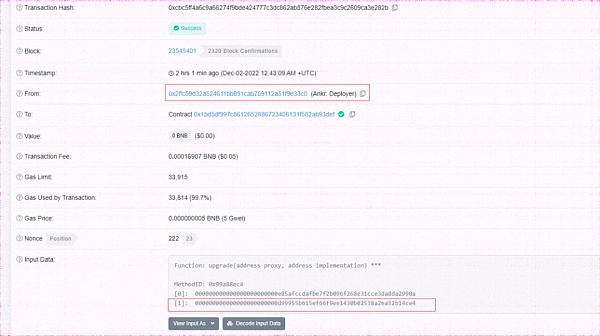

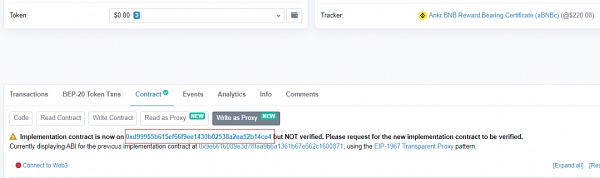

1. 在aBNBc的最新一次升級後,項目方的私鑰遭受洩露。攻擊者使用項目方地址(Ankr: Deployer)將合約實現修改為有漏洞的版本。

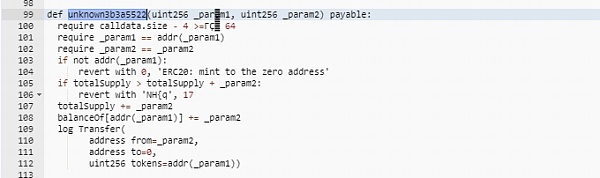

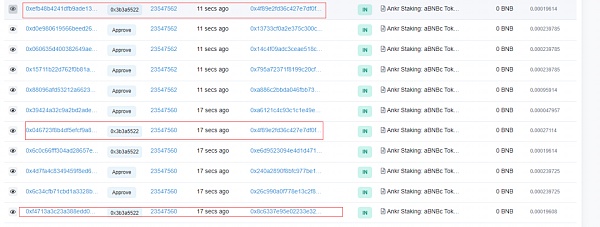

2.由攻擊者更換的新合約實現中, 0x3b3a5522函數的調用沒有權限限制,任何人都可以調用此函數鑄造代幣給指定地址。

3.攻擊者給自己鑄造大量aBNBc代幣,前往指定交易對中將其兌換為BNB和USDC。

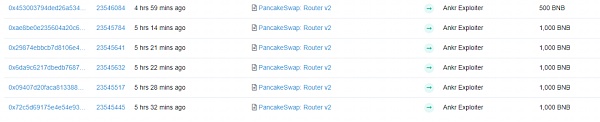

4. 攻擊者共獲利5500WBNB和534萬USDC(約700萬美元)。

#受影響的其他項目:

由於Ankr的aBNBc代幣和其他項目有交互,導致其他項目遭受攻擊,下面是已知項目遭受攻擊的分析。

Wombat項目:

由於Ankr Staking: aBNBc Token項目遭受私鑰洩露攻擊,導致增發了大量的aBNBc代幣,從而影響了pair(0x272c…880)中的WBNB和aBNBc的價格,而Wombat項目池子中的WBNB和aBNBc兌換率約為1:1,導致套利者可以通過在pair(0x272c…880)中低價購買aBNBc,然後到Wombat項目的WBNB/aBNBc池子中換出WBNB,實現套利。目前套利地址(0x20a0…876f)共獲利約200萬美元,Beosin Trace將持續對被盜資金進行監控。

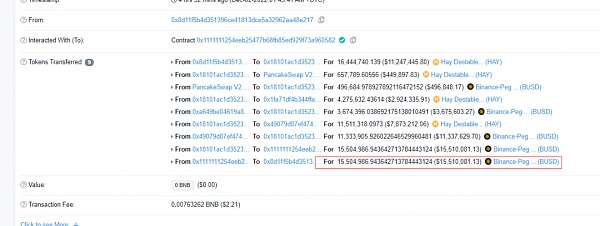

Helio_Money項目:

套利地址:

0x8d11f5b4d351396ce41813dce5a32962aa48e217

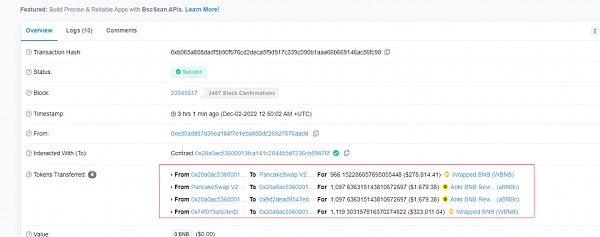

由於Ankr Staking: aBNBc Token項目遭受私鑰洩露攻擊,導致增發了大量的aBNBc代幣,aBNBc和WBNB的交易對中,WBNB被掏空,WBNB價格升高。套利者首先使用10WBNB交換出超發後的大量aBNBc.之後將aBNBc交換為hBNB。以hBNB為抵押品在Helio_Money中進行借貸,借貸出約1644萬HAY。之後將HAY交換為約1550萬BUSD,價值接近1億人民幣。

#事件總結

針對本次事件,Beosin安全團隊建議:1. 項目的管理員權限最好交由多簽錢包進行管理。 2. 項目方操作時,務必妥善保管私鑰。 3. 項目上線前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。