作者:Climber,金色財經

「由於懶惰,沒有做銀河任務,僥倖逃過一劫」。然而加密協議網站前端中心化機制下,用戶逃過初一,未必逃得了十五。

10月6日,Web3 憑證資料網路 Galxe 遭遇駭客DNS劫持攻擊,事件預計造成1,120 名用戶受到影響、約27萬美元資產被盜。目前 Galxe已重新奪得域名控制權。

無獨有偶,最近一段時間此類攻擊事件集中出現。 9月20日,DeFi 流動性協議 Balancer遭遇前端域名攻擊,造成約23.8萬美元損失;本月6日,區塊鏈工具箱MCT受到DNS 域名劫持,導致用戶MCT 錢包被盜。而以往加密市場上因協議前端受到攻擊而造成損失的事件並不多見,此前最大熱議事件為Tornado Cash 前端遭禁。

有鑑於此,慢霧首席資訊安全官稱在600多萬份DNS記錄中,有21%的佔比是指向未解析網域。這意味著用戶無法透過網域存取協議網站,只能透過IP位址訪問,同時協議搜尋引擎優化(SEO)也無法良好發展。

加密協定合約部署完成即可實現去中心化,但目前絕大多數協定前端仍是透過傳統架構實現,中心化痕跡明顯,這更加容易成為駭客攻擊對象。而鏈上偵探ZachXBT表示Galxe與Balancer被盜資金都轉到同一地址,駭客可能是同一攻擊者。

相較於其它加密駭客攻擊被竊資金體量,以上事件僅算是小打小鬧。但或許一場針對加密用戶的捕撈佈局,才剛開始。

悲催的擼毛黨

國慶擼毛的路上,吃著火鍋,唱著歌,就被駭客給劫了。

這是假期裡不少勤勞擼毛黨的真實寫照,他們本想透過參與銀河任務獲取一些OAT或NFT作為將來獲得項目大毛的憑證,沒想到這次幾乎被反擼到錢包一空。

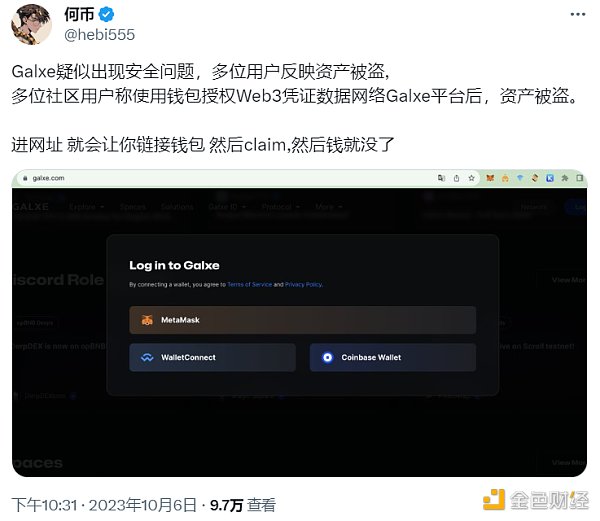

10月6日,多名社群成員在X上表示,自己在參與銀河任務時點擊了錢包的授權批准,接著錢包內的資產就被轉移一空。隨後,Galxe發佈公告確認網站DNS遭遇駭客攻擊。

同時,Galxe行動迅速,僅一天就調查清楚了事件原委。對於這一DNS劫持事件,Galxe官方表示,駭客是透過冒充Galxe 授權成員,聯繫網域服務供應商Dynadot 提供支持,之後重置了登入憑證。

接著冒充者向Dynadot 提供了偽造的文檔,繞過了他們的安全流程,並獲得對域帳戶的未經授權的訪問,最終他們用該訪問權限將用戶重定向到虛假網站並簽署盜用其資金的交易。

儘管Galxe聲明該事件僅影響到他們的域名和前端應用程序,所有Galxe智能合約、技術系統以及用戶資訊都保持安全。但事件仍造成了約1,120 名用戶受到影響,約27萬美元資金被盜。

尤其是作為Web3計畫活動參與平台,先前就被社群詬病介面多次卡頓的Galxe再次引起了一種擼毛黨的不滿,也更加打擊了新老用戶參與加密計畫建設的熱情。畢竟,誰會想在已經花了Gas費的同時,再連本金也失去呢?

Galxe 是幫助建立Web3 社群的高流量平台,擁有超過1,100 萬獨立用戶,透過基於獎勵的忠誠度計劃推動了Optimism、Polygon、Arbitrum 以及3000多個合作夥伴的發展。

在幫助專案方便捷獲客的同時,也可以間接培養忠實用戶。使用者在體驗專案完成任務後,可以對應的數位證書,也可能獲得專案空投或獎勵。總之,在出發點上是讓專案方與用戶雙贏的橋樑平台。

同樣,這種情況自然也容易成為駭客狩獵的目標。而近期L2龍頭網Arbitrum 奧德賽(Odyssey)活動的重啟也再次吸引了許多擼毛人士的目光。

去年6月份,由於Arbitrum 奧德賽活動過於火爆,大量用戶湧向GMX導致Gas費激增,甚至是ETH主網的兩倍。巨大的網路擁塞再加上大量機器人的參與使得Arbitrum 不得不暫停這項活動。

這次重啟,儘管Arbitrum宣布不會有任何形式的空投或獎勵,僅有自訂徽章,但依然抵擋不住擼毛黨的熱情。 7週時間、13個項目,對於苦受熊市煎熬的投資者來說未嘗不是一種希望。

然而希望還是變為了失望,Galxe網站的中心化前端機製成為駭客的切入點。只需要利用Web2世界常見的DNS攻擊即可輕鬆捕捉大量的加密用戶錢包,再從中竊取數位資產。

目前,Galxe駭客攻擊事件仍有流毒。其項目官方稱,部分用戶仍能看到釣魚網站,需要一定時間更新用戶本地伺服器上的DNS 記錄才能解決。

DNS劫持成加密協定中心化前端頑疾

先前Balancer遭遇DNS劫持攻擊部分原因在於其削減了技術成本支出,轉而加碼行銷業務。今年4月,為 Balancer 提供營運及前端開發的服務商Balancer OpCo 裁員了兩位工程師並減少了營運預算。同時,Balancer成立了行銷團隊Orb Collective,並增加財務預算。

前端技術安全壁壘遭遇削弱引來了駭客,而Balancer的業務轉變邏輯也是基於漫長的熊市造成的現金流緊張。多方抉擇之下開源節流自然是最優的選擇,而這也是發生在當下其它加密協議的普遍現象。

所以,慢霧在600多萬份DNS記錄中,得出有21%的佔比是指向未解析域名這一數據也就在情理之中了。

此外,如上所述,加密合約是去中心化的,但目前絕大多數加密協定前端仍是透過傳統架構實現,雖然網頁本身也在不斷進化和發展,但網域名稱、網路服務、伺服器、儲存服務等方面都存在著許多潛在的威脅,而針對前端的攻擊往往又容易被開發者忽略。

對於加密協定的中心化前端攻擊,有人認為ENS 可能是解決方案,但ENS 網域解析同樣是「中心化」的,所以就目前而言,整個加密市場上並無很好的解決方法。

只是DNS劫持這項駭客攻擊行為對用戶端來說是極難防禦的,那麼究竟什麼是DNS劫持呢?為什麼DNS劫持難以防範?用戶又該如何對抗DNS劫持呢?

DNS 是一種非常基本的網路協定/服務,它讓網路使用者和網路設備發現使用使用者可讀的域名,而非純數字IP 位址的網站。由於DNS系統有著龐大的資料資源以及其天生薄弱的安全防護能力,因此其常常成為網路攻擊的重點對象。

DNS攻擊類型有五種常見的類型,分別是DNS劫持/重定向、DNS放大攻擊、DNS/快取中毒、DNS隧道、殭屍網路反向代理。

而DNS劫持又稱網域名稱劫持,這類攻擊一般是透過惡意軟體、修改快取、控制網域管理系統等方式取得DNS解析控制權,然後透過修改DNS解析記錄或更改解析伺服器方式,將使用者引導至非既定網站或受攻擊者控制的非法網站,最終盜取使用者資產。

對於企業公司來說,應對DNS攻擊可以採用更嚴格的存取控制、部署零信任方案、檢查/驗證DNS記錄等方式,這取決於專案方願意付出的資金、人力、時間等成本力度。

但對使用者來說則較為艱難,這主要是由於DNS劫持不易被使用者感知。對於可能已經受影響的使用者執行以下操作:使用revoke.cash取消任何無法辨識的授權,並檢驗自己的位址是否受到影響。

如果用戶懷疑自己可能簽署了惡意條款,即使沒有受到攻擊,最好也要考慮該帳戶已被盜用,將所有資金轉移到新帳戶。

結語

加密世界本來就是一座黑暗深林,網路終端可以讓使用者觸達世界,連結機會的同時也隱藏著危險。對一般投資人來說,保住本金才是度過漫長熊市的不二法門。

從Balancer、Galxe、MCT遭遇DNS劫持事件可以隱約看出,駭客們顯然已將龐大加密用戶群手中的錢包,列在了攻擊清單上。