曾經,希臘人以巨木構馬,獻於特洛伊之城。城中人以為是和平的象徵,不知其中潛藏著威脅。

隨著比特幣ETF 的成功推出,越來越多的新用戶和資金正重新湧向Web3 ,行情的預熱似乎預示著Web3 往大規模應用的未來更近了一步。然而,政策的缺乏以及安全隱患依然是阻礙加密貨幣廣泛普及的主要障礙。

在加密世界裡,駭客透過攻擊鏈上漏洞便可以直接獲利百萬乃至上億美元,同時加密貨幣的匿名性為駭客的全身而退創造了條件。截至2023 年底,所有去中心化金融(DeFi)協議的總鎖定價值(TVL)約為40 億美元(目前為100億美元),而僅2022 年,DeFi 協議被盜的代幣總價值就達到了3.1 億美元,佔上述價值的7 %。這個數字充分說明了安全問題在Web3 產業中的嚴重性,如同達摩克利斯之劍懸掛在我們的頭頂。

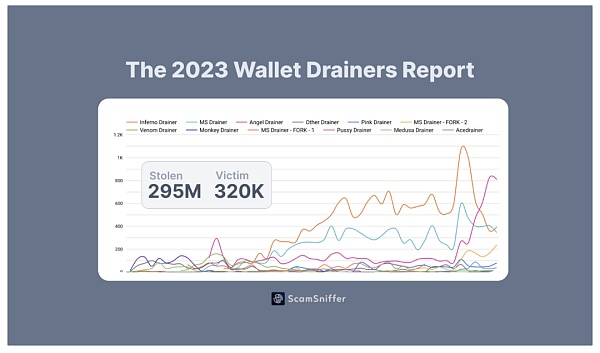

不只是鏈上環境,Web3 用戶端的安全問題同樣不容小覷。從Scam Sniffer 公開的數據來看,2023 年就有32.4 萬名用戶因為網路釣魚導致資產被盜,被盜金額總值高達2.95 億美元,無論是從影響範圍還是金額數量來看都十分嚴重。但從使用者的角度出發,安全事故本身就具有滯後性──在事故真正發生之前,使用者往往難以充分意識到潛在風險的嚴重性。因此,人們常常陷入“倖存者誤差”,從而忽略了安全的重要性。

本文從目前市場所面臨的安全挑戰出發,探討了隨著Web3 用戶快速成長所帶來的安全風險。透過分析Goplus 等公司提出的安全解決方案,我們進一步了解如何從合規和安全性等方面支援Web3 的大規模應用。我們認為Web3 安全性是一個未被充分挖掘的千億級市場,並且隨著Web3 用戶群的持續擴大,對用戶端安全服務的需求呈現出指數級增長趨勢。

文章早知道 ?

-

隱藏的威脅與千億市場

1.1 資產安全

1.2 行為安全

1.3 協議安全

-

Web3 安全賽道分析

-

下一代安全產品:為Web3 大規模應用護航

-

結語

全文5400字,預計閱讀時間12分鐘

隱藏的威脅與千億市場

目前Web3 安全的產品形態主要以ToB , ToC , ToD 為主。 B 端主要為產品的安全審計,針對產品進行滲透測試並輸出審計報告,主要在產品側進行安全防護。 C 端主要針對使用者安全環境的保護,基於對威脅情報的即時擷取和分析,透過API 的方式輸出偵測服務,在使用者側進行安全防護。而ToD ( Developer ) 主要面向的就是開發者工具,為Web3 開發者提供的自動化安全審計工具和服務。

安全審計是一種必要的靜態安全措施。幾乎每個Web3 產品都會進行安全審計,並對審計報告進行公示。安全審計不僅使社區能夠二次驗證協議的安全性,同時也是使用者對產品建立信任的基礎之一。

不過,安全審計並非萬能的。鑑於市場的發展趨勢和當前敘事,我們預見到用戶安全環境的挑戰將持續上升,主要體現在以下幾個方面:

資產安全

每輪市場的啟動,一定伴隨著新資產的發行。隨著ERC404 的火熱和FT 與NFT 混合型Token 的興起,未來鏈上資產的發行不斷創新和複雜化。對新型資產安全的挑戰與日俱增。隨著不同資產類型之間透過智能合約進行映射和整合,系統的複雜度增加,相應的,其安全性也面臨更大挑戰。這種複雜性為攻擊者提供了更廣泛的攻擊空間,例如,透過設計特定的回調機製或收稅機制,攻擊者可以對資產轉移進行幹擾,甚至發動直接的DoS 攻擊。這使得傳統的資產發行合約安全審計與形式化驗證這類Pre-Chain 的方法變得困難。具有即時監測,警告,動態攔截的解決方案迫在眉睫。

行為安全

CSIA 提供的數據顯示,90 %的網路攻擊始於釣魚( Phishing )。這同樣適用於web3 ,攻擊者們以用戶的私鑰或鏈上資金為目標,透過Discord , X , Telegram 等平台發送釣魚連結或詐騙訊息,引導不知情的用戶進行錯誤轉賬,錯誤的智能合約交互,或安裝病毒檔案等行為。

鏈上互動具有高昂的學習成本,這本身是反人性的。就算一個離線的簽名也可以導致數百萬美元的損失,試問當我們點擊簽名的時候,面對著各種輸入參數,我們真的知道自己在授權什麼嘛? 2024 年1月22 日,某加密貨幣使用者遭遇釣魚攻擊,簽署了錯誤參數的Permit 簽名。駭客在取得了簽名後,利用簽名授權的錢包地址從用戶帳上提走了價值420 萬美元的代幣。

用戶端安全環境的薄弱也會導致資產遺失。例如當用戶將私鑰匯入到安卓端的App 錢包時,私鑰在複製後往往一直保留在手機的剪貼簿上未被覆蓋。這種情況下,在開啟惡意軟體時私鑰會被讀取,並自動偵測該錢包擁有的鏈上資產後自動轉賬,或經過潛伏期後盜走用戶資產。

隨著越來越多的新用戶進入Web3 ,用戶端環境的安全問題將成為一個巨大的隱患。

協定安全

重入攻擊仍然是目前協議安全面臨的最大挑戰之一。儘管採取了眾多風險控制策略,但涉及這種攻擊的事件還是頻頻發生。例如,去年7 月,Curve 就因為其合約程式語言Vyper 的編譯器缺陷而遭受了一次嚴重的重入攻擊,導致損失高達6000 萬美元,這一事件也使得DeFi 的安全性遭到了廣泛質疑。

雖然存在許多針對合約原始碼邏輯的「白盒」解決方案,但像Curve 這樣的駭客事件揭示了一個重要問題:即使合約的原始碼是正確無誤的,編譯器的問題也可能導致最終的運行結果與預期設計存在差異。將合約從原始碼「轉化」為實際Runtime 是個充滿挑戰的過程,每個步驟都可能帶來預料之外的問題,而且原始碼本身可能無法完全覆蓋所有潛在的場景。因此,僅僅依賴原始碼和編譯層面的安全性遠遠不夠;即便原始碼看似完美無瑕,由於編譯器的問題,漏洞仍有可能悄悄出現。

因此,運行時(Runtime)保護將變得必要。與現有的風險控制措施集中在協議原始碼層面並在運行前生效不同,運行時保護涉及協議開發人員編寫運行時保護規則和操作,以處理運行時的未預料情況。這有助於對運行時執行結果進行即時評估及應對。

根據加密資產管理公司Bitwise 的預測,2030 年加密貨幣資產總額將達到16 兆美元。如果我們從安全成本風險評估( Security Cost Risk Assessment)的角度定量分析,鏈上安全事故的發生帶來幾乎是100 % 資產損失,因此暴露因子( Exposure Factor,EF)可以設定為 1 ,因此單一損失期望(Single Loss Expectancy,SLE)為16 兆美元。當年度發生率(Annualized Rate of Occurrence,ARO)為1 % 時,我們可以得到年度損失期望(Annualized Loss Expectancy,ALE)為1600 億美元,即加密貨幣資產安全投入成本的最大值。

基於加密貨幣安全故事的嚴重性,頻率和市場規模的高速成長,我們可以預見Web3 安全性將會是一個千億美元市場,伴隨著Web3 市場和用戶規模的成長而高速成長。更進一步,考慮到個人用戶數量的巨大增長和對資產安全性的日益關注,我們可以預見C 端市場對於Web3 安全服務和產品的需求將呈現幾何級數增長,是一個尚待深挖的藍海市場。

Web3 安全賽道分析

隨著Web3 安全問題的不斷出現,人們對能夠保護數位資產、驗證NFT 真實性、監控去中心化應用以及確保遵守反洗錢法規的先進工具等需求明顯增加。根據統計,目前Web3 所面臨的安全威脅主要來自:

-

面向協定的駭客攻擊

-

面向用戶的詐騙、釣魚、私鑰盜竊

-

面向鏈本身的安全攻擊

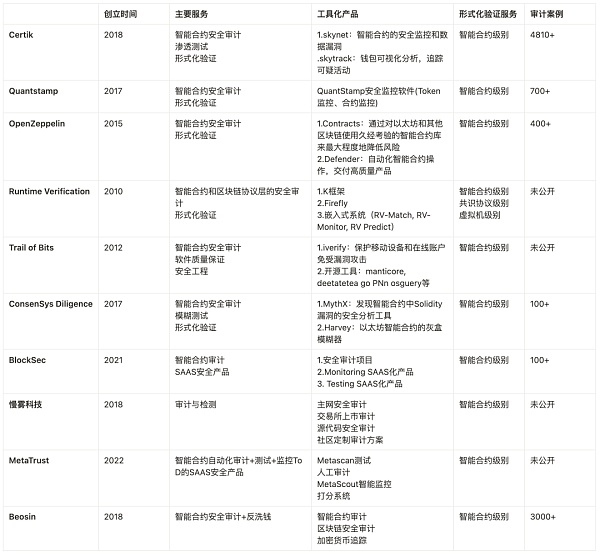

而為了因應這些風險,目前市場中的公司主要以ToB的測試與審計(Pre-Chain)、ToC的監測(On-Chain) 為重點推出相應的服務與工具。相較於ToC , ToB 賽道的玩家推出的時間較早,並且持續有新玩家入場。但隨著Web3 市場環境的複雜化,ToB 審計逐漸難以應對各類安全威脅,ToC 監測的重要性也隨之凸顯,其需求量也因此不斷成長。

-

ToB

目前市場中以Certik 、Beosin 為代表的的公司提供ToB 測試與審計服務。此類公司所提供的服務多為智能合約級別,進行智能合約的安全審計與形式化驗證。經過這類上鍊前(Pre-Chain)的方法,透過錢包視覺化分析、智慧合約漏洞安全分析、原始碼安全審計等方式,可以在一定程度上對智慧合約進行偵測,降低風險。

-

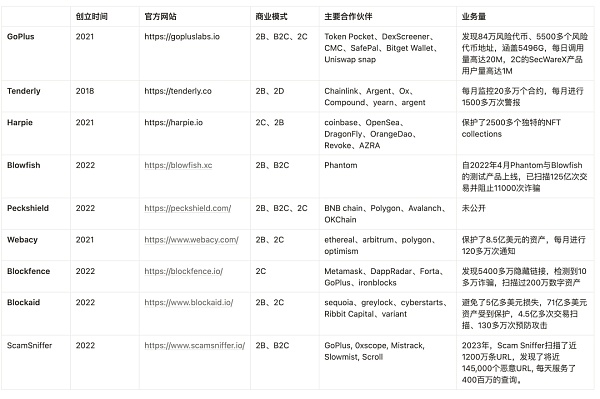

ToC

ToC 監測在鏈上(On-Chain)過程執行,透過對智慧合約程式碼、鏈上狀態、用戶交易元資訊進行的風險分析、交易模擬以及狀態監控完成。相較於ToB , Web3 的C 端安全公司創立時間普遍較晚,但成長十分可觀。以GoPlus 代表的Web3 安全公司所提供的服務正逐漸應用到Web3 各個生態中。

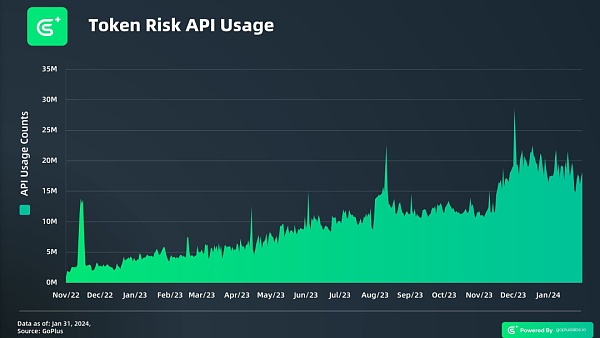

GoPlus 自2021 年5 月創立以來,其所推出的應用程式API 日呼叫量飛速上漲,從最初的每天幾百次查詢,到如今市場高峰期每天兩千萬次呼叫。下圖展示了Token 風險API 從2022 年到2024 年的呼叫量變化,其成長速度展現了GoPlus 在Web3 領域重要性的成長。

其所推出的用戶資料模組已逐漸成為各類Web3 應用程式的重要組成部分,在CoinMarketCap (CMC)、CoinGecko 、Dexscreener 、Dextools 等頂級市場網站,Sushiswap 、Kyber Network 等領先的去中心化交易所,以及Metamask Snap、Bitget Wallet、Safepal 等錢包中發揮關鍵作用。

此外,該模組也被Blowfish、Webacy、Kekkai 等用戶安全服務公司所採用。這顯示了GoPlus 使用者安全資料模組在定義Web3 生態系統的安全基礎架構方面的重要作用,也證明了它在當代去中心化平台中的重要地位。

GoPlus 主要提供以下API 服務,透過對多個關鍵模組的針對性資料分析,提供了對使用者安全資料的全面洞察,以防範不斷演化的安全威脅,應對Web3 安全的多方面挑戰。

-

Token 風險API :用於評估與不同加密貨幣相關的風險

-

NFT 風險API :用於評估各種NFT的風險概括

-

惡意位址API:用於識別並標記詐欺、網路釣魚和其他惡意活動相關的Address

-

dApp 安全API :為去中心化應用程式提供即時監控和威脅偵測

-

審核合約API :用於管理和審核智能合約呼叫權限

在C端賽道我們同時也注意到了Harpie。 Harpie 以保護以太坊錢包免於竊取為重點,與OpenSea、Coinbase 等公司合作,已經保護了成千上萬的用戶免受詐騙、駭客攻擊、私鑰盜竊等安全威脅。該公司推出的產品從「監控」與「恢復」兩方面入手,透過監控錢包查找漏洞或威脅,並在發現漏洞後立即通知並幫助用戶進行修復;在用戶成為駭客攻擊或詐騙的受害者之後及時響應,挽救資產。既能防止攻擊,又能應對安全緊急情況,在以太坊錢包安全方面取得了巨大成效。

此外,ScamSniffer 以瀏覽器插件的形式提供服務。該產品可以在用戶打開連結之前,透過惡意網站檢測引擎和多個黑名單資料來源進行即時檢測,保護用戶免受惡意網站影響。當用戶進行線上交易時,提供針對網路釣魚等詐騙手段的檢測,保護用戶資產安全。

下一代安全產品:為Web3 大規模應用護航

針對上文中提到的資產安全、行為安全、協議安全等問題,以及鏈上合規性的需求,我們深入研究了GoPlus 和Artela 的解決方案,旨在於了解他們是如何透過維護用戶安全環境和鏈上運行環境來支援Web3 的大規模應用。

-

使用者安全環境Infra

區塊鏈交易安全是Web3 大規模應用安全性的基石。鏈上駭客攻擊、釣魚攻擊和Rug Pulls 頻發,鏈上的交易溯源、鏈上可疑行為識別、以及用戶畫像能力的安全保障至關重要。基於此, GoPlus 推出了第一個全場景個人安全偵測平台 SecWareX。

SecWareX 是基於SecWare 用戶安全協議構建的Web3 個人安全產品,提供完整包含實時識別鏈上運行時攻擊,搶先告警,及時攔截,事後糾紛的一站式、全方位安全解決方案,並支持資產發行合約針對特定場景客製化安全攔截策略。

針對用戶行為安全的教育,SecWareX 透過推出Learn2Earn 計劃,巧妙地將學習安全知識與獲得代幣激勵措施結合起來,讓用戶在增強安全意識的同時也能獲得實際的獎勵。

-

資金合規解決方案

反洗錢(AML)是當前公共區塊鏈上最迫切的需求之一。在公鏈上,透過分析交易的來源、預期行為、金額、頻率等因素,可以及時識別可疑或異常行為,有助於去中心化交易所、錢包和監管機構檢測洗錢、欺詐、賭博等潛在的非法活動,並及時採取警告、凍結資產或向執法部門報告等措施,加強DeFi 的合規性和大規模應用。

隨著鏈上行為的不斷豐富,去中心化應用的Know Your Transaction 將成為大規模應用不可或缺的必要條件。 GoPlus 的惡意位址API 對於在Web3 中營運的交易所、錢包和金融服務遵守監管要求並保障其營運至關重要,凸顯了Web3 領域的監管合規性與技術進步之間的內在聯繫,並強調了持續監控與調適以保障生態系完整性及其使用者安全的重要性。

-

鏈上安全協議

Artela 是首個原生支援運行時保護的公鏈Layer1 。透過EVM++ 設計,Artela 動態整合的原生擴充模組Aspect 支援在交易生命週期的各個切點加入擴充邏輯,記錄每個函數呼叫的執行狀態。

當在回呼函數執行期間發生威脅性重入呼叫時,Aspect 會偵測到並立即回撤該交易,防止攻擊者利用重入漏洞。以復現Curve 合約的重入攻擊保護為例,Artela 為各類DeFi 應用提供了鏈原生層級的協定安全解決方案。

隨著協議複雜性和底層編譯器的多樣性的增加,鏈上運行時保護的“黑盒”解決方案,相較於僅對合約程式碼邏輯進行靜態檢查的“白盒”解決方案,其重要性愈發凸顯。

結語

2024 年1 月10 日,SEC 官員宣批准現貨比特幣ETF的上市和交易,代表加密資產類別獲得主流採用的最重要一步。隨著政策環境的日趨成熟以及安全防護措施的不斷強化,我們終將看到Web3 大規模應用的到來。如果說Web3 的大規模應用是激盪的海浪,那麼Web3 安全則是為用戶資產構築的堅固堤壩,抵禦外來的風浪,確保大家能平穩渡過每一個浪潮。

Reference:

-

Scam Sniffer 報告2023 年加密貨幣網路釣魚詐騙將竊取3 億美元https://drops.scamsniffer.io/zh/post/scam-sniffer-年度報告32萬用戶的3億美元資產在今年因惡意/

-

Mike: erc404安全隱患https://x.com/mikelee205/status/1760512619411357797?s=46&t=0AOF3L1pmOanZxpmmZpkwg

-

How We Go Mainstream: The State of Web3 Security | Patrick Collins at SmartCon 2023 https://www.youtube.com/watch?v=EYF6lUoWAgk&t=1489s

-

2023 Web3 Security Landscape Report. https://salusec.io/blog/web3-security-landscape-report

-

Defillama https://defillama.com/

-

定量資訊安全評估方法. https://www.sohu.com/a/561657716_99962556

-

Eliminate Reentrancy Attacks with On-chain Runtime Protection. https://artela.network/blog/eliminate-reentrancy-attacks-with-on-chain-runtime-protection

-

Signature phishing. https://support.metamask.io/hc/en-us/articles/18370182015899-Signature-phishing

-

How dangerous is Permit signature fishing? $4.2 million stolen from crypto giant. https://www.coinlive.com/news/how-dangerous-is-permit-signature-fishing-4-2-million-stolen-from

-

CISA報告https://www.cisa.gov/stopransomware/general-information