前言

本研究報告由區塊鏈安全聯盟發起,由聯盟成員Beosin、Footprint Analytics共同創作,旨在全面探討2024年全球區塊鏈安全態勢發展。透過對全球區塊鏈安全現狀的分析和評估,報告將揭示當前面臨的安全挑戰和威脅,並提供解決方案和最佳實踐。

透過這份報告,讀者將能夠更全面地了解Web3區塊鏈安全態勢的動態演變。這將有助於讀者評估和應對區塊鏈領域所面臨的安全挑戰。此外,讀者還可以從報告中獲得有關安全措施和行業發展方向的有益建議,以幫助他們在這一新興領域中做出明智的決策和行動。區塊鏈安全與監管是Web3時代發展的關鍵議題。透過深入研究和探討,我們可以更好地理解和應對這些挑戰,推動區塊鏈技術的安全性和永續發展。

1.2024年Web3區塊鏈安全態勢綜述

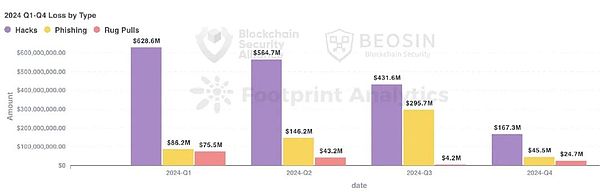

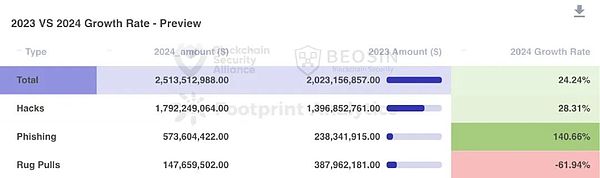

根據安全審計公司Beosin 旗下Alert 平台監測,2024 年Web3 領域因駭客攻擊、釣魚詐騙和專案方Rug Pull 造成的總損失達到了25.13 億美元。其中主要攻擊事件131 起,總損失金額約17.92 億美元;專案方Rug Pull 事件68 起,總損失約1.48 億美元;釣魚詐騙總損失金額約5.74 億美元。

2024年,駭客攻擊、釣魚詐騙金額較2023 年均明顯上升,其中釣魚詐騙相比2023年激增140.66%。專案方Rug Pull 事件的損失金額顯著下降,下降了約61.94%。

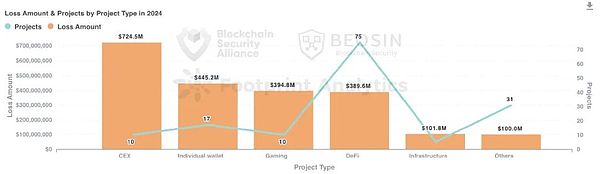

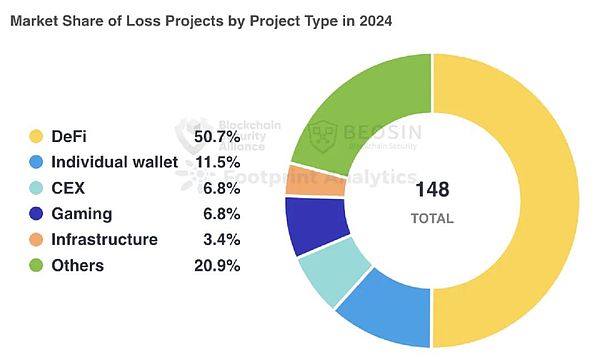

2024 年被攻擊的項目類型包括DeFi、CEX、DEX、公鏈、跨鏈橋、錢包、支付平台、博彩平台、加密經紀商、基礎設施、密碼管理器、開發工具、MEV 機器人、TG 機器人等多種類型。 DeFi 為被攻擊頻率最高的項目類型,75 次針對DeFi 的攻擊共造成損失約3.90 億美元。 CEX為總損失金額最高的項目類型,10 次針對CEX 的攻擊共造成損失約7.24 億美元。

2024 年發生攻擊事件的公鏈類型更多,出現多起在多條鏈上被盜的安全事件。 Ethereum 依舊是損失金額最高的公鏈,66 次Ethereum 上的攻擊事件造成了約8.44 億美元的損失,佔到了全年總損失的33.57 %。

從攻擊手法來看,35 次私鑰外洩事件共造成約13.06 億美元的損失,佔總損失的51.96 %,是造成損失最多的攻擊方式。

合約漏洞利用是出現頻率最高的攻擊方式,131 起攻擊事件裡,有76 次來自於合約漏洞利用,佔比達到了58.02 %。

全年約5.31 億美元的被盜資金被追回,佔比約21.13 %。全年約有1.09 億美元的被盜資金轉入了混幣器,約佔總被盜資金的4.34 %,相比2023年下降約66.97 %。

2、2024 Web3生態十大安全事件

2024 年共發生損失過億的攻擊事件5 起:DMM Bitcoin(3.04 億美元)、PlayDapp(2.90 億美元)、WazirX(2.35 億美元)、Gala Games(2.16億美元) 和Chris Larsen被盜(1.12 億美元)、Gala Games(2.16億美元) 和Chris Larsen被盜(1.12 億美元)。前10 大安全事件總損失金額約14.17 億美元,約佔年度攻擊事件總金額的79.07 %。

No.1 DMM Bitcoin

損失金額:3.04 億美元

攻擊方式:私鑰洩露

2024年5月31日,日本加密貨幣交易所DMM Bitcoin遭到攻擊,價值超3億美元的比特幣被竊。駭客把盜取的資金分散到10多個地址試圖清洗。

No.2 PlayDapp

損失金額:2.90 億美元

攻擊方式:私鑰洩露

2024年2月9日,區塊鏈遊戲平台PlayDapp遭到攻擊,駭客鑄造了20億個PLA代幣,價值3,650萬美元。在與PlayDapp的談判失敗後,2月12日,駭客又鑄造了159億枚PLA代幣,價值2.539億美元,並向Gate交易所發送了部分資金。 PlayDapp專案團隊隨後暫停了PLA合約,並將PLA代幣移至PDA代幣。

No.3 WazirX

損失金額:2.35 億美元

攻擊方式:網路攻擊與釣魚

2024年7月18日,印度加密貨幣交易所WazirX 的一個多簽錢包被偷走超過2.3億美元。該多簽錢包為Safe wallet 智能合約錢包。攻擊者誘導多簽簽署者簽署了合約升級交易,攻擊者透過升級後的合約直接轉移了錢包中的資產, 最終將約超過2.3 億美元的資產全部轉出。

No.4 Gala Games

損失金額:2.16 億美元

攻擊方式:存取控制漏洞

2024年5月20日,Gala Games某一特權地址被控制,攻擊者透過該地址調用代幣的mint函數直接鑄造了50億枚GALA代幣,價值約2.16億美元,並且分批次將增發的代幣兌換為ETH。隨後,Gala Games團隊使用黑名單功能阻止駭客,並追回了損失。

No.5 Chris Larsen (Ripple’s co-founder)

損失金額:1.12 億美元

攻擊方式:私鑰洩露

2024年1月31日,Ripple的共同創辦人克里斯·拉森(Chris Larsen)表示,他的四個錢包遭到入侵,導致總計損失約1.12億美元。幣安團隊成功凍結了價值420萬美元的被盜XRP代幣。

No.6 Munchables

損失金額:6,250 萬美元

攻擊方式:社會工程學攻擊

2024年3月26日,基於Blast的Web3遊戲平台Munchables遭遇攻擊,損失約6,250萬美元。該計畫之所以遭到攻擊,是因為聘用了北韓駭客作為開發人員。所有被盜資金最終都被駭客歸還。

No.7 BTCTurk

損失金額:5,500 萬美元

攻擊方式:私鑰洩露

2024年6月22日,土耳其加密貨幣交易所BTCTurk遭到攻擊,損失約5,500萬美元。幣安協助凍結了超過530萬美元的被盜資金。

No.8 Radiant Capital

損失金額:5,300 萬美元

攻擊方式:私鑰洩露

2024年10月17日,多鏈借貸協議Radiant Capital被攻擊,攻擊者非法取得了Radiant Capital 多簽錢包中3 個所有者的權限。由於該多簽錢包採用3/11 的簽名驗證模式,攻擊者利用這3 個私鑰進行鏈下簽名,隨後發起鏈上交易,將Radiant Capital合約的所有權轉移至攻擊者控制的惡意合約,造成超過5300萬美元的損失。

No.9 Hedgey Finance

損失金額:4,470 萬美元

攻擊方式:合約漏洞

2024年4月19日,Hedgey Finance 被攻擊者發動了多次攻擊。攻擊者利用代幣批准漏洞,盜取了ClaimCampaigns 合約中的大量代幣,其中Ethereum鏈盜取的代幣價值超過210 萬美元,Arbitrum鏈盜取的代幣價值約4,260 萬美元。

No.10 BingX

損失金額:4,470 萬美元

攻擊方式:私鑰洩露

2024年9月19日,BingX交易所熱錢包遭到駭客攻擊。雖然BingX啟動緊急計畫,包括緊急轉移資產和暫停提現,但根據Beosin統計,此次熱錢包異常流出資產的總損失高達4,470 萬美元,被盜資產涉及Ethereum、BNB Chain、Tron、Polygon、Avalanche、Base等多條區塊鏈。

3.被攻擊項目類型

2024 年被攻擊的項目類型除了DeFi、CEX、DEX、公鏈、跨鏈橋、錢包等常見類型外,還出現在支付平台、博彩平台、加密經紀商、基礎設施、密碼管理器、開發工具、 MEV 機器人、TG 機器人等多種專案類型上。

2024 年DeFi 專案攻擊事件75 次,為被攻擊次數最多(約50.70%)的專案類型。 DeFi 攻擊總損失金額約3.90 億美元,約佔所有損失金額的15.50 %,是損失金額第4 多的項目類型。

損失金額排在第1 名的是CEX(中心化交易所),10 次攻擊共造成約7.24 億美元的損失,是損失金額最多的項目類型。綜合看來,交易所類型在2024 年安全事件頻發,交易所安全仍是Web3生態最大的挑戰。

損失金額第2 多的為個人錢包,總損失約4.45億美元。 12次針對加密巨鯨的攻擊以及大量針對普通用戶的釣魚攻擊和社會工程學攻擊,讓個人錢包的總損失金額相比2023年激增464.72%,成為繼交易所安全之後的第二大挑戰。

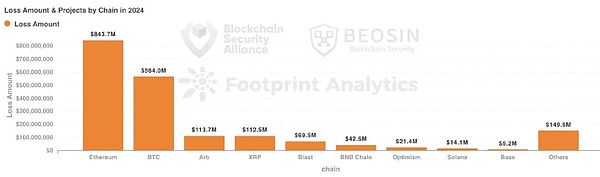

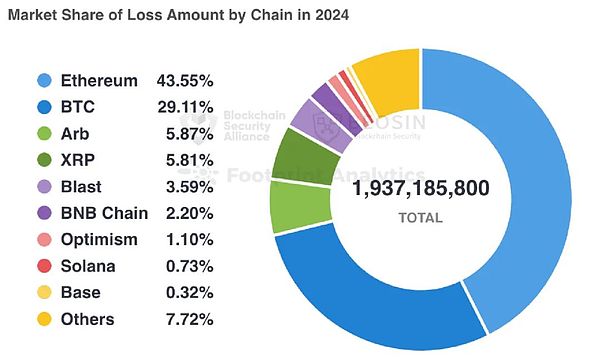

4.各鏈損失金額狀況

和2023 年相比,2024 年發生攻擊事件的公鏈類型也更加廣泛。以損失金額排名前五的分別是Ethereum、Bitcoin、Arbitrum、Ripple、Blast:

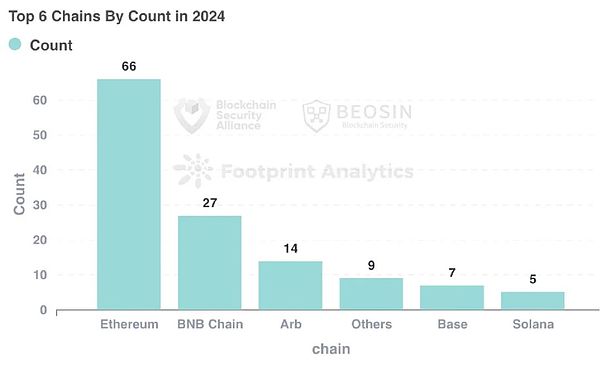

按攻擊事件次數排名前六的分別是

Ethereum、BNB Chain、Arbitrum、Others、Base、Solana:

和2023 年相同的是,Ethereum 依舊是損失金額最高的公鏈。 66 次Ethereum 上的攻擊事件造成了約8.44 億美元的損失,佔了全年總損失的33.59%。

註:此總損失數據未包括鏈上釣魚損失與部分CEX熱錢包損失

Bitcoin 網路損失排在第2 位,單次安全事件損失達到了2.38 億美元。第三位的是Arbitrum,總損失約1.14 億美元。

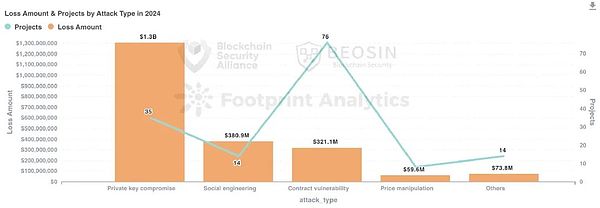

5.攻擊手法分析

2024 年的攻擊方式非常多樣化,除了常見的合約漏洞攻擊外,還有多種攻擊方式,包括:供應鏈攻擊、第三方服務商攻擊、中間人攻擊、DNS 攻擊、前端攻擊等。

2024年,35 次私鑰外洩事件共造成13.06 億美元的損失,佔總損失的51.96 %,是造成損失最多的攻擊方式。造成較大損失的私鑰外洩事件有:DMM Bitcoin(3.04 億美元)、PlayDapp(2.90 億美元)、Ripple共同創辦人克里斯·拉森(1.12 億美元)、BTCTurk(5,500萬美元)、Radiant Capital (5,300 萬美元)、BingX(4,470 萬美元)、DEXX(2,100萬美元)。

合約漏洞利用是出現頻率最高的攻擊方式,131 起攻擊事件裡,有76 次來自於合約漏洞利用,佔比達到了58.02 %。合約漏洞造成的總損失約3.21 億美元,排在損失金額的第3 名。

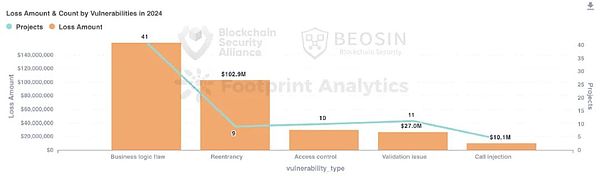

依漏洞細分,出現頻率最高、造成損失最多的為業務邏輯漏洞,合約漏洞事件裡約有53.95% 的損失金額來自業務邏輯漏洞,共造成損失約1.58 億美元。

6.反洗錢典型事件分析

6.1 Polter Finance 安全事件

事件概要

2024年11月17日,根據Beosin Alert監控預警發現FTM鏈上借貸協議Polter Finance遭受攻擊,攻擊者透過閃電貸操縱項目合約中代幣價格進行獲利。

漏洞與資金分析

本事件被攻擊的LendingPool合約(0xd47ae558623638f676c1e38dad71b53054f54273)使用0x6808b5ce79d44e89883 c5393b487c4296abb69fe作為預言機,該預言機使用的是近期部署的餵價合約(0x80663edff11e99e8e0b34cb9c3e1ff32e82a80fe)。這個餵價合約使用可被攻擊者用於閃電貸的uniswapV2_pair(0xEc71)合約中的代幣儲備來計算價格,因此該合約存在價格操縱攻擊漏洞。

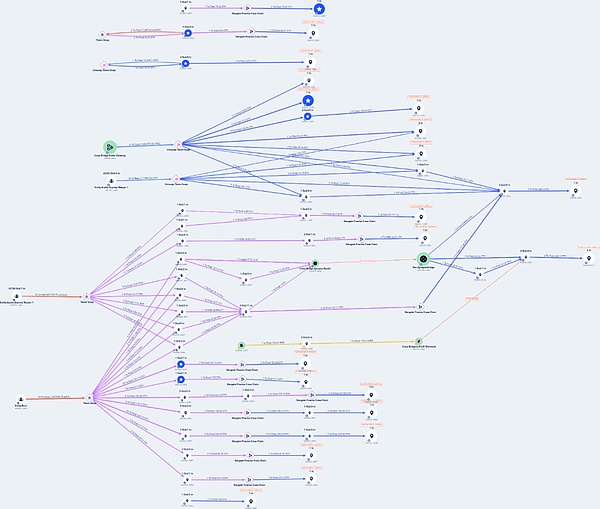

攻擊者利用閃電貸虛假推高$BOO代幣價值,借出其它加密資產。隨後,被盜資金被攻擊者轉換成FTM代幣,然後跨鏈到ETH鏈,將所有資金都存放在ETH鏈上。以下是ARB鍊和ETH鏈上的資金流動過程示意圖:

11月20日,攻擊者持續向Tornado Cash 轉移了超過2625枚ETH,如下圖所示:

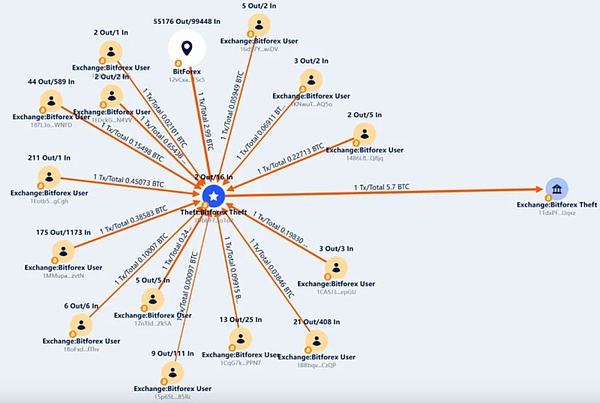

6.2 BitForex 安全事件

事件概要

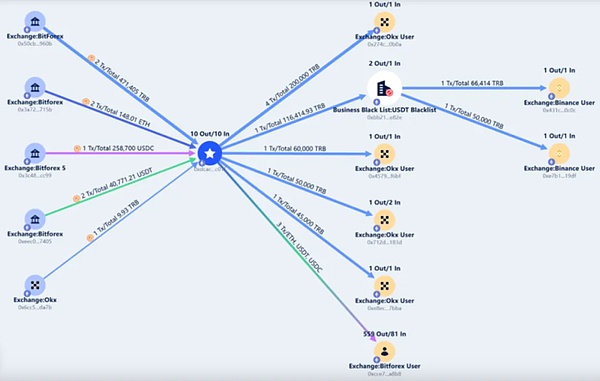

2024年2月23日,知名鏈上偵探ZachXBT透過其分析工具披露,BitForex的熱錢包出現了約5,650萬美元的資金流出,並且在這過程中,平台暫停了提款服務。

資金分析

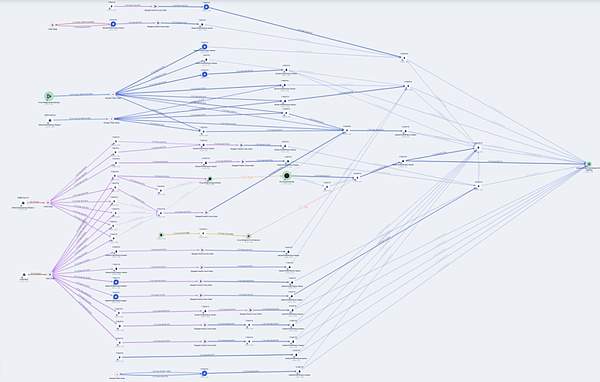

Beosin安全團隊透過Trace對BitForex事件進行了深入追蹤分析:

Ethereum

Bitforex 交易所在2024年2月24日6:11 (UTC+8) 開始陸續將40,771 USDT、258,700 USDC、148.01 ETH和471,405 TRB轉入Ethereum跑路位址(0xdcacd7eb6692b816b6957f8898c1c4b63d1fc01f)。

隨後在北京時間8月9日跑路地址將除了TRB以外的代幣(包括147.9 ETH、40,771 USDT和258,700 USDC)全部轉回Bitforex 交易所帳戶(0xcce7300829f49b8f2e4aee6123b120646)。

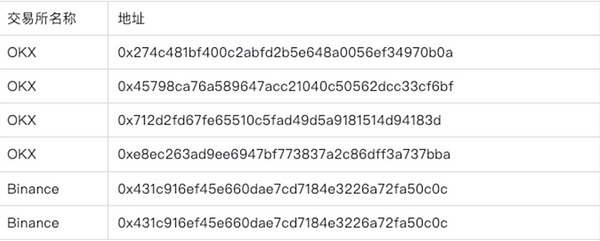

接著在北京時間11月9日至11月10日跑路地址透過7筆交易將355,000 TRB轉入四個不同的OKX交易所用戶地址:

0x274c481bf400c2abfd2b5e648a0056ef34970b0a

0x45798ca76a589647acc21040c50562dcc33cf6bf

0x712d2fd67fe65510c5fad49d5a9181514d94183d

0xe8ec263ad9ee6947bf773837a2c86dff3a737bba

隨後跑路地址地址將剩餘全部116,414.93 TRB轉入一個中轉地址(0xbb217bd37c6bf76c6d9a50fefc21caa8e2f2e82e)後由該地址分兩筆將全部TRB轉入了兩個不同的幣安交易所用戶:

0x431c916ef45e660dae7cd7184e3226a72fa50c0c

0xe7b1fb77baaa3bba9326af2af3cd5857256519df

BNB Chain

2月24日Bitforex交易所提幣166 ETH、46,905 USDT和57,810 USDC至BNB Chain地址(0xdcacd7eb6692b816b6957f8898c1c4b63d1fc01f)至今沉澱。

Polygon

北京時間2月24日Bitforex交易所提幣99,000 MATIC、20,300 USDT和1,700 USDC至POL鏈地址:0xdcacd7eb6692b816b6957f8898c1c4b63d1fc01f。

其中99000 MATIC於8月9日轉入地址0xcce7300829f49b8f2e4aee6123b12da64662a8b8至今沉澱,其餘USDT 與USDC 代幣至今沉澱。

TRON

2月24日Bitforex交易所提幣44,000 TRX和657,698 USDT至TRON鏈地址TQcnqaU4NDTR86eA4FZneeKfJMiQi7i76o。 8月9日將上述代幣全部轉移回Bitforex交易所用戶地址:TGiTEXjqx1C2Y2ywp7gTR8aYGv8rztn9uo。

Bitcoin

2月24日開始陸續有16個Bitforex位址將共5.7BTC轉入BTC鏈位址3DbbF7yxCR7ni94ANrRkfV12rJoxrmo1o2。該地址於8月9日將5.7BTC全部轉回Bitforex交易所地址:11dxPFQ8K9pJefffHE4HUwb2aprzLUqxz。

綜上,Bitforex交易所在2月24日將40,771 USDT、258,700 USDC、148.01 ETH和471,405 TRB轉入ETH鏈;將44,000 TRX和657,698 USDT轉入TRON鏈將轉入TRON。 、46,905 USDT和57,810 USDC轉入BNB Chain;將99,000 MATIC、20,300 USDT和1,700 USDC轉入Polygon鏈。並於8月9日將BTC鏈全部代幣、TRON鏈全部代幣、ETH鏈除TRB代幣轉移回Bitforex交易所,於11月9日、10日將全部471,405 TRB轉入4個OKX帳戶和2個Binance帳戶。至此ETH鏈、TRON鍊和BTC鏈所有代幣已全部轉移,BSC上有166 ETH、46,905 USDT和57,810 USDC沉澱,POL上有99,000 MATIC、20,300 USDT和1,700 USDC沉澱。

附儲值TRB交易所地址:

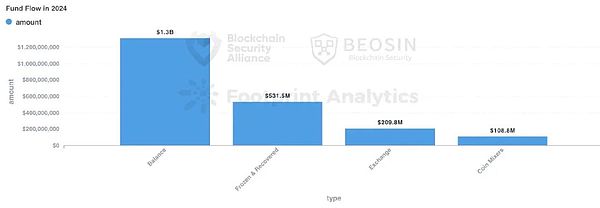

7.被竊資產的資金流向分析

2024 年全年被盜的資金中,約有13.12 億美元還保留在駭客地址(包括透過跨鏈轉出和分散到多個地址的情況),佔總被盜資金的52.20 %。與去年相比,今年駭客更傾向於用多次跨鏈進行洗錢,並將被盜資金分散到許多地址上,而非直接使用混幣器。地址增加、洗錢路徑變得複雜,無疑為專案方和監管機構增加了調查難度。

約5.31 億美元的被盜資金被追回,佔比約21.13 %。而在2023 年,追回的資金約為2.95 億美元。

全年約有1.09 億美元的被盜資金轉入了混幣器,約佔總被盜資金的4.34 %。自2022 年8 月美國OFAC 制裁Tornado Cash 以來,被竊資金轉入Tornado Cash 的金額大幅降低。

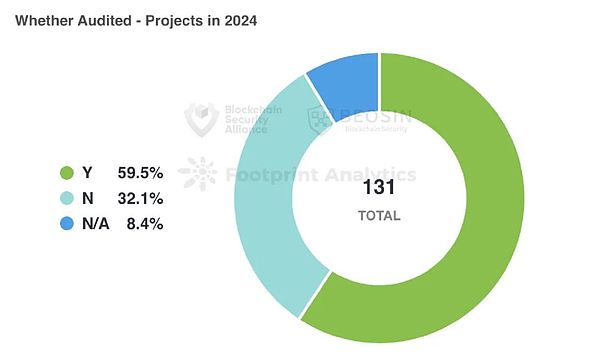

8、專案審計狀況分析

131 起攻擊事件裡,有42 起事件的專案方沒有經過審計,78 起事件的專案方經過了審計,11起事件的專案方審計情況無法確認。

42 個沒有經過審計的項目中,合約漏洞事件佔了30 起(約71.43 %)。這表明,沒有經過審計的項目更容易有潛在的安全風險。相較之下,78 個經過審計的項目中,合約漏洞事件佔了49 起(約62.82 %)。這顯示出審計在一定程度上能夠提高專案的安全性。

然而,由於Web3市場缺乏完善的規範標準,導致審計品質參差不齊,最終呈現的結果遠未達到預期。為了有效保障資產安全,建議專案在上線前務必尋找專業的安全公司進行審計。

9、Rug Pull 分析

2024年,Beosin Alert 平台共監測到Web3 生態主要Rug Pull 事件68 起,總涉及金額約1.48 億美元,較2023 年的3.88 億美元大幅下降。

從金額上看,68 起Rug Pull 事件中,涉及金額在百萬美元以上的共9 個項目,分別為Essence Finance(2000萬美元),Shido Global(240萬美元),ETHTrustFund(220萬美元), Nexera(180萬美元),Grand Base(170萬美元),SAGA Token(160萬美元),OrdiZK(140萬美元),MangoFarmSOL(129萬美元)和RiskOnBlast(125萬美元),損失金額共3364萬美元,佔所有Rug Pull事件損失金額的22.73%。

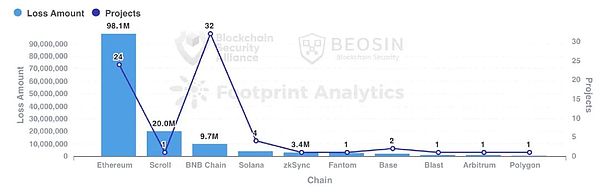

Ethereum 和BNB Chain 上的Rug Pull 專案佔到了總數量的82.35 %,分別為24 起和32 起,Scroll上發生了1 起超過2000萬美元的Rug Pull。其它公鏈發生過小數量的Rug Pull 事件,包括:Polygon、BASE、Solana 等。

10、2024 Web3區塊鏈安全態勢總結

2024 年,鏈上駭客攻擊活動、專案方Rug Pull 事件次數均較2023 年有了明顯下降,但損失金額仍在增加,且釣魚攻擊更加猖獗。損失最高的攻擊手法依然為私鑰洩漏。造成這項轉變的主要原因包括:

在去年猖獗的駭客活動之後,今年整個Web3生態更加註重安全性,從專案方到安全公司都在各個方面做出了努力,如實時鏈上監控、更加註重安全審計、從過往合約漏洞利用事件中積極汲取經驗,導致駭客透過合約漏洞盜取資金比去年變得困難。然而,專案方還需在私鑰保管與專案營運安全方面加強安全意識。

隨著加密市場與傳統市場的融合,駭客不再局限於攻擊DeFi、跨鏈橋、交易所等類型,而是轉向攻擊支付平台、博彩平台、加密經紀商、基礎設施、密碼管理器、開發工具、MEV 機器人、TG 機器人等多種目標。

2024-2025年,加密市場進入多頭市場,鏈上資金活躍,在一定程度上將吸引更多的駭客攻擊。此外,各地區針對加密資產的監管政策逐漸完善,以打擊各類使用加密資產進行的犯罪活動。在這樣的趨勢下,預計2025 年駭客攻擊活動將持續處於高位,全球執法機構和監管部門仍面臨嚴峻的挑戰。