本次攻擊主要是合約在進行升級時,邏輯合約中的增發函數沒有權限檢測,造成了黑客對代幣的增發。

撰文:Numen Cyber Labs

來源:Numen Cyber Labs

本文試圖從鏈上數據還原Ankr 黑客的攻擊過程。另外提醒各位朋友,在熊市持有封裝資產風險係數有點高,盡量持有主流原生資產。

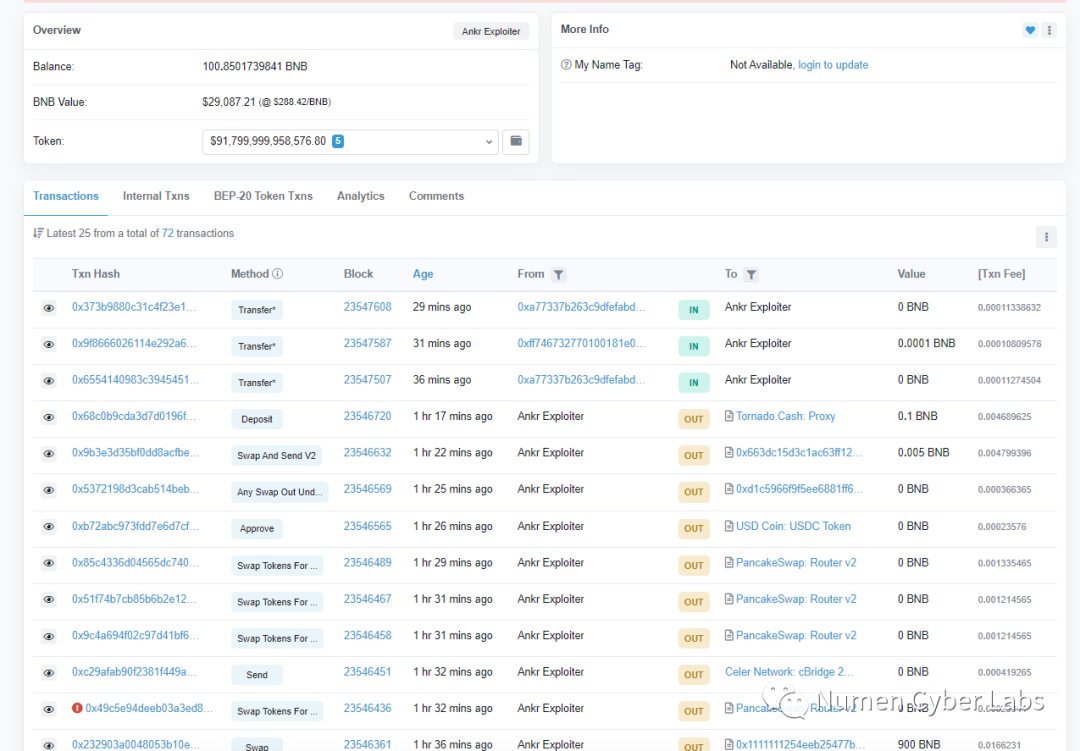

12 月2 日,NUMEN 實驗室根據鏈上數據監測,發現aBNBc 項目遭到黑客攻擊,出現大量的增發交易,增發了大量的aBNBc 代幣,目前黑客增發的aBNBc 一部分通過pancakeswap 兌換為了BNB,一部分留在錢包中,並且黑客通過Tornado.Cash: Proxy 進行資金轉移。本次攻擊事件造成了aBNBc 代幣的流動性池枯竭,幣價腰斬,還有其攻擊者使用增發的aBNBc 代幣做抵押借貸,造成借貸平台損失。

根據多筆交易數據分析,調用者是不同的地址,都造成了代幣增發,我們發現項目在被攻擊之前進行過合約升級,邏輯合約中的增發函數未進行權限檢測。

- 代理合約地址: https://www.bscscan.com/address/0xE85aFCcDaFBE7F2B096f268e31ccE3da8dA2990A

- 邏輯合約地址: https://www.bscscan.com/address/0xd99955B615EF66F9Ee1430B02538a2eA52b14Ce4

- 黑客地址: https://bscscan.com/address/0xf3a465C9fA6663fF50794C698F600Faa4b05c777

- 邏輯合約更新交易: https://bscscan.com/tx/0xcbc5ff4a6c9a66274f9bde424777c3dc862ab576e282fbea3c9c2609ca3e282b

- 攻擊交易: https://www.bscscan.com/tx/0x61e0f3f0dc5cc84f0547799ebb19515ce5f5d20c0b57442135263bcb1b506812

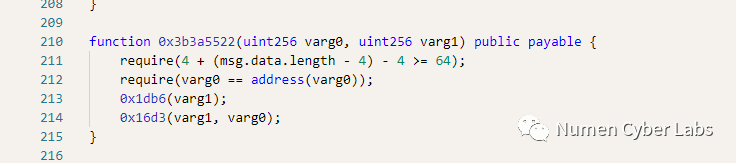

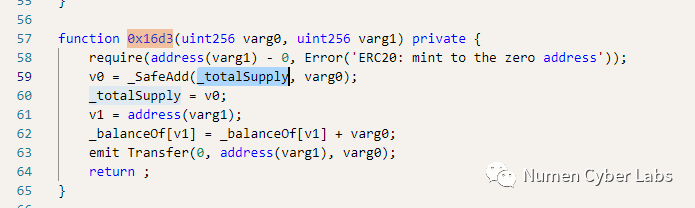

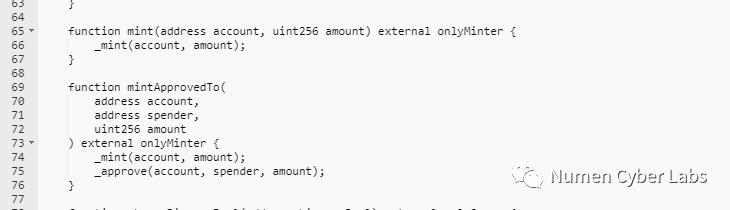

被攻擊邏輯合約代碼片段

黑客通過代理合約0xE85aFCcDaFBE7F2B096f268e31ccE3da8dA2990A 調用了邏輯合約中的0x3b3a5522 函數,這個函數並沒有做權限檢查的校驗,增發了aBNBc 代幣。

被攻擊後項目方更新了邏輯合約地址

攻擊後項目方對邏輯合約再次進行了更新,更新後在代碼中對增發函數做了權限檢測。

邏輯合約更新後的地址:

https://www.bscscan.com/address/0x9e6616089e3d78faa9b6a1361b67e562c1600871

資金流向

黑客已經將增發的aBNBc 兌換成了BNB 並進行轉移,剩餘的大量aBNBc 仍留在錢包中。

總結:

本次攻擊主要是合約在進行升級時,邏輯合約中的增發函數沒有權限檢測,造成了黑客對代幣的增發。在升級合約時使用的邏輯合約代碼是沒有經過安全審計和測試還是因為私鑰洩露導致黑客自己對合約進行了升級,目前還沒有結果。但是NUMEN 實驗室提醒用戶和項目方一定要管理好自己的錢包私鑰和助記詞,不要隨意存放。並且對於合約升級時,一定要做好安全測試。

展開全文打開碳鏈價值APP 查看更多精彩資訊