作者:Scam Sniffer;翻譯:0xjs@金色財經

引言

錢包盜賊(Wallet Drainers)是一種與加密貨幣相關的惡意軟體,在過去的一年中取得了巨大的「成功」。這些軟體部署在釣魚網站上,誘騙用戶簽署惡意交易,從而從他們的加密貨幣錢包中竊取資產。這些網路釣魚活動持續以各種形式攻擊普通用戶,導致許多無意中簽署惡意交易的人遭受重大財務損失。

釣魚詐騙統計

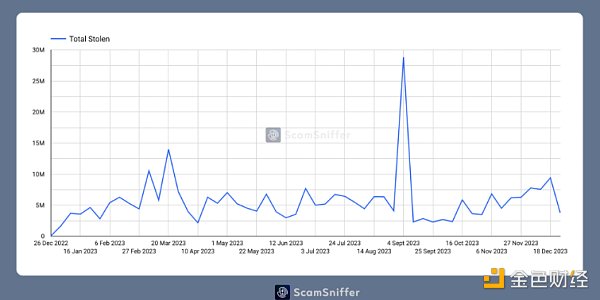

在過去的2023年,Scam Sniffer監控到這些錢包盜賊(Wallet Drainers)從約32.4萬名受害者那裡竊取了近2.95 億美元的資產。

釣魚詐騙趨勢

值得一提的是,光是3月11日一天就有近700萬美元被偷。其中大部分是由於USDC 匯率波動造成的,因為受害者遇到了冒充Circle 的釣魚網站。 3 月24 日附近,Arbitrum 的Discord 遭到駭客攻擊,發生了重大竊盜事件。他們的空投日期也接近這個日期。

每個盜竊高峰都與群體相關事件相關。這些可能是空投或駭客事件。

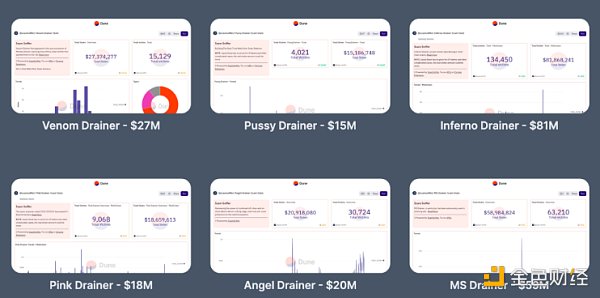

著名的錢包盜賊(Wallet Drainers)

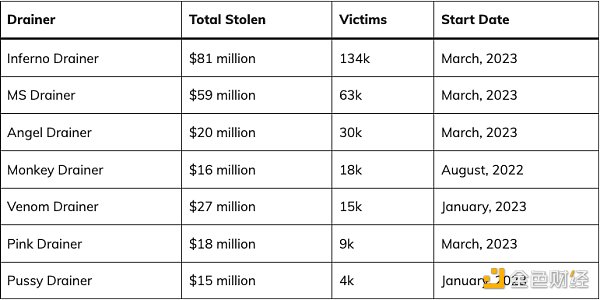

繼ZachXBT曝光Monkey Drainer之後,活躍了6個月的他們宣布退出。 Venom隨後接管他們的大部分客戶。隨後MS、Inferno、Angel、Pink都在3月左右出現。隨著Venom 在四月左右停止服務,大多數網路釣魚團夥轉向使用其他服務。

規模和速度都在驚人地升級。例如,Monkey在6 個月內吸走了1,600 萬美元,而Inferno Drainer則明顯超過這個數字,在短短9 個月內就吸走了8,100 萬美元。

以20% 的Drainer 費用計算,他們透過銷售錢包盜賊(Wallet Drainers)服務獲利至少4,700 萬美元。

錢包盜賊(Wallet Drainers)趨勢

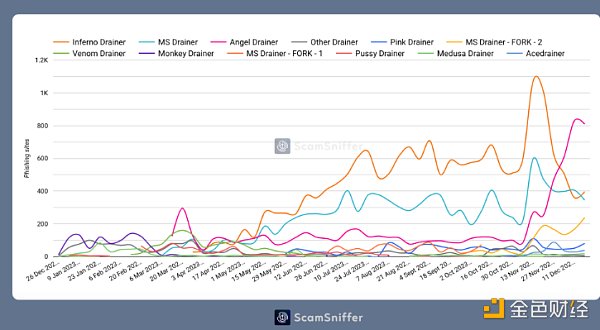

從趨勢分析可以看出,網路釣魚活動呈現持續成長趨勢。而且,每當一個Drainer退出時,就會有新的Drainer取代他們,例如Angel似乎是Inferno宣布退出後的新替代者。

它們如何發起網路釣魚活動?

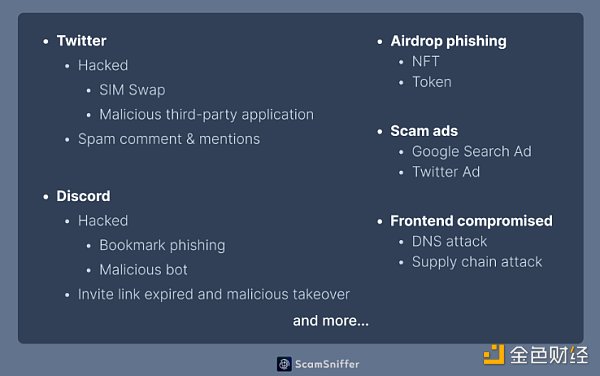

這些釣魚網站主要透過以下幾種方式取得流量:

-

駭客攻擊

-

官方商品Discord 和Twitter 帳號被駭

-

對官方專案前端或使用的函式庫的攻擊

-

自然流量

-

NFT 或代幣空投

-

過期的Discord 連結被接管

-

Twitter 上的垃圾郵件提及和評論

-

付費流量

-

谷歌搜尋廣告

-

推特廣告

儘管駭客攻擊具有廣泛的影響,但社群通常會迅速做出反應,通常在10 到50 分鐘內。然而,空投、自然流量、付費廣告和接管的Discord 連結卻不太引人注目。

此外,還有更有針對性的個人私訊釣魚行為。

常見的網路釣魚簽名

不同類型的資產針對不同的網路釣魚簽名方法。上圖是一些常見的網路釣魚簽名方法。受害者錢包擁有的資產類型將決定發起的惡意網路釣魚簽名的類型。

從使用GMX的signalTransfer竊取Reward LP 代幣的案例來看,很明顯他們有一個非常精緻的方法來利用特定資產。

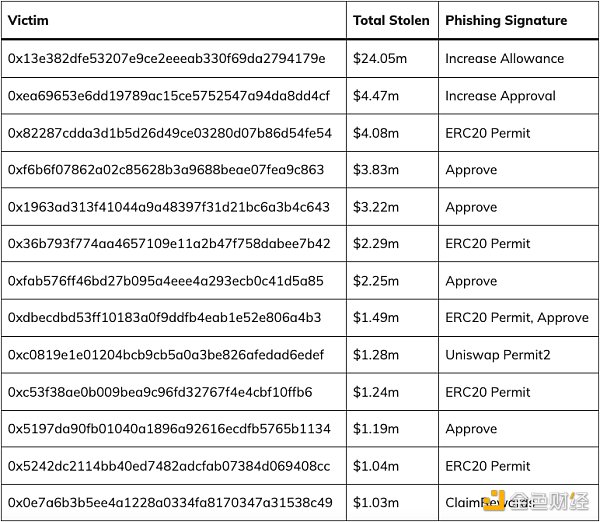

前13名釣魚受害者

以上是受竊盜影響最嚴重的受害者,累計損失達5,000萬美元。可以看出,主要原因是簽署Permit、Permit2、Approve、Increase Allowance等釣魚簽名。

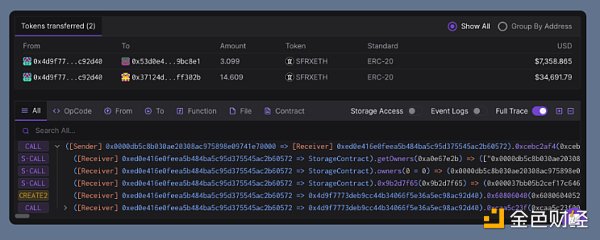

更多使用智能合約

Multicall

從Inferno開始,他們也開始更多地利用智能合約。例如,分攤費用需要兩次交易。這可能不夠快,導致受害者有可能在第二次轉帳之前撤銷授權。為了提高效率,他們使用multicall更有效率的資產轉移。

CREATE2 & CREATE

同樣,為了繞過一些錢包安全檢查,他們也嘗試使用create2或create函數來動態產生臨時位址。這會導致錢包的黑名單失去作用,同時也會給釣魚研究帶來更多麻煩,因為在你簽名之前資產轉移目的地是未知的,而臨時地址不具備分析意義。

與去年相比,這是一個重大變化。

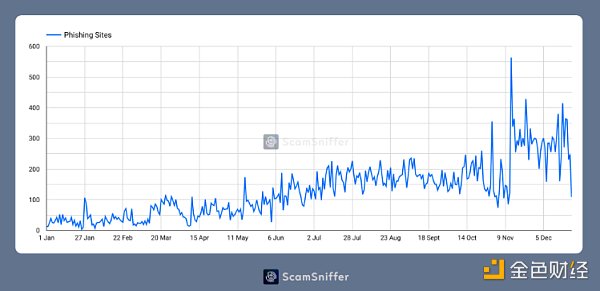

網路釣魚網站

透過分析釣魚網站的數量趨勢可以看出,釣魚活動每個月都在逐漸增加。這與錢包盜賊(Wallet Drainers)服務的盈利和穩定密切相關。

透過分析釣魚網站的數量趨勢可以看出,釣魚活動每個月都在逐漸增加。這與錢包盜賊(Wallet Drainers)服務的盈利和穩定密切相關。

以上是這些釣魚網站所使用的主要網域註冊商。透過分析伺服器位址還可以發現,他們中的大多數都利用Cloudflare等服務來隱藏其真實的伺服器位址。

Scam Sniffer做了什麼?

去年,Scam Sniffer 掃描了近1,200 萬個URL,發現了近145,000 個惡意URL。 Scam Sniffer 的開源黑名單目前包含近10 萬個惡意域名,我們持續將這些惡意網站域名推送到Chainabuse 等平台。

Scam Sniffer 還持續舉報多個知名錢包盜賊(Wallet Drainers),並持續在社交媒體平台上分享重大盜竊案件的信息,以提高公眾對網絡釣魚威脅的認識和了解。

目前,Scam Sniffer 已協助一些知名平台保護其用戶,並致力於為下一個十億用戶提供web3 的安全性。