團隊背景

2019 年9 月,LockBit 勒索病毒首次正式亮相,其因使用後綴名.abcd 來標記已加密的受害者文件,被稱為“ABCD”勒索軟體。早期版本LockBit 1.0 非常不成熟,作案過程中加密軟體不僅使用固定的互斥鎖,甚至會殘留一些易被殺毒軟體、沙箱等安全軟體識別和攔截的debug 函數。

隨著組織規模不斷發展,LockBit 1.0 開始採用RaaS(Ransomware-as-a-service 勒索軟體及服務) 模式運營,即開發並分發勒索軟體工具供其他惡意行為者使用,並在一個著名的俄語論壇XSS上為其合作計劃進行推廣。

八個月後,LockBit 1.0 勒索軟體業者升級了勒索策略,創建了一個用於公開受害者資料的站點,配合文件加密,試圖進一步施壓受害者,以期達成「雙重勒索」的目的。

經過幾次小的升級後,相較於其他勒索軟體,LockBit 1.0 犯案手段更為高超。針對Windows 系統的加密過程採用RSA + AES 演算法加密文件,使用IOCP 完成連接埠+ AES-NI 指令集提升工作效率,從而實現高效能加密流程,一旦成功加密文件,所有受害者的文件會被添加無法破解的.abcd 擴展後綴。

LockBit 勒索軟體1.0 時期,主要透過修改受害者係統桌面桌布來顯示勒索訊息,並留下名為Restore-My-Files.txt 的勒索信,要求受害者登入暗網,用比特幣或門羅幣繳納贖金。

後來這個團夥因多起引人注目的攻擊而成名。例如,在2022 年6 月,他們推出了LockBit 3.0 版本,並包含了一個漏洞賞金計劃,邀請安全研究人員測試並改進他們的軟體。為發現系統漏洞提供獎勵,這在勒索軟體中是一個獨特的做法。

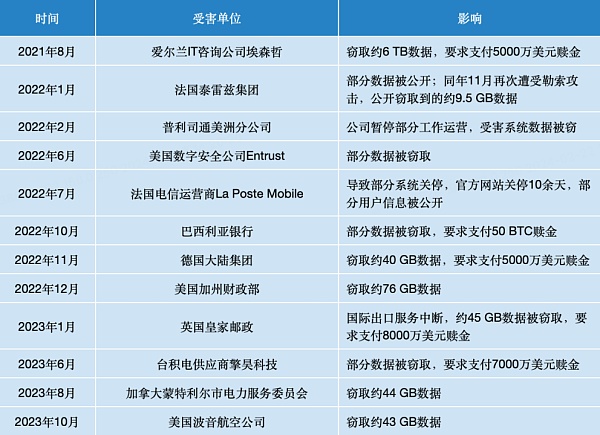

自開始運作以來,LockBit 在網路安全方面產生了顯著影響,其攻擊通常導致受害方的敏感資料被盜和財務損失。

「輝煌」歷史

在2022 年5 月之前,LockBit 幾乎是一騎絕塵,在全球範圍內打穿超過850 家企業機構的防禦系統,佔同時間段內所有勒索軟體相關攻擊事件的46%。

RaaS 代理模式:

攻擊方式:

根據網路安全公司Dragos 的數據,2022 年第二季針對工業系統的勒索軟體攻擊中,約有三分之一是由LockBit 發起的,對工控領域內不少大型企業造成了巨大的打擊。而Deep Instinct 發布的報告指出,在2022 上半年,LockBit 發動的勒索攻擊約佔總攻擊數的44%。

短短三年,LockBit 勒索軟體團伙的受害者數量已高達一千多個,是老牌勒索軟體組織Conti 的2 倍,更是Revil 的5 倍有餘。

值得一提的是,LockBit 勒索組織的贖金獲得率也在許多老牌勒索組織之上。就2022 年的數據來看,其提出的1 億美元的贖金需求中,勒索成功率超過一半,令無數企業聞風喪膽。

現狀

有鑑於此,該團夥引起了全球執法機構的關注。 2022 年11 月,美國司法部(DoJ) 指控擁有俄羅斯和加拿大雙重國籍的米哈伊爾·瓦西里耶夫(Mikhail Vasiliev) 涉嫌參與LockBit 勒索軟體行動。該名男子目前在加拿大被拘留,正等待引渡到美國。

5 月,俄羅斯國民Mikhail Pavlovich Matveev(30 歲),又名Wazawaka、m1x、Boriselcin 和Uhodiransomwar,被美國司法部指控參與了多次勒索軟體攻擊。

美國司法部公佈了兩份起訴書,指控該男子使用三種不同的勒索軟體對美國各地眾多受害者進行攻擊,包括華盛頓特區和新澤西州的執法機構,以及全國醫療保健和其他部門的組織:

-

2020 年6 月25 日前後,Matveev 和其LockBit 共謀攻擊了新澤西州帕塞克縣的一家執法機構;

-

2021 年4 月26 日,Matveev 和其Babuk 共謀攻擊了華盛頓特區的大都會警察局;

-

2022 年5 月27 日前後,Matveev 和其Hive 同謀攻擊了新澤西州的一個非營利行為保健組織。

-

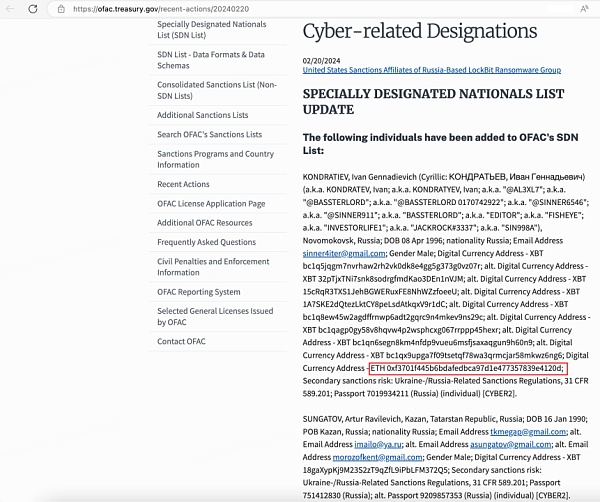

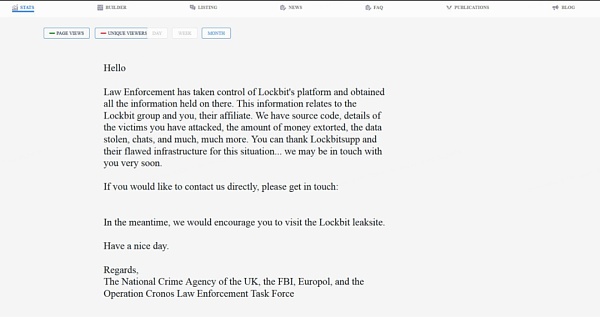

2024 年2 月19 日,臭名昭著的勒索團夥LockBit 網站在英國國家犯罪局、美國聯邦調查局、歐洲刑警組織和國際警察機構聯盟的聯合執法行動中被查封:

treasury.gov 公佈相關的製裁資訊涉及人員資訊、 BTC 和ETH 地址等:

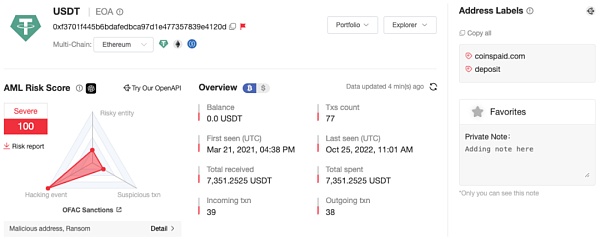

我們使用MistTrack 看下被制裁的ETH 地址(0xf3701f445b6bdafedbca97d1e477357839e4120d) 的資金狀況:

分析發現,該ETH 地址上的資金已被洗完。

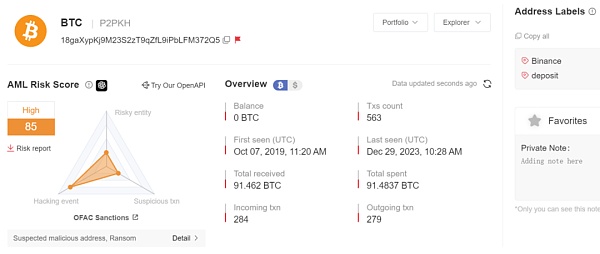

接著,我們分析被制裁的BTC 地址的情況,發現這幾個地址中最早的交易可追溯到2019 年10 月,最近的交易可追溯到2023 年3 月,且各地址上的相關資金均已被轉移。

其中,接收金額最大的地址為18gaXypKj9M23S2zT9qZfL9iPbLFM372Q5,該地址為LockBit 關聯公司Artur Sungatov 的地址,被MistTrack 標記為Binance Deposit 地址,且資金已被轉移。

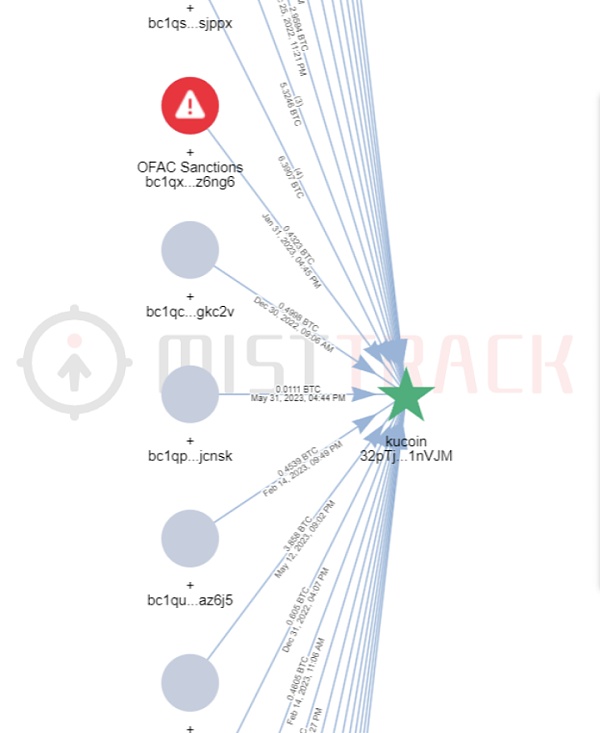

其次,位址32pTjxTNi7snk8sodrgfmdKao3DEn1nVJM 接收金額52.7892 BTC,該位址為LockBit 關聯公司Ivan Kondratyev 的位址,被MistTrack 標記為Kucoin Deposit 位址,且該位址收到了另一個被制裁為被制裁1686856m .4323 BTC。

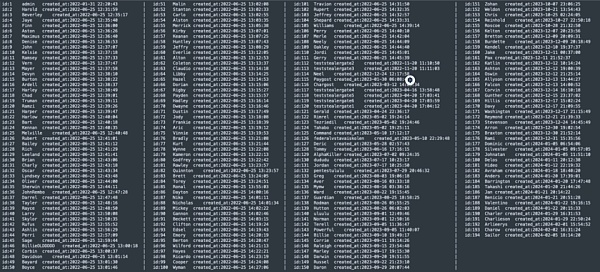

美國政府聯合英國和歐洲刑警組織公佈了有關LockBit 勒索軟體組織的更多信息,他們還透露LockBit 擁有193 家分支機構:

被抓謎團

據英國國家犯罪局發言人稱,LockBit 的服務已經中斷,這是一項持續且發展中的行動。這項行動是執法機構與勒索團夥之間多年鬥爭的最新舉措,對LockBit 的近期跨國勒索運營造成有力打擊,也對日益猖獗的勒索攻擊形成有效威懾。

我們查看LockBit 的節點,每個已知的LockBit 勒索軟體組織網站要么離線,要么顯示被EUROPOL 查封的頁面。執法部門已查封或拆除了至少22 個Tor 站點,這被稱為「克羅諾斯行動」。

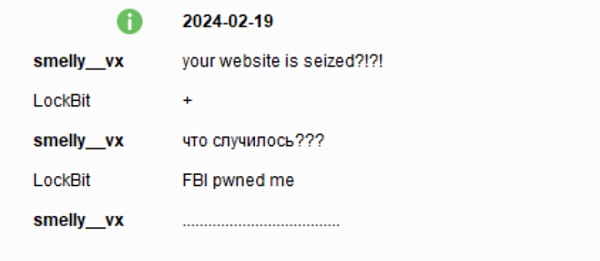

在這之後,LockBit 勒索軟體集團管理人員向媒體確認他們的網站已被查封:

但是,似乎這次查封並沒有影響到LockBit 核心人員,隨後LockBit 勒索軟體組織向Tox 上的個人發布了一則訊息:“FBI 搞砸了使用PHP 的伺服器,沒有PHP 的備用伺服器沒有受到影響。”

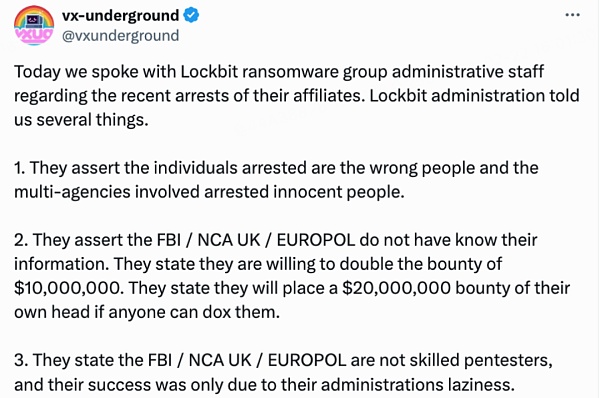

今天劇情發生了反轉,LockBit 領導聲明:我們就執法部門宣布將於2024 年2 月23 日星期五公佈LockBit 領導層的事宜與LockBit 勒索軟體組織的管理人員進行了交談。

LockBit 回覆:「讓他們透露吧,我確信他們不知道我的身分。」進而,LockBit 勒索軟體群組將名字改為「FBI Supp”,用來嘲諷執法機構:

根據@vxunderground 消息,現在看來最終的主謀似乎並沒有被抓獲,甚至LockBit 公開懸賞更大的金額來讓大眾尋找自己。

到這裡故事越來越精彩,執法機構聲稱未來幾天會發布更多LockBit 組織資訊。

後事如何?我們拭目以待。

總結

這次打擊行動是對勒索軟體集團的一系列執法舉措中最新的一環。去年底,美國聯邦調查局和其他機構已經成功摧毀了Qakbot、Ragnar Locker 等多個勒索軟體團伙的網路和基礎設施。

在最近的慕尼黑網路安全會議上,美國司法部副部長強調了美國對抗勒索軟體和網路犯罪的決心,提出將採取更快速、主動的策略,以預防和破壞這些犯罪活動為重點。

隨著數位科技的發展,依賴加密貨幣的網路犯罪已經成為全球性的重大挑戰。勒索軟體等網路犯罪不僅對個人和企業造成損失,而且對整個社會構成了嚴重風險。根據統計,去年網路犯罪者向全球的受害者勒索超過11 億美元。

此外,勒索軟體治理是網路攻擊者和安全人員雙方的較量,需要耐心、策略、時機。

以LockBit 勒索軟體為例,其持續迭代更新每個版本的攻擊方式、策略、入侵點等,這使得安全人員很難形成完整的修復體系。因此,在勒索軟體治理過程中,預防遠遠比修復更重要,要採取系統化、綜合施策、系統治理、多方聯合的方式,形成預防勒索軟體的圍牆,強烈建議大家做好以下防護措施:

盡可能使用複雜密碼:企業內部在設定伺服器或內部系統密碼時,應採用複雜的登入憑證,例如必須包含數字、大小寫字母、特殊符號,且長度至少為8 位元的密碼,並定期更換口令。

雙重驗證:對於企業內部敏感訊息,需要基於密碼的登入基礎上,增加其他層防禦以阻止駭客攻擊,例如在部分敏感系統上安裝指紋、虹膜等生物識別驗證或使用實體USB 金鑰身份驗證器等措施。

四不要:不要點擊來源不明郵件;不要瀏覽色情、賭博等不良信息網站;不要安裝來源不明軟體,謹慎安裝陌生人發送的軟體;不要隨意將來歷不明的U 盤、移動硬碟、閃存卡等移動存儲設備插入設備。

資料備份保護:防止資料遺失的真正保障永遠是離線備份,因此,對關鍵資料和業務系統做備份十分必要。注意,備份要清晰,標註每個階段的備份,確保在某個備份受到惡意軟體感染時能夠及時找回。

要經常防毒、關連接埠:安裝防毒軟體並定期更新病毒庫,定期全盤防毒;關閉不必要的服務和連接埠(包括不必要的遠端存取服務3389 連接埠、22 連接埠和不必要的135、139、445 等區域網路共享連接埠等)。

加強員工安全意識:安全生產最大的隱患在於人員,釣魚、社工、投毒、弱密碼等,這些關鍵因素都與人員的安全意識息息相關,因此要做好整體的安全加固和防禦能力提升,就要切實提升人員的安全意識。

及時給辦公終端和伺服器打補丁:對作業系統以及第三方應用及時打補丁,防止攻擊者通過漏洞入侵系統。

致謝:WuBlockchain、@vxunderground、希潭實驗室、雲鼎實驗室

參考

[1] https://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-variant

[2] https://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation-targeting-worlds-most-harmful-ransomware-group

[3] https://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-variant

[4] https://ofac.treasury.gov/recent-actions/20240220