近期,Bitrace 收到一例援助請求,受害者稱其在掃碼向對方轉帳1 USDT測驗後,錢包剩餘資金盡數被盜。 “我僅僅是掃了一下二維碼,怎麼就會被盜”,受害者對此表示不解。

本文將深入剖析二維碼轉帳測試騙局的實現手段,結合真實案例展開鏈上追踪,以提醒用戶在加密貨幣交易中時刻保持警惕。

騙術解讀

深入了解情況後我們發現,表面上這是一種透過收款二維碼轉帳測試以實施盜竊的新型詐騙手段,本質上是騙取錢包授權。

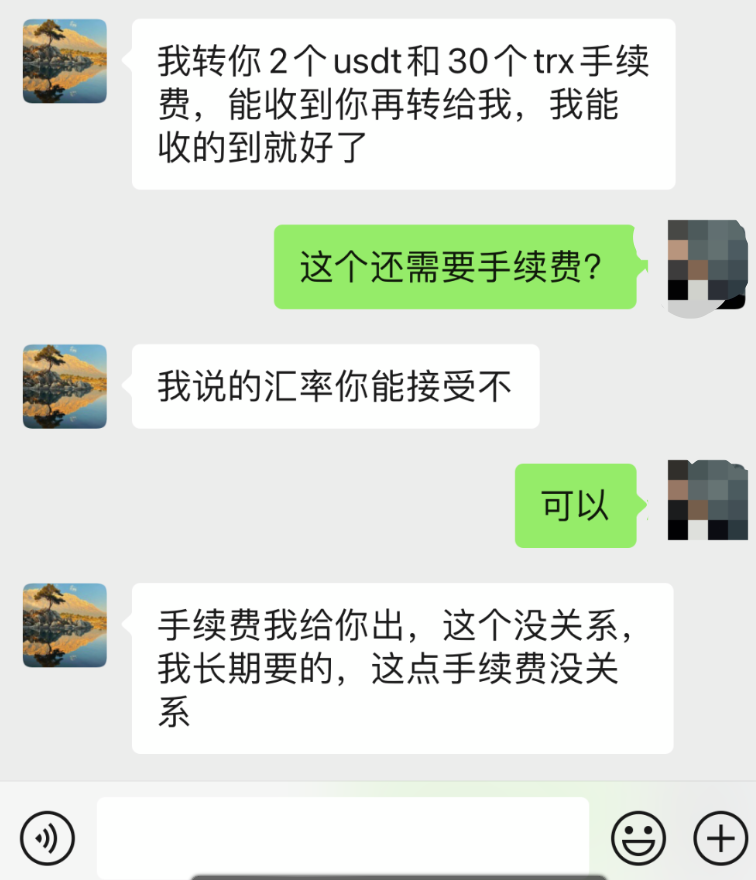

騙子透過社群平台添加用戶為好友,建立初步的信任後,尋找合適的時機拋出OTC 請求。他們會透過略低於市價的匯率吸引用戶,在雙方就交易細則達成一致後,對方會主動向用戶打款小額$USDT 博取信任,並以長期合作為由慷慨地提供$TRX 作為手續費。

來不及感慨遇到了「大善人」,用戶便收到了一張收款二維碼的截圖,這時,騙子會要求用戶進行小額回款測試。

受害者與騙子的聊天記錄

透過一系列前期鋪墊,用戶的交易風險似乎已降至最低。 “回款的$USDT 和交易需要的手續費都是對面轉我的,就算是騙子我也不會有損失”,思考後用戶便掃碼回款,不料資金盡數被盜。

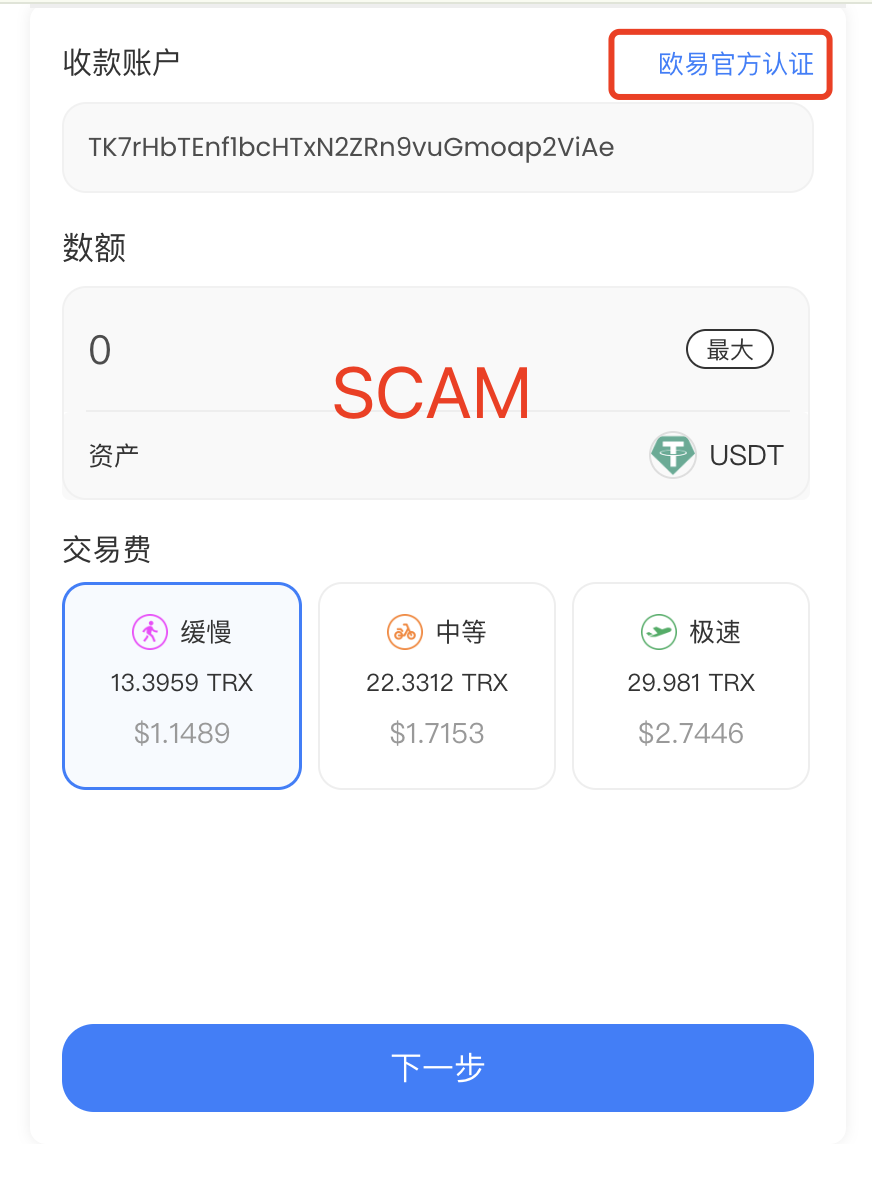

受害人提供的二維碼

以下以一起真實案例中受害人提供的收款二維碼為例進行騙術拆解。

Bitrace 使用空錢包測試掃描後,出現了一個第三方網站https://sktnid[.].com/,透過引導後便來到以下介面。截圖右上角標記“歐易官方認證”,支持USDT 匯款,此頁十分劣質,但缺少經驗的用戶較難辨別,殊不知危險已悄然而至。

當用戶在此介面按照騙子的要求輸入指定的回款金額後,點擊「下一步」便跳轉至錢包的簽署介面,一旦再次點擊確認,即與智能合約產生交互,此時錢包的授權被竊取。騙子透過授權把受害者的資產全部轉移。

一次精心鋪墊的以小額轉帳測試為由,透過二維碼騙取授權的騙局就此完成。

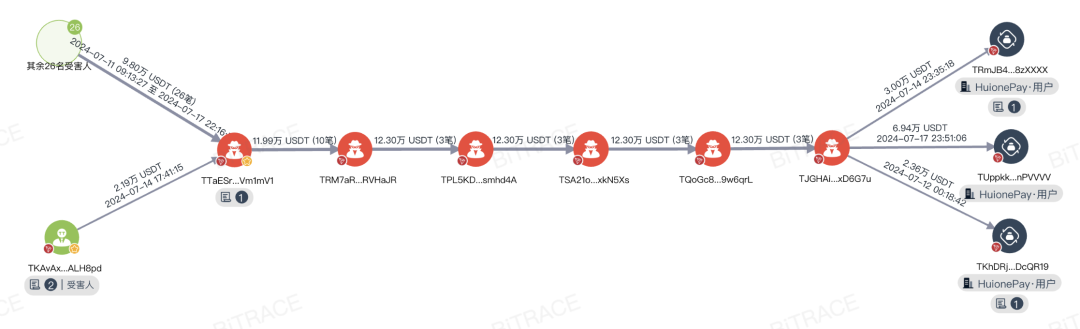

資金分析

掃碼轉帳測試騙局的成功率及危害性遠比想像中高。 Bitrace 進一步分析受害人提供的地址後發現,在2024.7.11 – 2024.7.17 僅一周的時間內,嫌疑人地址TT…m1mV1已通過這一手段騙取27 名疑似受害人近12 萬USDT,經流5 層地址後分別轉入3 個Huione 帳戶進行資金清洗。

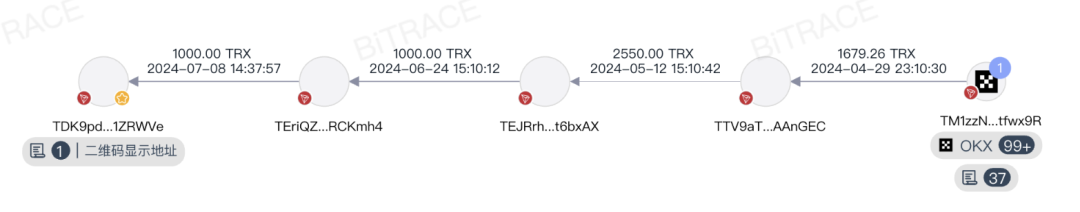

區塊鏈的匿名特性,使得加密資金轉帳追蹤存在難度,即使找到地址,要找出地址背後的實體也存在困難。幸運的是,Bitrace 透過該團體收款二維碼顯示的TD…XRWVe 位址,回溯初始手續費來源,結果顯示為某中心化交易所。這使得匿名的鏈上位址與現實身分有了連結。

目前,Bitrace 已指導受害者聯繫警方報案,以期幫助受害者透過合規的執法流程提升資金追回機率。

寫在最後

對於不走平台的場外OTC,用戶務必謹慎核實對方身份,不輕信任何來歷不明的二維碼及連結。此外,在交易前,對對手方地址進行風險篩選十分重要,Bitrace 即將上線風險一鍵速查工具,旨在幫助用戶識別目標地址的潛在風險,支持免費體驗,敬請關注。