2022年3月27日,根據Beosin KYT反洗錢分析平台監測,Blast 生態Web3 遊戲平台Munchables 遭遇駭客攻擊,駭客獲利約17,413.96ETH,損失超6200W。

據了解,Munchables 是Blast Big Bang 獲獎項目,近期也剛宣布完成Manifold 和Mechanism Capital 共同領投的Pre-Seed 輪融資。

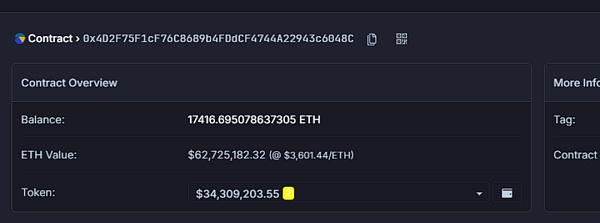

Munchables 公佈遭受攻擊後,其TVL從9,600萬美元大幅下跌至3,400多萬美元。關於本次事件,Beosin安全團隊在第一時間進行了分析。

● 攻擊交易

https://blastexplorer.io/tx/0x3d08f2fcfe51cf5758f4e9ba057c51543b0ff386ba53e0b4f267850871b88170

https://blastexplorer.io/tx/0x9a7e4d16ed15b0367b8ad677eaf1db6a2a54663610696d69e1b4aa1a08f55c95

● 攻擊者位址

0x6e8836f050a315611208a5cd7e228701563d09c5

● 被攻擊合約

0x29958e8e4d8a9899cf1a0aba5883dbc7699a5e1f

漏洞分析

此前,鏈上偵探ZachXBT針對此次攻擊的原因調查後表示,Munchables 被盜或因僱用了偽裝成開發者的北韓駭客。

ZachXBT說:「Munchables 團隊僱用的四名不同的開發人員與漏洞利用者有關聯,他們很可能是同一個人。他們相互推薦工作、定期向相同的兩個交易所存款地址轉賬,以及為彼此的錢包儲值.”

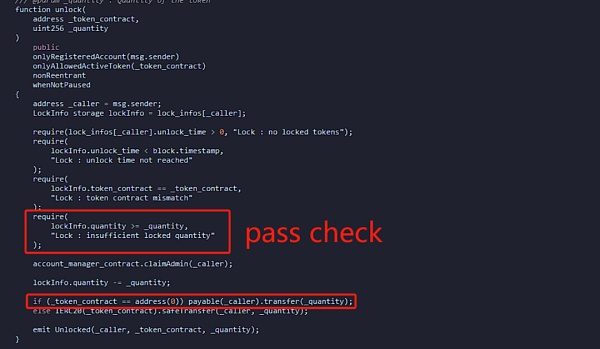

Beosin安全團隊分析之後發現本次攻擊主要是朝鮮黑客開發者合約利用合約升級功能,預先將自己的抵押賬本進行了設置,隨後在合約積累資金後,通過調用unlock函數提出了合約中的ETH。

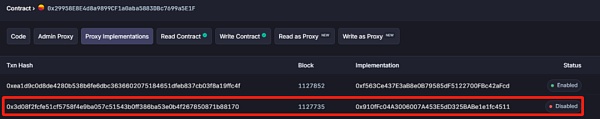

攻擊流程

攻擊準備階段:

駭客開發者預先建立含有後門的實現合約0x910fFc04A3006007A453E5dD325BABe1e1fc4511並將駭客自己的抵押帳本預先設定為極大值。

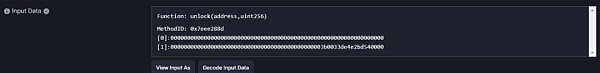

攻擊階段:

攻擊者呼叫unlock函數取出ETH,由於在攻擊準備階段駭客已經設定了抵押帳本,檢查很簡單地被繞過。

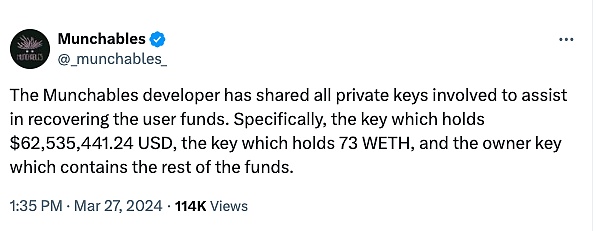

被盜之後,Munchables在社群媒體上對其先前發布的共享私鑰公告進一步解釋稱,共享私鑰是為了協助安全人員追回用戶資金。具體來說,是包含持有62,535,441.24美元加密資產的私鑰、持有73 WETH 的私鑰以及包含其餘資金的所有者私鑰。

正在專案方以及用戶們焦慮的時候,北京時間下午 14 時,Munchables 攻擊者向某多簽錢包退還了所有的1.7 萬枚ETH。

截止發文時,被竊資金已退回並發往多簽了合約。

半小時後,Blast 創辦人Pacman 於X 平台公告,Blast 核心貢獻者已透過多重簽名獲得9,700 萬美元的資金(分別為被盜的1.74 萬枚ETH 和協議內剩餘未被取走的9450 枚wETH,目前價值9600 萬美元)。感謝前Munchables 開發者選擇最終退還所有資金,且不需要任何贖金。 Munchables 也轉發此公告表示:“所有用戶資金都是安全的,不會強制執行鎖定,所有與Blast 相關的獎勵也將被分配。未來幾天將進行更新。”

同時先前同步受到Munchables 攻擊事件影響的Juice 也宣布了資金的安全,其所有的wETH 均已從Munchables 開發者手中取回,Jucie 正在與Pacman 和Blast 協調將wETH 轉移回Juice,以便用戶能夠提款。

整個事件的高峰迴路令人意外,儘管我們暫時還不知道駭客退還資金的原因,但這次經歷再次敲響了安全的警鐘,也讓我們深刻認識到安全的重要性。